前不久,当我们在欧洲的一个国际机场部署Cyberbit的Endpoint Detection and Response(EDR)时,研究人员发现了一件惊人的事实,机场超过50%的工作站都被安装了挖矿软件。这让我们深思,难道在防病毒软件的保护下,安装挖矿软件都这么容易么?

我们是如何发现挖矿软件的

这款挖矿软件是在欧洲某国际机场部署行为检测和威胁追踪平台Cyberbit EDR时被发现的。根据进一步的分析,我们可以把这个恶意软件与2018年8月Zscaler报道的反挖矿运动联系起来。

在部署EDR时,我们需要在客户的工作站上安装内核级的EDR代理,它会收集机器活动数据,并集中存储起来,用一组行为算法对其进行分析。最后,根据行为引擎分析出来的危险行为进行警报。Cyberbit的研究人员会审核这些警报,并将合法程序列在白名单。这让我们在减少误报的同时能精准发现那些成功躲避防病毒软件的恶意行为。

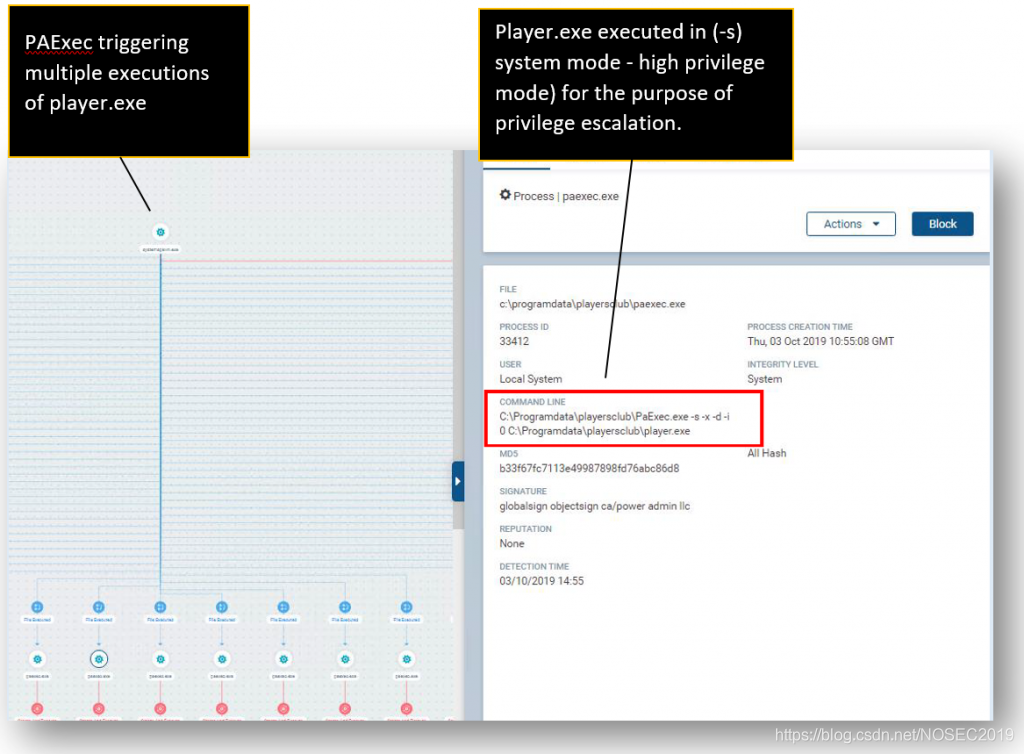

通过对该机场中工作站内部行为的分析,我们发现了工具PAExec的行为很可疑。它在短时间内多次启动一个名为player.exe的应用。PAExec是微软工具PSExec的一个再发行版本,可在远程目标系统上运行Windows程序,无需实际安装软件。PAExec的频繁启动通常代表恶意活动的存在。

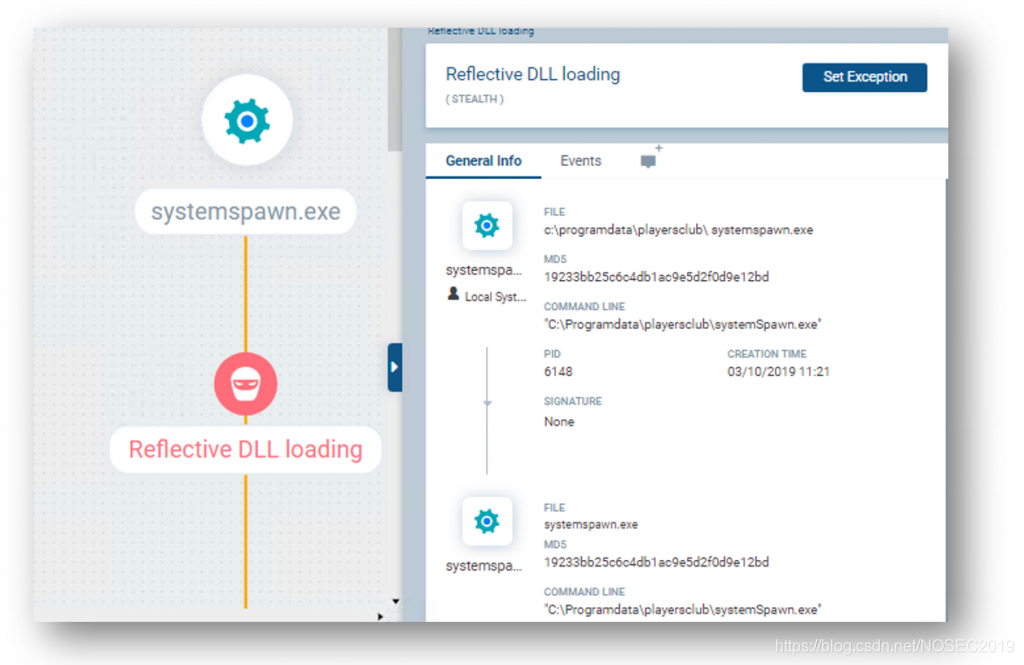

此外,我们的行为分析引擎在player.exe运行后检测到Reflective DLL Loading(反射性DLL加载)。这是一种不使用Windows加载器,避免接触硬盘,将DLL远程注入进程的技术。反射性DLL加载是典型的躲避杀毒软件的攻击策略,攻击者往往用它隐秘地加载恶意文件。

在安装Cyberbit EDR之前,该恶意软件可能已经工作了数月,尽管所有的工作站都配备了符合行业标准的防病毒软件。

这两种可疑行为的结合触发了一个高等级的EDR警报,于是我们开始集中调查。

分析

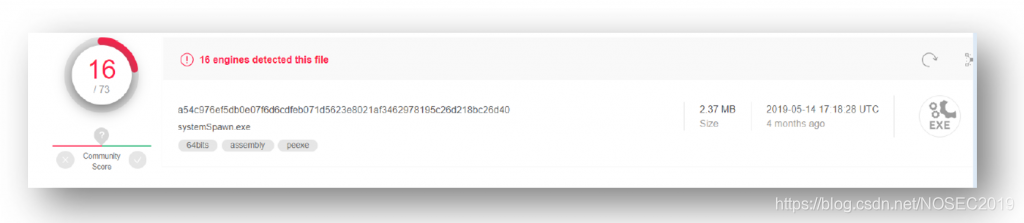

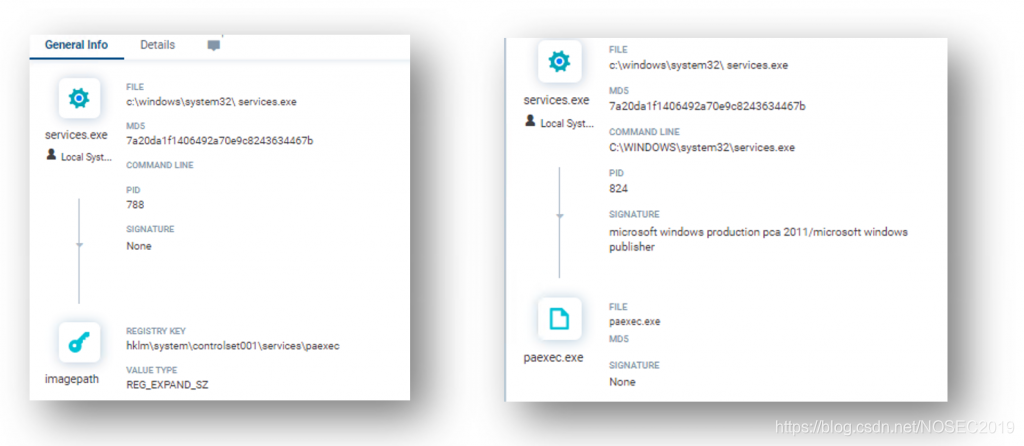

确认警报后,我们使用了EDR行为分析图来整理攻击链。该恶意软件被识别为比特币挖掘软件,它在短时间内启动了多个进程,耗费了大量系统资源,这也是挖矿软件的特征之一。我们也在VirusTotal网站交叉检查了我们的调查结果,以更好了解该恶意软件。

-

恶意软件

c:\ProgramData\playersclub\player.exe与由Zscaler 报告的挖矿软件的第2个变种相关。 -

尽管据Zscaler的报告日期——2018年8月——已经过去了一年多,但

VirusTotal上73个检测产品中只有16个能够检测到该恶意软件。 -

基于以上信息,该恶意软件被确认为xmrig Monero挖矿软件。

-

PAExec主要用于提升权限。该程序使用了参数

-s,以system模式执行恶意软件,而该模式代表提供最大权限。因此对于工作站来说,挖矿软件优先于其他任何应用。这肯定会影响其他应用以及机场设施的性能。同时一定程度上也躲避了安全工具的检测。 -

player.exe使用反射性DLL加载从内存为挖矿软件加载额外的DLL文件。由于整个过程没有接触硬盘,自然也绕过了基于文件的检测,因此大多数防毒软件和防火墙失效。 -

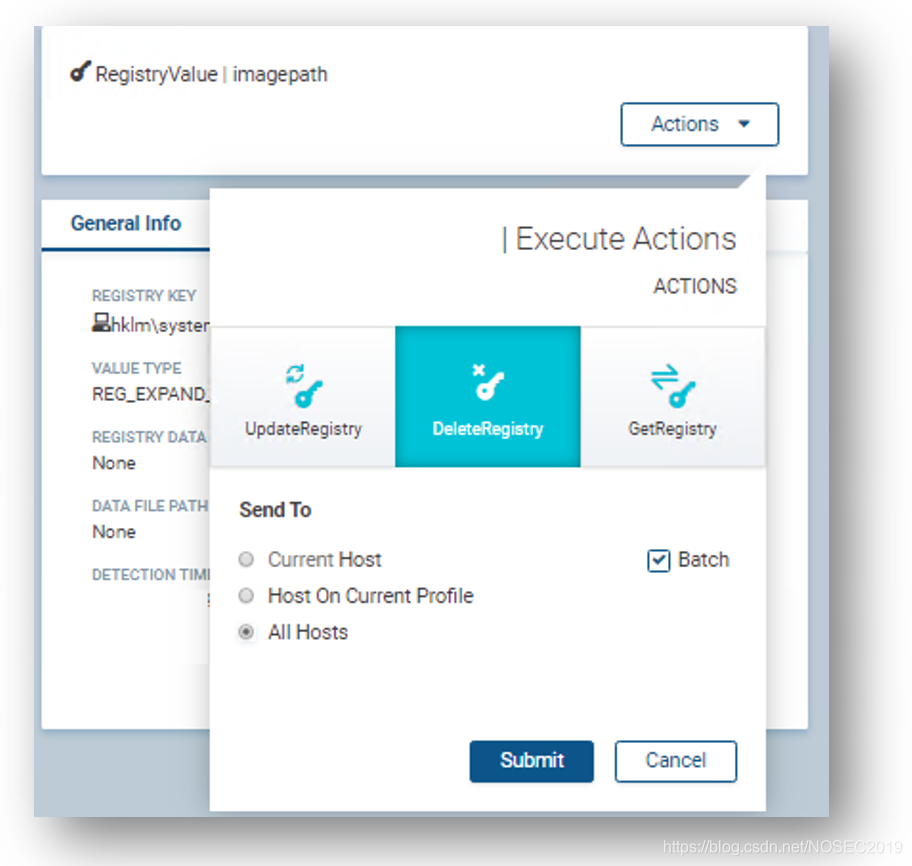

恶意软件会将PAExec.exe添加到注册表中,实现持久性攻击。

-

机场的所有工作站都运行了符合行业标准的防病毒软件,但均没有检测到恶意活动。

-

我们无法找出恶意软件是如何进入工作站的,因为这可能发生在很久之前。

-

从安装EDR到检测到恶意活动大约为4小时。

修复

通过恶意文件的MD5进行搜索,发现超过50%的工作站都已沦陷,只不过有些机器的恶意软件没有运行。在删除了发现的所有恶意软件后,再把注册表中的恶意项删除,确保恶意软件不会卷土重来。

结论

从2014年起,就有杀毒软件已死的声音,大多数网络安全专家也都同意这一观点。而此次事件再次印证了这一观点,尽管我们的客户在所有工作站上都部署了防病毒软件,但几乎没有效果。

此次发现的恶意软件是一年多前由Zscaler发现的。经过修改后能躲过绝大多数的病毒检测引擎,73种检测产品中只有16种能检测出来。

该恶意软件是一个挖矿软件,其对机场业务的影响相对较小,只是影响机器的性能以及整个机场的电力消耗。

在最坏的情况下,攻击者可能会攻击机场的多个关键系统,从跑道灯光到行李处理机器,都有可能遭到灾难性的攻击。

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场:https://nosec.org/home/detail/3054.html

来源:https://www.cyberbit.com/blog/endpoint-security/cryptocurrency-miners-exploit-airport-resources/

在欧洲某国际机场,Cyberbit的EDR发现超过50%工作站被挖矿软件感染,即使装备行业标准防病毒软件。恶意软件使用PAExec提升权限,通过反射性DLL加载规避检测,耗费大量系统资源。

在欧洲某国际机场,Cyberbit的EDR发现超过50%工作站被挖矿软件感染,即使装备行业标准防病毒软件。恶意软件使用PAExec提升权限,通过反射性DLL加载规避检测,耗费大量系统资源。

470

470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?