【攻防世界】misc_pic_again题解(GFSJ0249)

题目详情

【类别】Misc

【难度】1

【原理】图片隐写术

【环境】Windows

【工具】Stegsolve

【技术】LSB隐写+ZIP压缩包+反汇编

题目描述:

flag = hctf{[a-zA-Z0-9~]*}

下载附件:

分析:

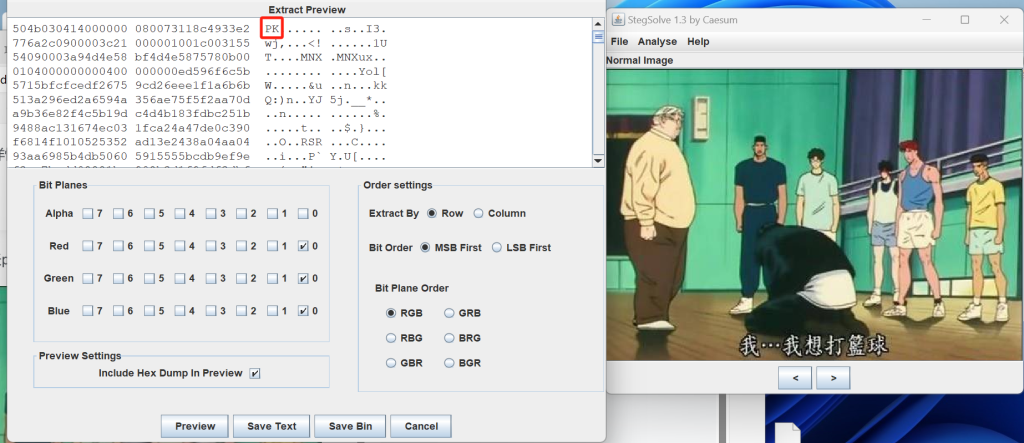

首先拿到图片发现是一张png图片,直接扔进Stegsolve中分析

先选中分离 RGB 三层第0平面,发现了504B(PK)开头,推测是 zip 压缩包。

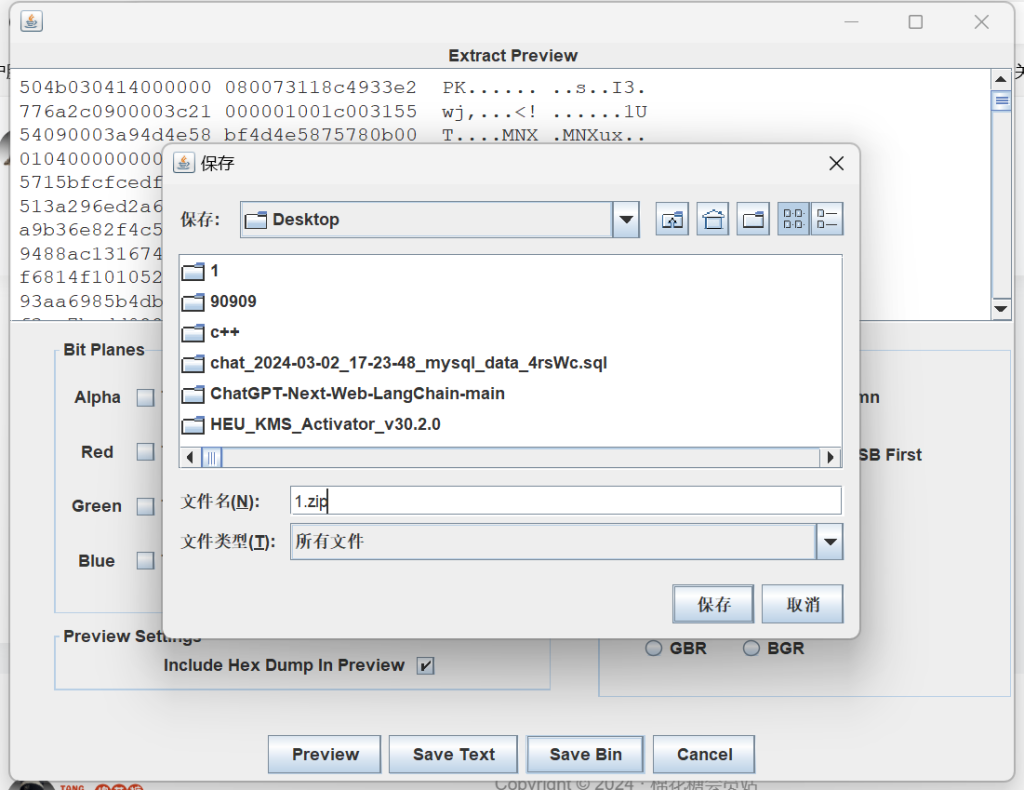

Save bin保存二进制文件为zip格式

注:如果保存文本文件为zip则无法解压

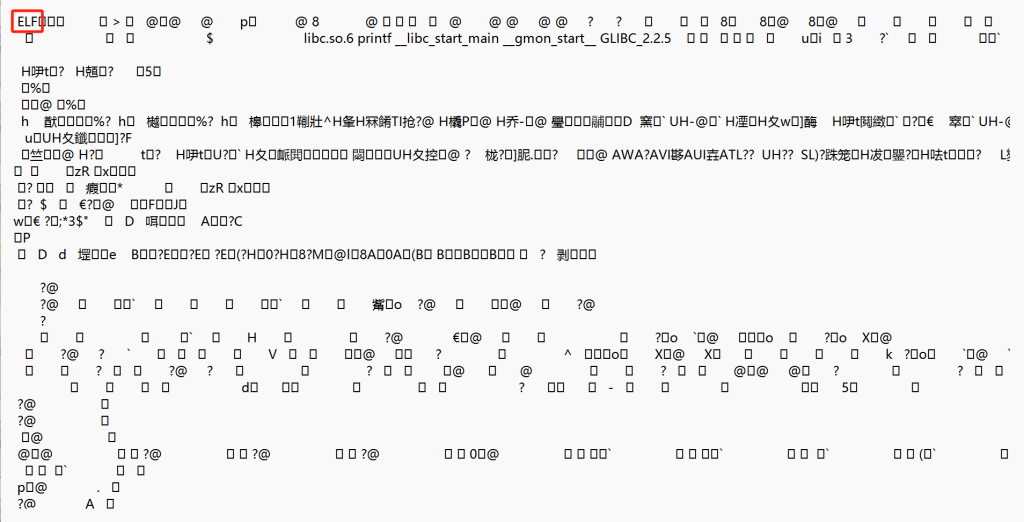

解压后得到一个得到ELF格式文件

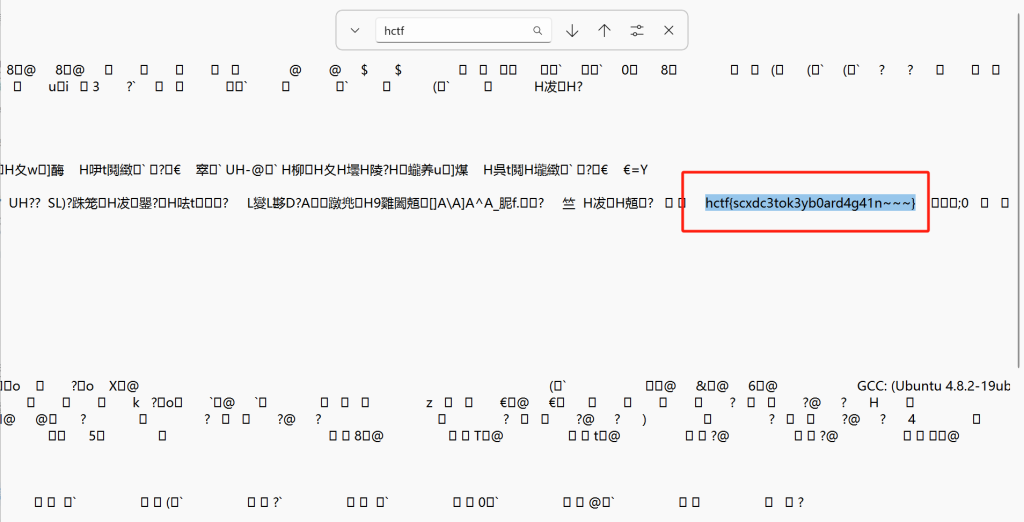

题目描述中给了flag格式的提示:flag = hctf{[a-zA-Z0-9~]*}

我们直接搜索hctf关键词

发现flag:

hctf{scxdc3tok3yb0ard4g41n~~~}

相关技术参考

声明

本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行,并且严格遵守了相关法律法规。

博主坚决反对任何形式的非法黑客行为,包括但不限于未经授权的访问、攻击或破坏他人的计算机系统。博主强烈建议每位读者在学习网络攻防技术时,必须遵守法律法规,不得用于任何非法目的。对于因使用这些技术而导致的任何后果,博主不承担任何责任。

【版权声明】:本文为维生素信息安全原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

PS:如有错误或补充,大佬可以在评论中指出修正!!!

3302

3302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?