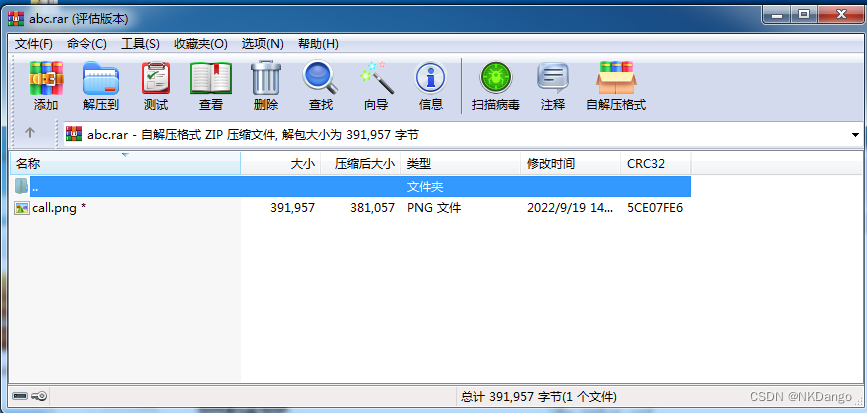

- 下载下来后是一个rar文件

- 打开后如图,只能看到一个文件

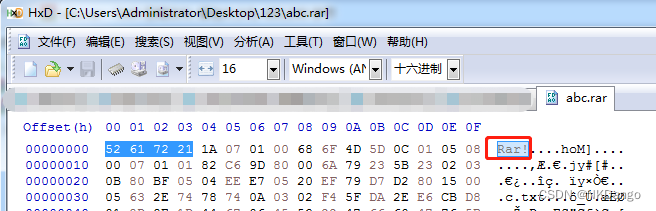

- 拖进hex里查看,发现头部被改(原rar头部应为Rar! Hex为:52 61 72 21)

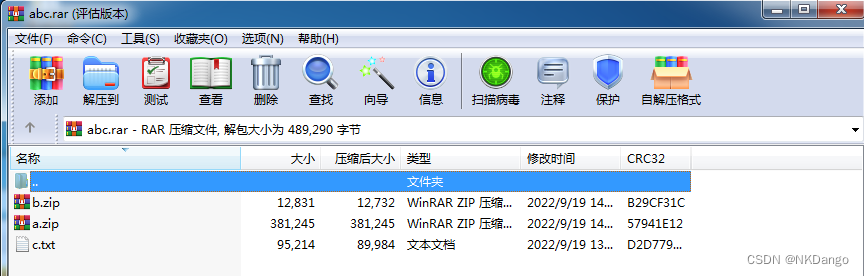

- 改完后,正常打开发现里面有三个文件(分别为a\b\c)

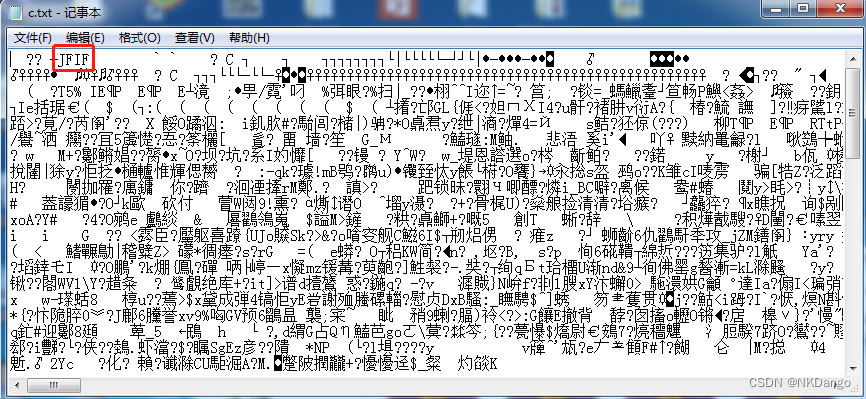

- a、b压缩包均有密码,打开c.txt发现文件头为jpg

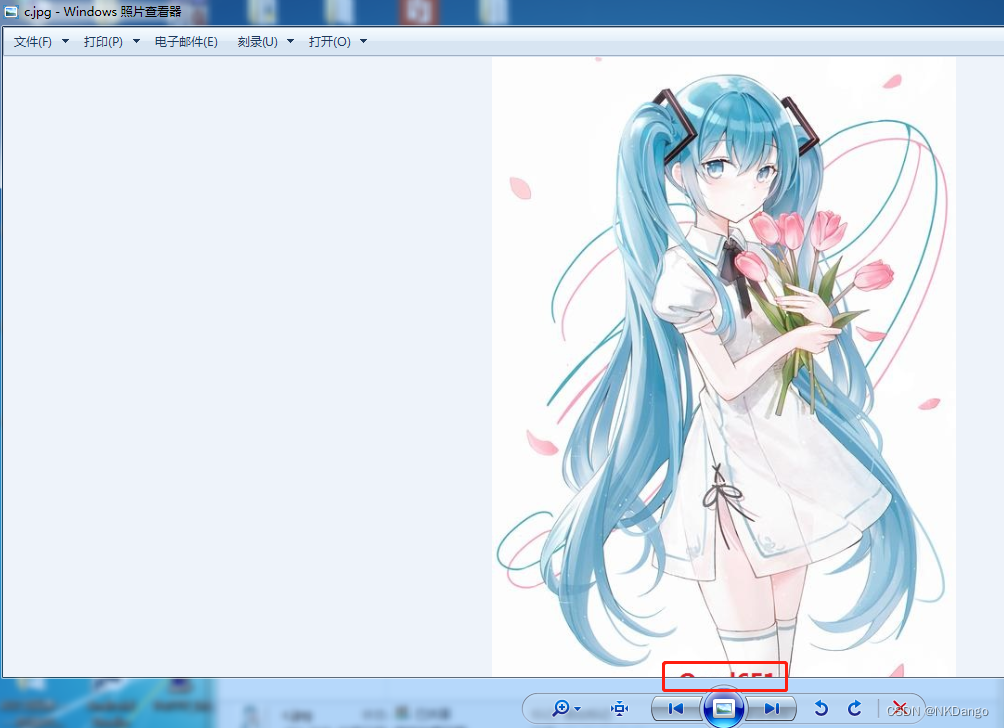

- 改为jpg图像,发现文件底部藏有文字

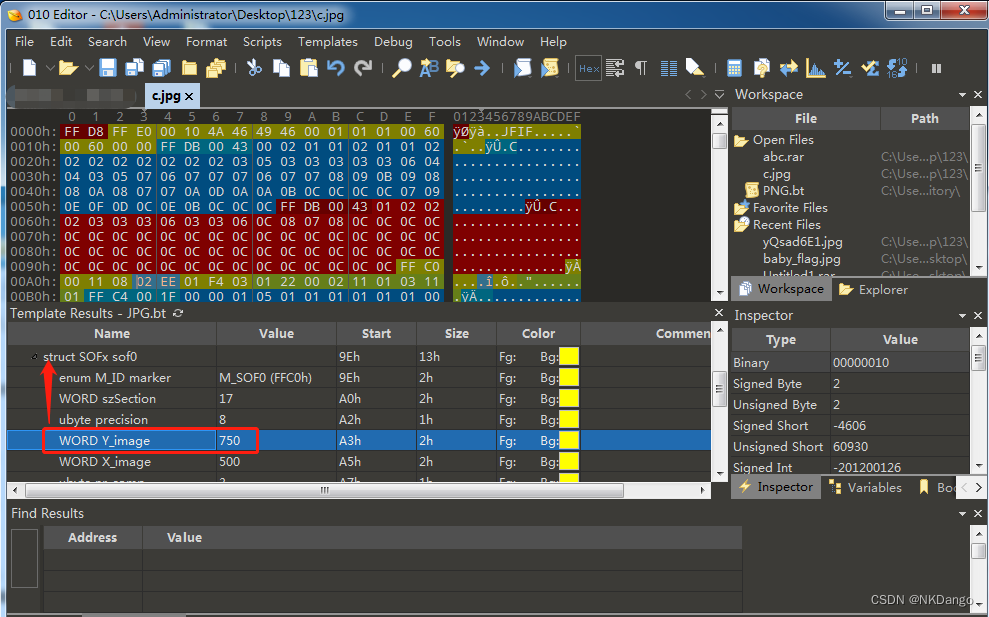

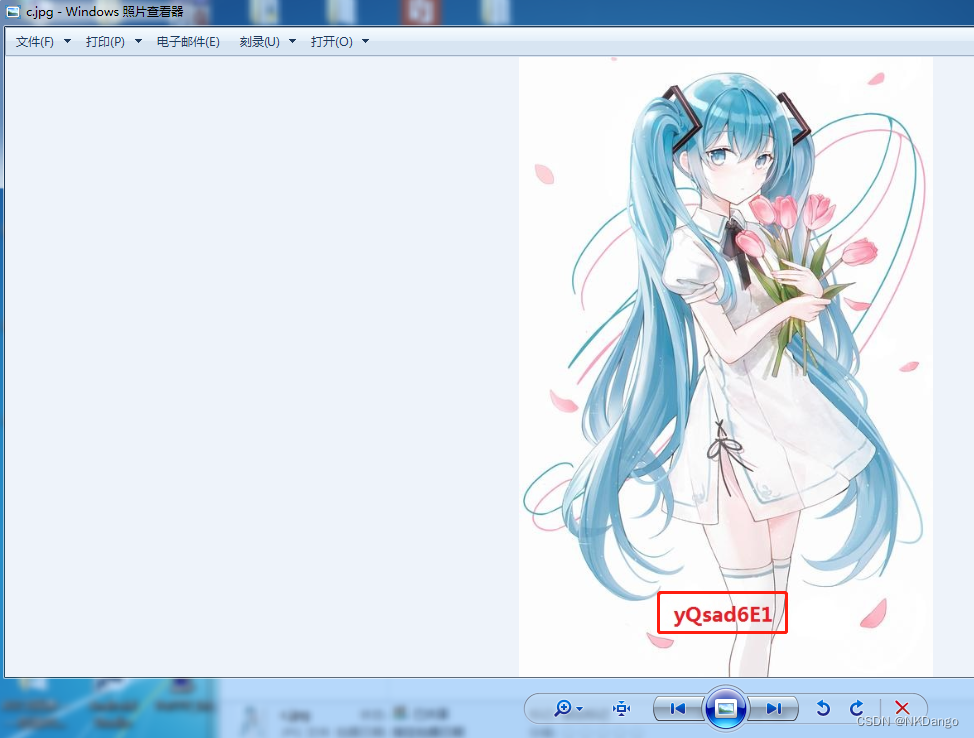

- 用010修改高,出现字符

- 发现b.zip可以利用该密码解压缩

- 解出来是一个doc文档和qr码

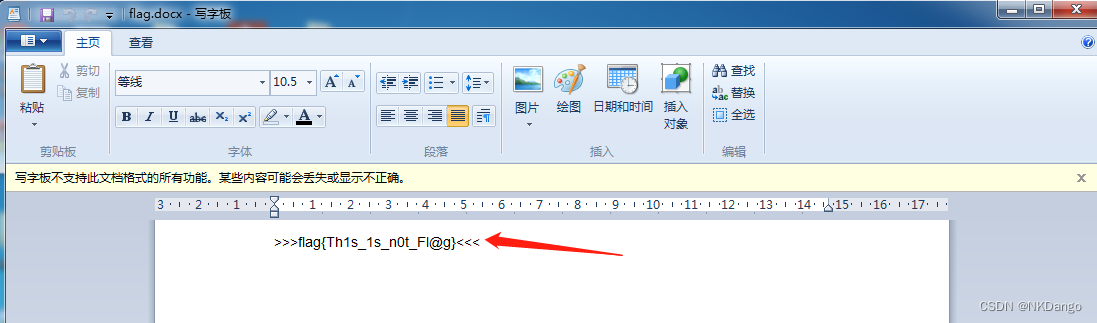

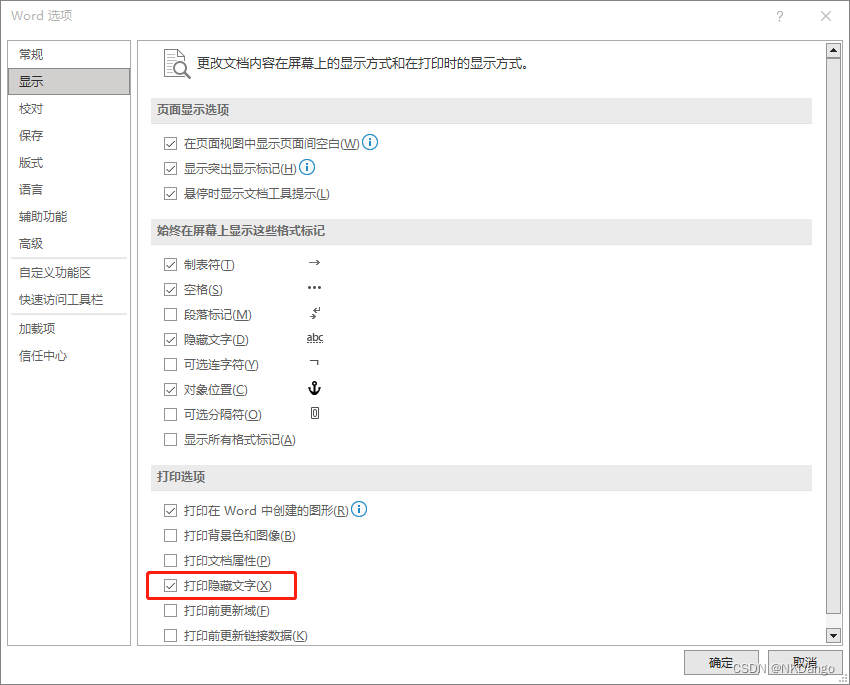

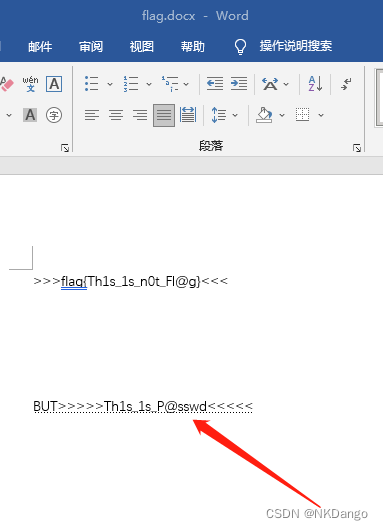

- 打开doc文档,发现假flag,打开word选项里的打印隐藏文字功能

- 发现一个passwd,可以解开a.zip

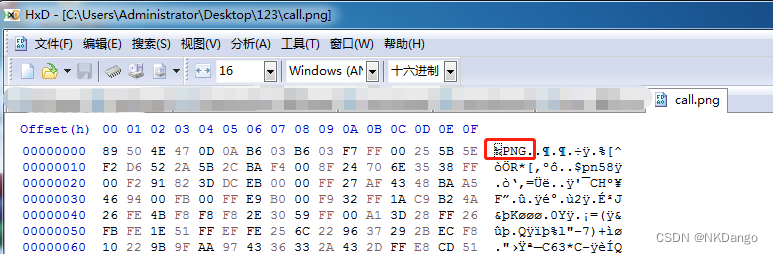

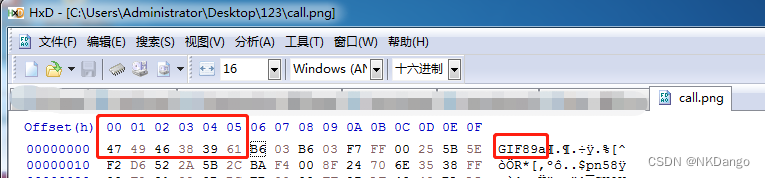

- a.zip解出来后是一个png图像,但是显示不出来

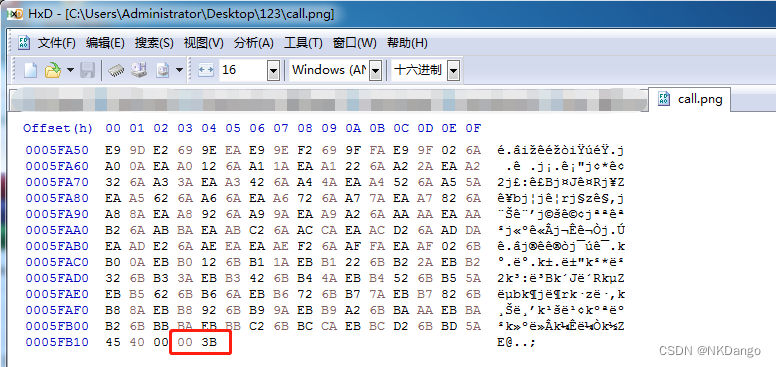

- 拖到hex里发现,文件头是png但是文件尾是00 3B也就是gif图像的结尾

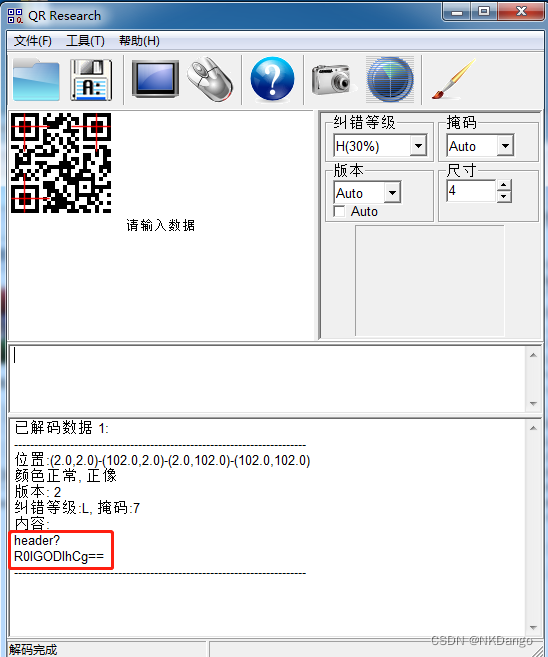

- 回头去看qr码

- 用cqr工具扫描该码

- 扫描出结果为一个头部的提示

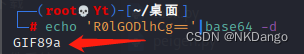

- 通过base64解密,发现是gif的文件头

- 添加回去

- 发现显示出来图片,更改后缀为gif

改完后缀:

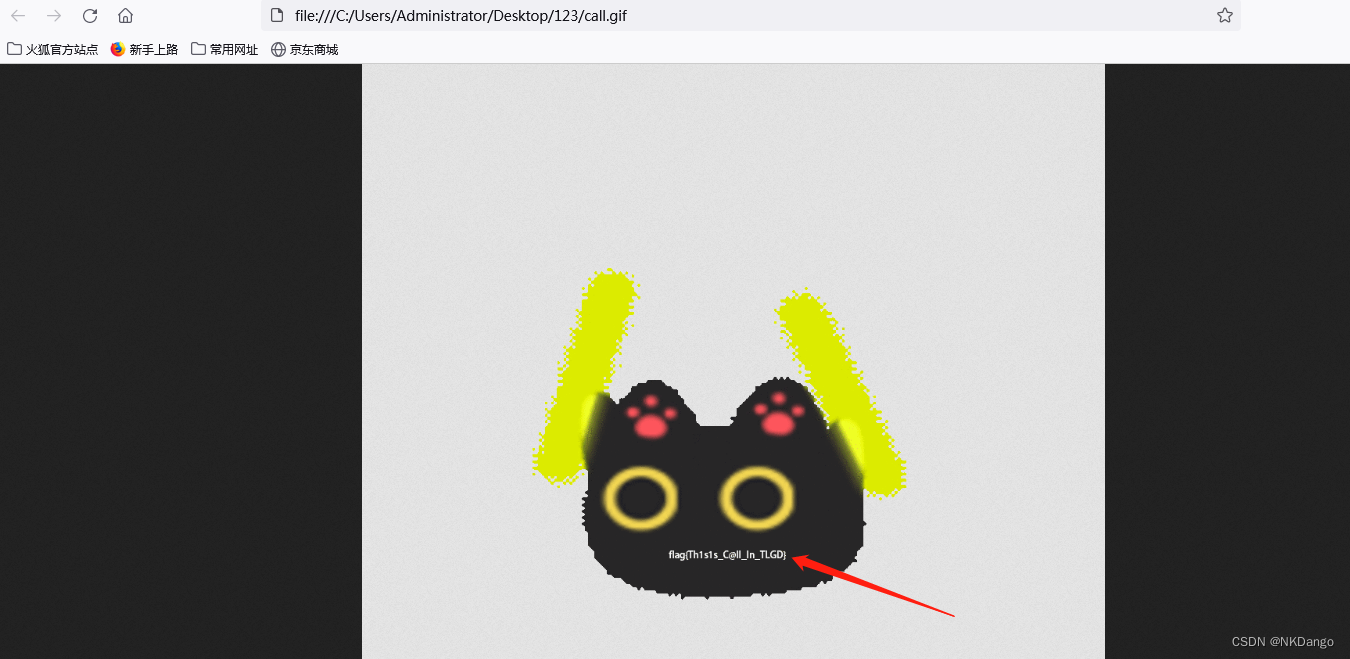

- 利用截屏获取flag或利用在线网站分解gif图片(例:GIF动态图片分解,多帧动态图分解成多张静态图片_图片工具网页版 (sioe.cn))

文章描述了一次解密过程,从被篡改头部的RAR文件开始,经过对文件格式的深入分析,解密多个带密码的压缩包,发现并利用隐藏文字,最终通过QR码和Base64解码揭示隐藏的GIF图片,从中获取flag。

文章描述了一次解密过程,从被篡改头部的RAR文件开始,经过对文件格式的深入分析,解密多个带密码的压缩包,发现并利用隐藏文字,最终通过QR码和Base64解码揭示隐藏的GIF图片,从中获取flag。

1649

1649