0X00 前言

相信很多萌新师傅或者刚入行不久的师傅们在挖掘漏洞的时候,当遇到/admin这种后台地址的时候或多或少会遇到账号啊,密码被编码,然后还加个验证码这种,及时这个平台后台的密码可能是个弱口令,但很多师傅还是直接就溜了,本文这里讲讲如何绕过这类情况进行爆破。

0X01 工具准备

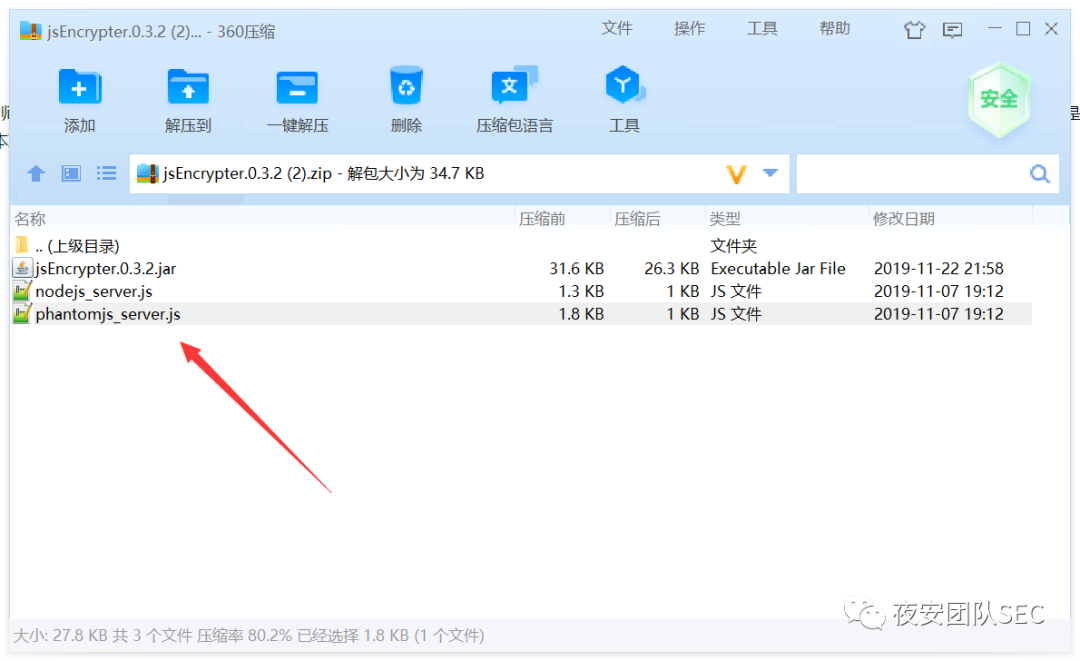

1.c0ny1师傅编写的jsEncrypt插件:

https://github.com/c0ny1/jsEncrypter

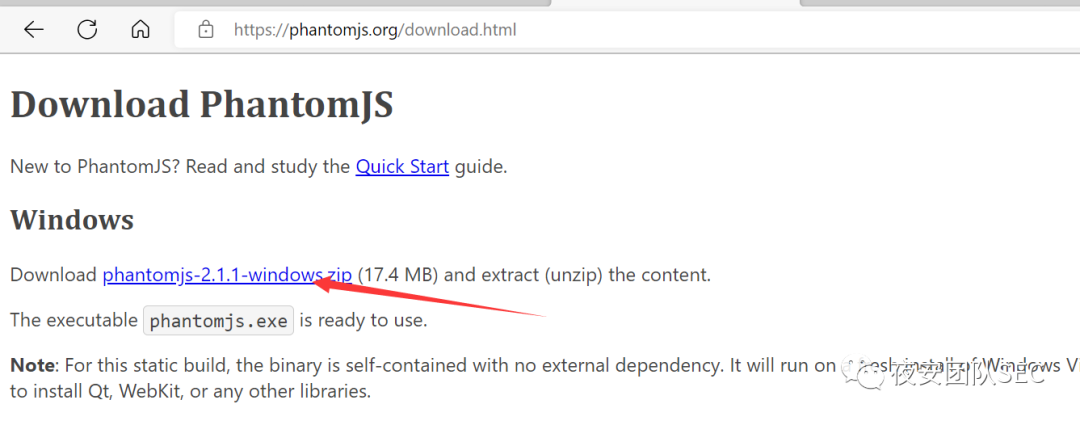

2.一个基于webkit的javaScript API,phantomjs:

http://phantomjs.org/download.html

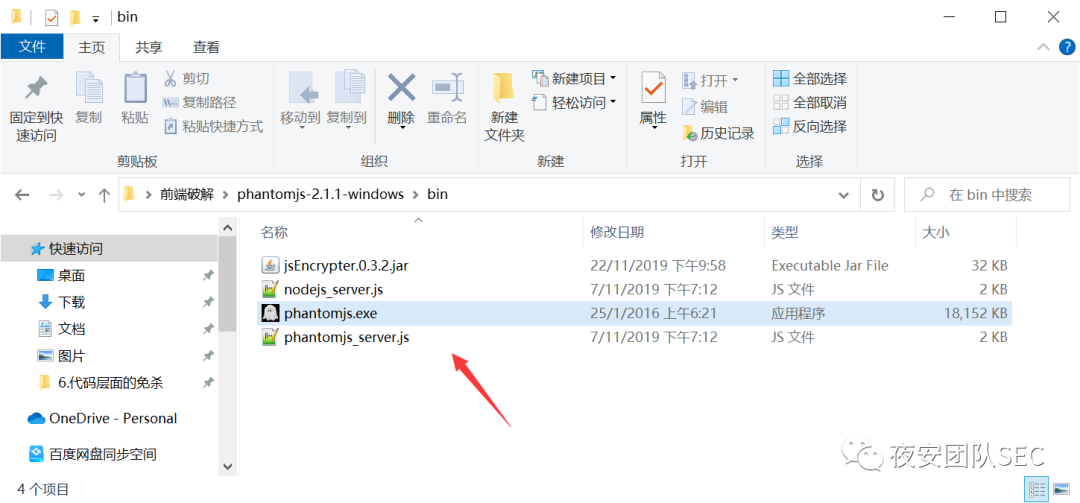

3.将这两款下载的工具放在以下目录如图:

4.验证码识别插件:

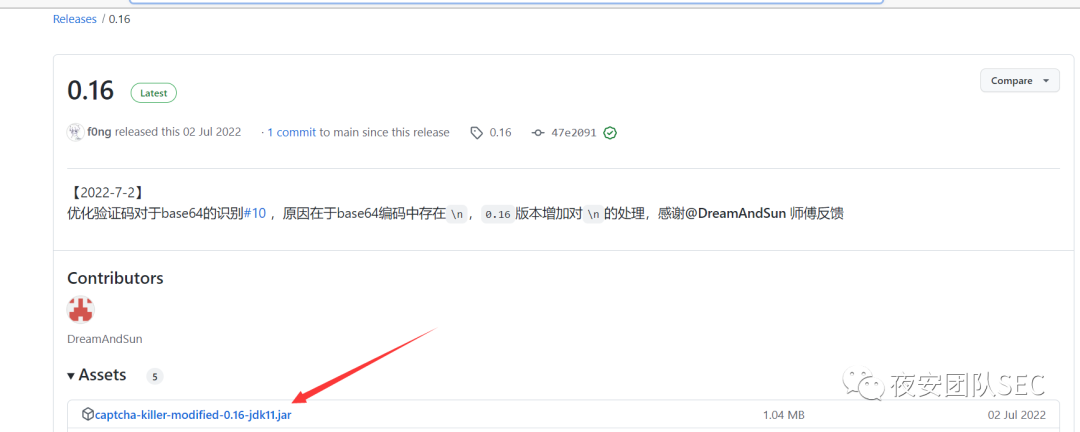

f0ng师傅改验证码识别的插件:

https://github.com/f0ng/captcha-killer-modified/releases/tag/0.16

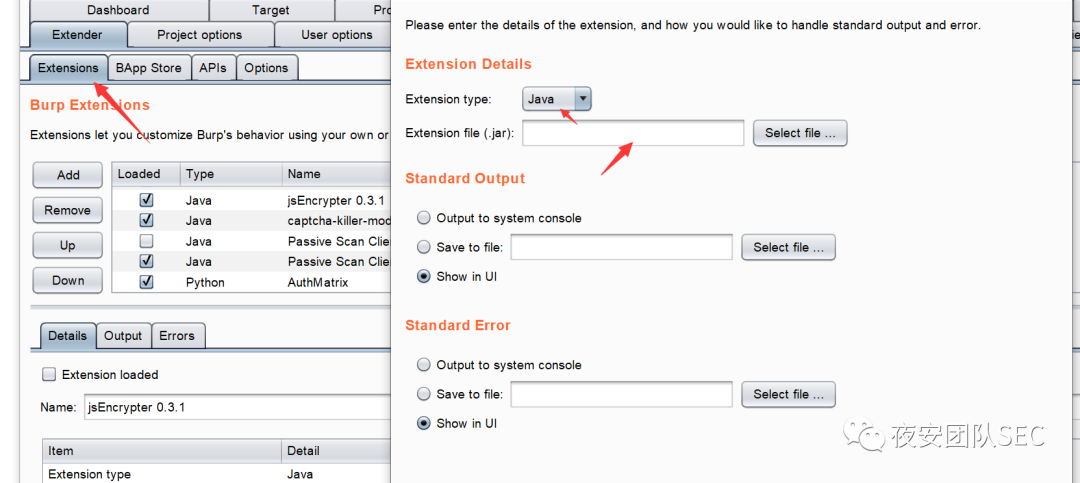

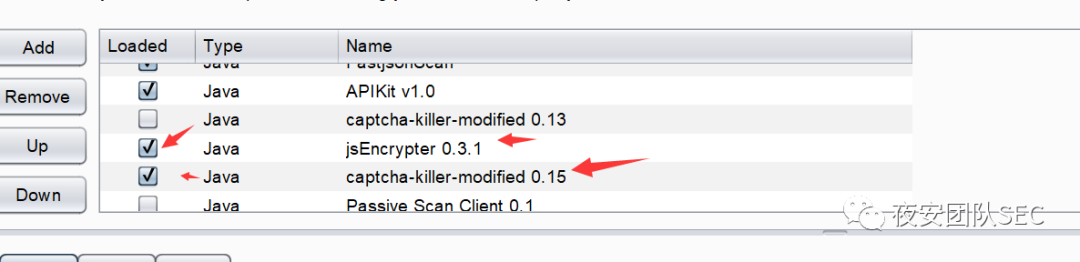

5.将之前的jsEncrypter插件和catcha-killer-modified-0.16-jdk11.jar插件进行安装,在burpsuit的extender模块安装如下:

这里打上√就安装好了,就可以在burpsuit模块界面看到了。

0X02 实战经历

这里是我曾经挖的一个某厂的高危弱口令漏洞,其实密码很简单,就是域名加上年份在加特殊字符如!@#这类的,但是他的登录口是做了前端编码,验证码也是需要识别的,一般很多不会前端编码破解和验证码识别的师傅都会跳过了直接,这里给大家演示下如何使用上面装的插件工具。

1.下面是登录界面

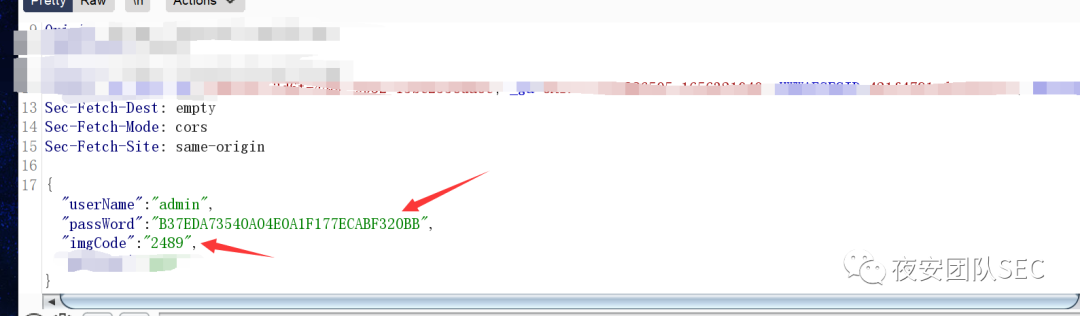

2.我们抓包看看是啥样,可以看出会有验证码和编码后的password,如果想要爆破,那就需要我们使用之前说到的工具了。

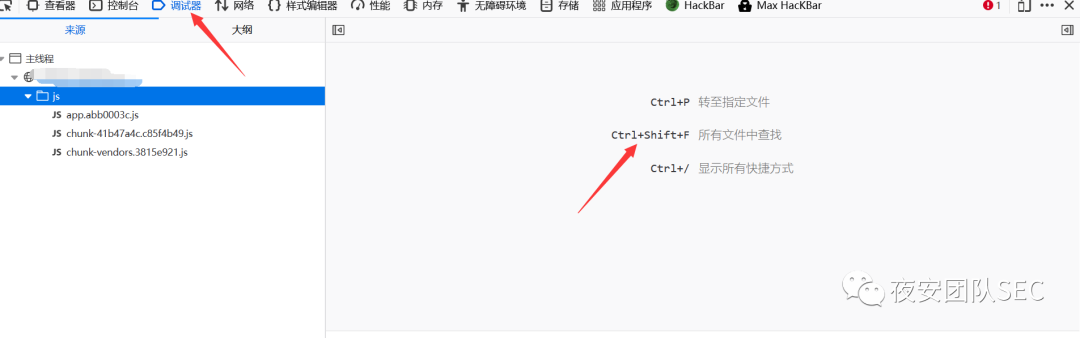

3.F12寻找password字段是如何进行编码的,Ctrl+Shift+F全局搜索password字段

本文介绍了如何在遇到后台管理界面编码和验证码的Web应用中,利用jsEncrypter、PhantomJS和验证码识别插件进行密码解码和验证码识别,从而实现自动化爆破的过程,以及实战中如何配合社工密码生成器进行高危弱口令漏洞的检测和利用。

本文介绍了如何在遇到后台管理界面编码和验证码的Web应用中,利用jsEncrypter、PhantomJS和验证码识别插件进行密码解码和验证码识别,从而实现自动化爆破的过程,以及实战中如何配合社工密码生成器进行高危弱口令漏洞的检测和利用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

263

263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?