1. 前言

本篇主要分析哥斯拉工具生成以及二开方面的内容。

2. 剖析

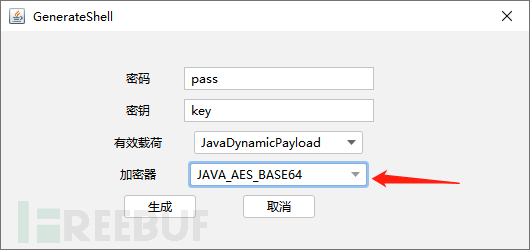

这里主要关注的点,是加密器方面,在哥斯拉默认的加密器中,有常见的AES BASES64...加密方式

所以为了实现自己的一套加密器,要分析哥斯拉源码的大体以及生成逻辑。

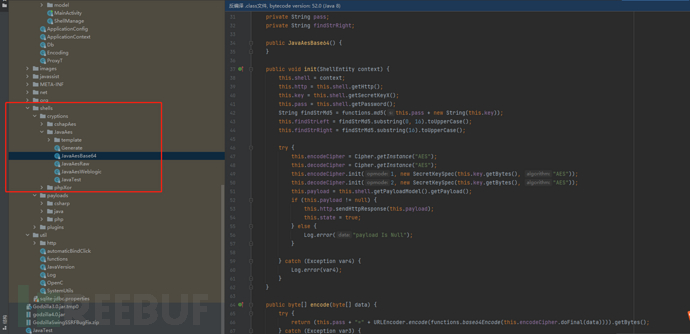

本文主要讲解Java加密器的内容,在下图中,是哥斯拉默认的加密器,位置在:shells.cryptions.JavaAes

当然JavaTest是本人自己测试加的。

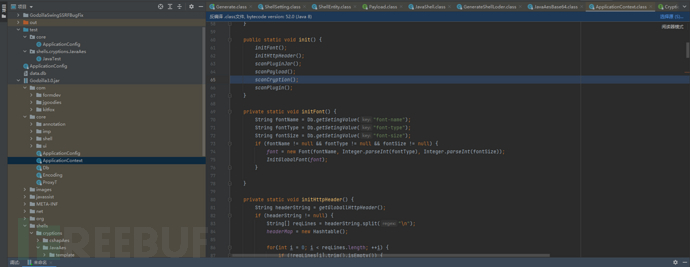

在找到路径之后,把哥斯拉启动,可以发现在 core#ApplicationContext中进行了初始化

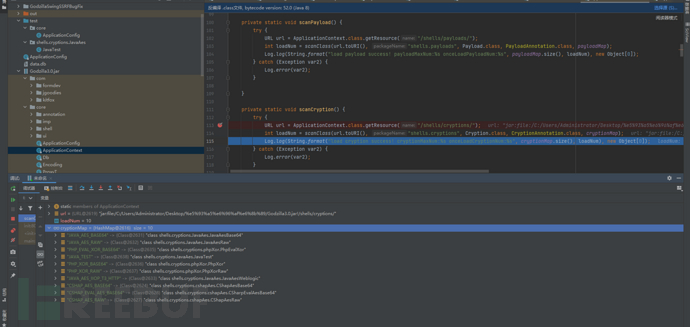

而以下可以发现,发现了scanCryption方法。根据方法名大致可以猜出是扫描的意思,之后放到了一个map中。

既然知道了大致的逻辑,就搞一个测试的加密器,看看哥斯拉能不能加载。这里直接Copy一个加密器即可,而注解中Name就是加密器的名字,PayloadName为载荷,保存为默认的即可。

@CryptionAnnotation(

Name = "JAVA_TEST",

payloadName = "JavaDynamicPayload"

)

public class JavaTest implements Cryption {

private ShellEntit

本文详细解读了哥斯拉工具的加密机制,特别是Java加密器部分,并展示了如何创建自定义加密器以避开默认校验。作者通过实际操作演示了自定义加载器的加载流程和Webshell生成过程。

本文详细解读了哥斯拉工具的加密机制,特别是Java加密器部分,并展示了如何创建自定义加密器以避开默认校验。作者通过实际操作演示了自定义加载器的加载流程和Webshell生成过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

641

641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?