更好的阅读体验

Lab1:Getting Started

加深对网络协议的理解通常可以通过观察协议的运行和不断调试协议来大大加深,具体而言,就是观察两个协议实体之间交换的报文序列,深入了解协议操作的细节,执行某些动作,然后观察这些动作产生的结果。这可以在仿真环境中或在诸如因特网的真实网络环境中完成。您将在本课程中进行这些Wireshark实验,您将使用自己的电脑在不同的场景下运行各种网络应用程序(如果您无法h获得计算机,或无法安装/运行Wireshark,您可以借用朋友的电脑)。您将观察您的计算机中网络协议与Internet其他主机的协议实体进行交换消息的动作。因此,您和您的计算机将是这些“实时”实验室的一部分。你会通过动手实践观察到并学习到许多。

在第一个Wireshark实验中,你会熟悉Wireshark,并做一些简单的抓包和观察。

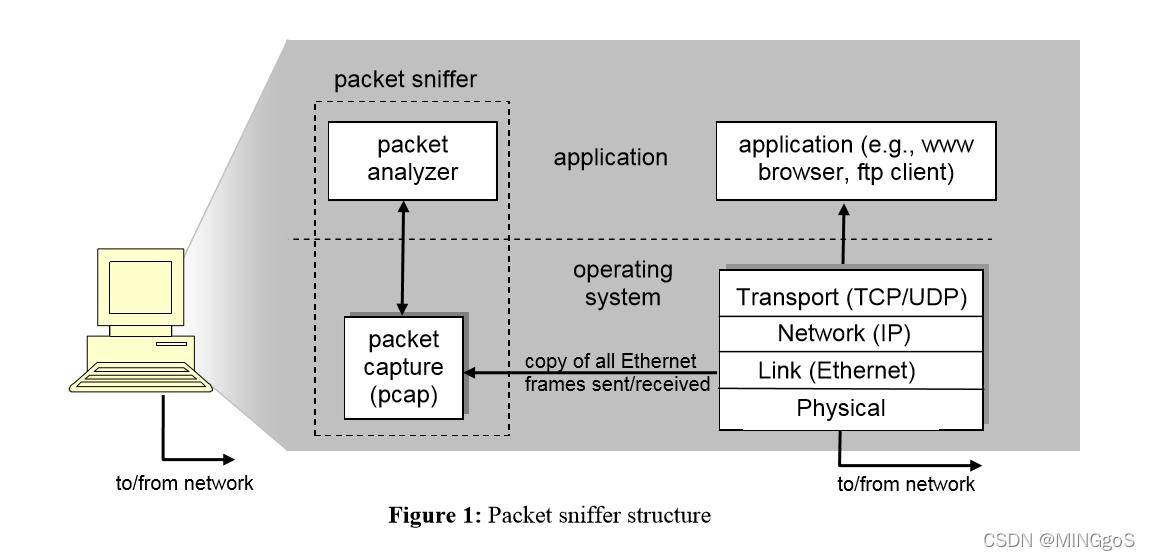

用于观察执行协议实体之间交换的消息的基本工具称为分组嗅探器(packet sniffer)。顾名思义,分组嗅探器捕获(“嗅探”)从计算机发送/接收的消息; 它还将存储并显示这些捕获的消息中各种协议字段的内容。分组嗅探器本身是被动的。它只是观察有计算机上运行的应用程序和协议发送和接收的消息,但本身不会发送分组。类似地,接收的分组也不会直接到达分组嗅探器。相反,分组嗅探器接收一份从您的机器中的应用程序和协议发送/接收的分组的副本。

图1显示了分组嗅探器的结构。在图1的右侧通常是在您计算机上运行的协议(在这种情况下为Internet协议)和应用程序(如Web浏览器或ftp客户端)。图1中虚线框中显示的分组嗅探器是计算机中一种进阶的常规软件,并且包含两部分。分组捕获库接收从计算机发送或接收的每个链路层帧的副本。回顾书中第1.5节的讨论(图1-24),较高层协议(如HTTP,FTP,TCP,UDP,DNS或IP)交换的消息最终将被封装在通过物理介质传输的链路层帧中,例如以太网电缆。在图1中,假设的物理介质是以太网,因此所有上层协议最终被封装在以太网帧中。捕获所有链路层帧可以让您从计算机中获得所有协议和应用程序发送/接收的消息。

分组嗅探器的第二个组件是分组分析器(packet analyzer),显示协议消息中所有字段的内容。为了做到这一点,分组分析器必须“理解”协议交换的所有消息的结构。 例如,假设我们有兴趣在图1中的HTTP协议交换的消息中显示各种

本文介绍了Wireshark作为网络协议分析工具的基础知识和使用方法。通过Wireshark,用户可以观察协议实体间交换的报文,理解网络通信的细节。实验涉及启动Wireshark,捕获网络流量,过滤HTTP协议,分析HTTP GET和OK消息的传输时间及互联网地址等。通过实际操作,读者将深入理解网络协议的工作原理。

本文介绍了Wireshark作为网络协议分析工具的基础知识和使用方法。通过Wireshark,用户可以观察协议实体间交换的报文,理解网络通信的细节。实验涉及启动Wireshark,捕获网络流量,过滤HTTP协议,分析HTTP GET和OK消息的传输时间及互联网地址等。通过实际操作,读者将深入理解网络协议的工作原理。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2925

2925

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?