攻防实战|记录一次攻防实战中流程与溯源

0x01 前言

本次预想发关于HVV的一些干货来着,由于最近比较忙,然后事也比较多,所以预备着下篇文章再发,本次主要记录一篇关于某次行业内攻防的为客户漏洞挖掘及溯源的记录,因为可能涉及敏感信息,所以本次简单写一下过程,溯源的过程和服务结果,关于漏洞方面因为涉及敏感信息,此处不做公开,感谢理解!

* 文章仅供参考学习、本人不对所理解过程及结果负有责任

0x02 溯源过程描述

溯源事件一:

某天收到客户紧急信息,次日赶往现场(过程不描述)、根据现场描述,先对日志进行排查,命令如下:先对日志访问IP从多至少列出,依次排查

awk '{print $1}' access.log | sort | uniq -c | sort -nr>ip.txt作为我们点鼠标的猴子,当然是对恶意IP封封封就完了,封禁之后先看日志,此IP共访问一万四千余次

![]()

然后根据IP查询WAF中近期日志,由于筛选策略原因,匹配到一千多次攻击事件和漏扫事件,并且时间集中

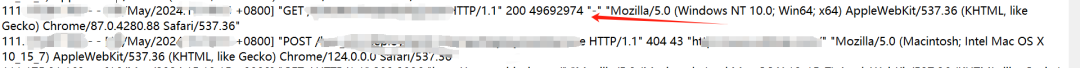

导出此IP的日志,主要目的查看此IP是否查看、下载、上传等敏感操作

cat access.log |grep 111.xxx.xxx.xxx>log.txt 通过现场描述,我先对相关业务系统进行了漏洞挖掘,并确认存在漏洞(过程不在描述),然后通过搜索相关URL路径得到攻击者确实访问并下载了此文件(下图所示),然后又顺手通过某API拿下未授权访问漏洞,攻击者在这之前未拿到相关漏洞(此处对漏洞过程不在描述)

这就非常明显了,拿着这个IP去微步和奇安信的威胁研判分析看一下,历史有扫描行为,这个也正常

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?