-

启动靶场,给ggg投票,第二次投票不成功,猜测有对IP地址的获取(看页面源代码也可以知道)

-

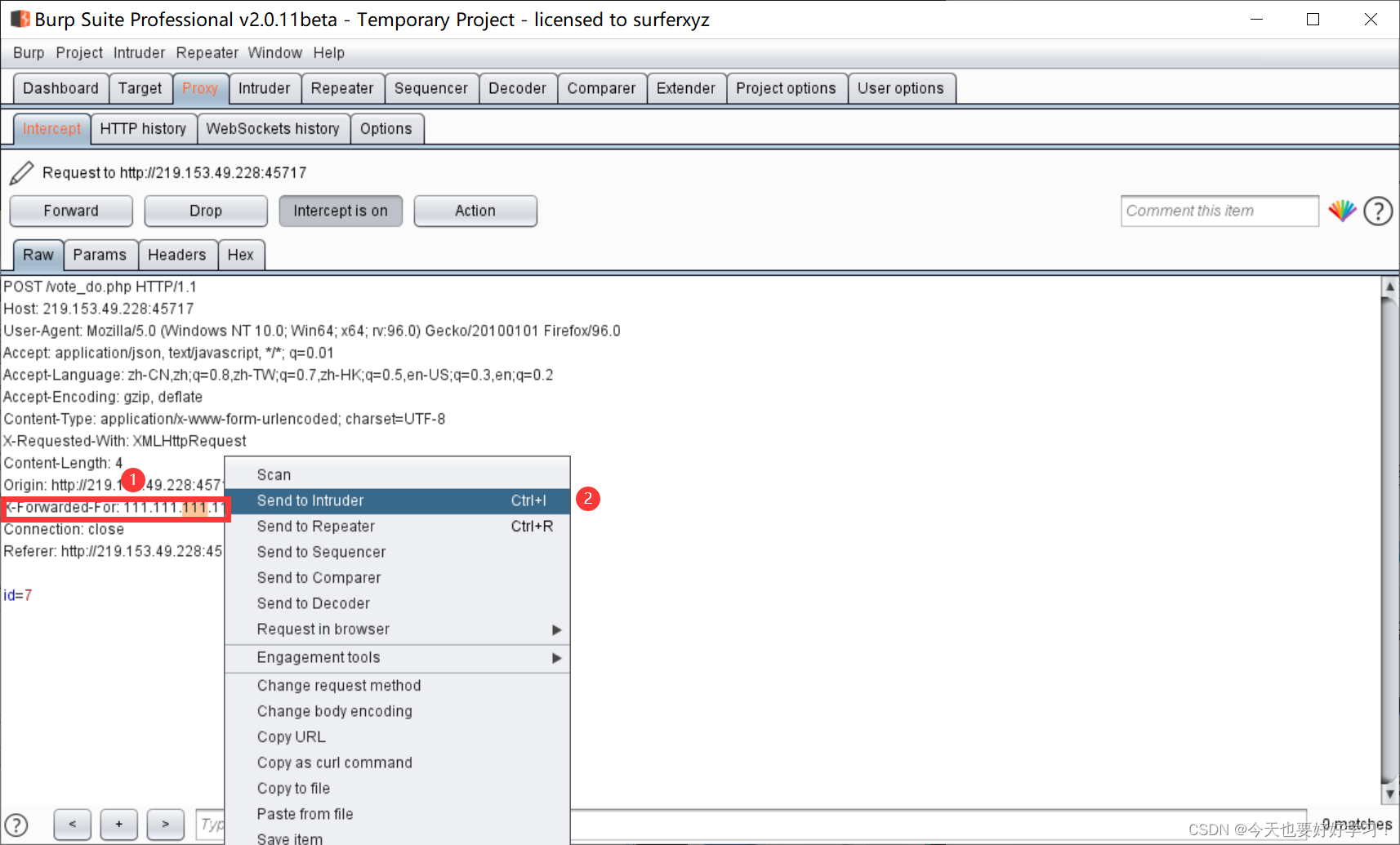

可以搜索一下php是怎么获取IP地址的。众所周知,可以通过XFF来伪造IP地址。简单地说,XFF是告诉服务器当前请求者最终ip的http请求头字段,通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip。XFF的一些理解

-

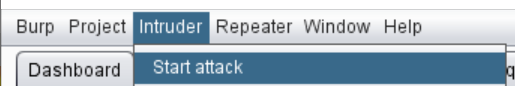

抓包,进行下图操作

-

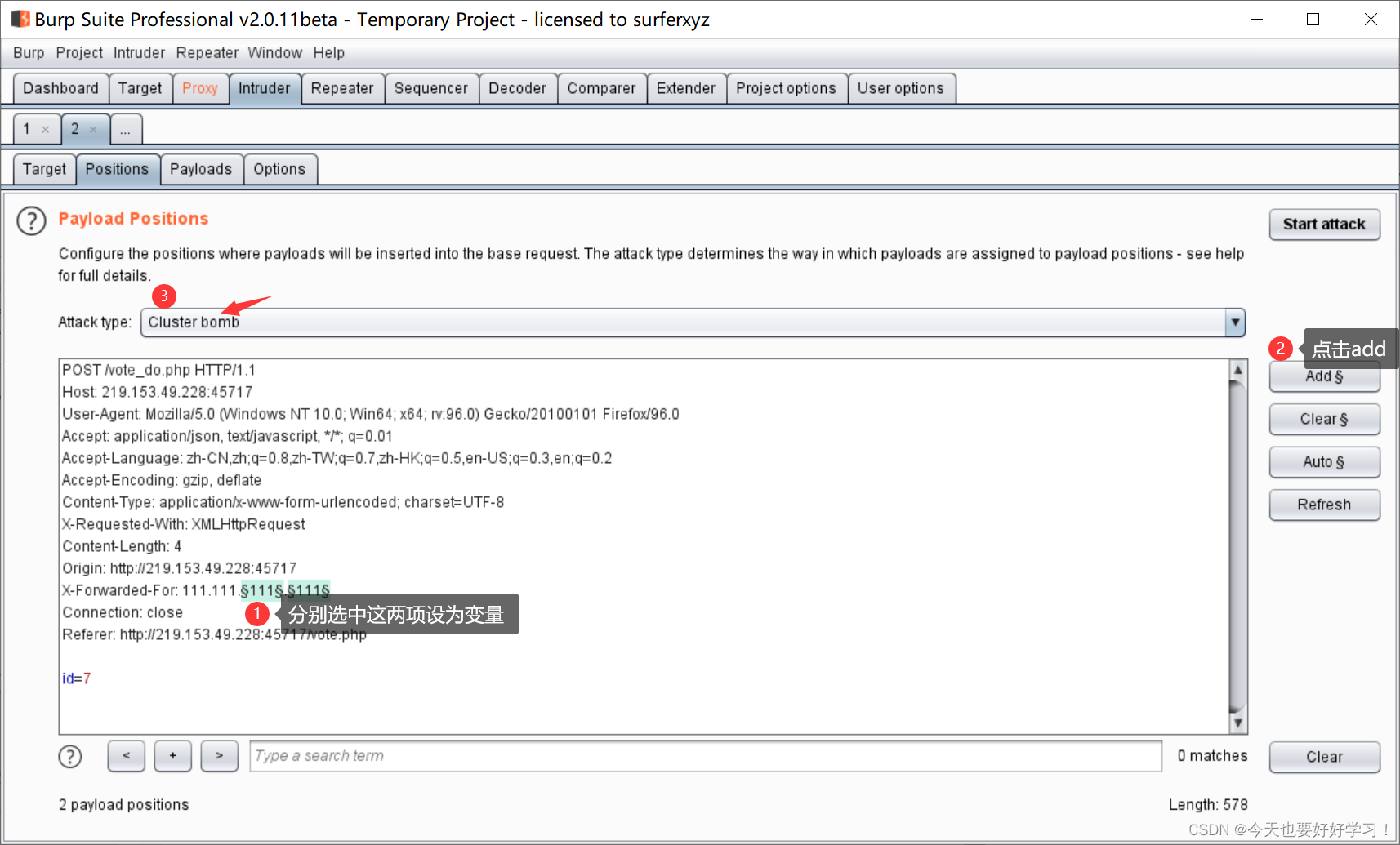

如下图

-

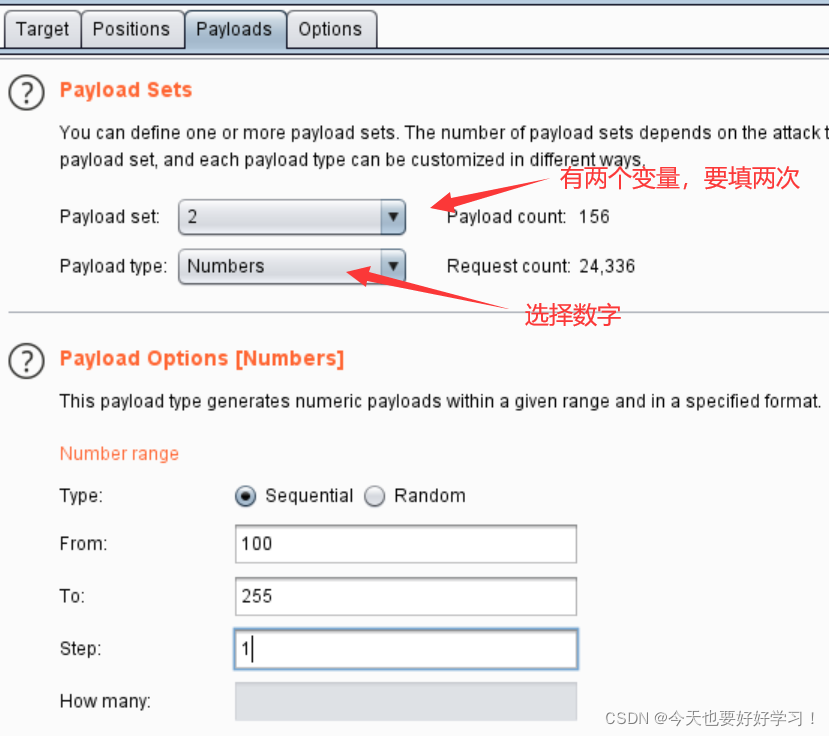

如下图,数字范围自己定,只要能得第一,不需要太多

-

开始攻击

-

看一下返回的数据包,errorcode为0,说明成功

墨者学院——投票系统程序设计缺陷分析

于 2022-01-13 12:03:59 首次发布

本文介绍了墨者学院靶场中投票系统存在的安全问题,通过分析PHP获取IP的方式,揭示了如何利用X-Forwarded-For(XFF)头字段伪造IP地址进行重复投票。通过抓包和篡改数据包,展示了攻击过程并成功绕过限制,最终获取到key。该文强调了熟悉和掌握网络安全工具,如Burp Suite(BP),对于提升安全防护能力的重要性。

本文介绍了墨者学院靶场中投票系统存在的安全问题,通过分析PHP获取IP的方式,揭示了如何利用X-Forwarded-For(XFF)头字段伪造IP地址进行重复投票。通过抓包和篡改数据包,展示了攻击过程并成功绕过限制,最终获取到key。该文强调了熟悉和掌握网络安全工具,如Burp Suite(BP),对于提升安全防护能力的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1527

1527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?