环境介绍

跨站脚本(XSS) 是黑客用来攻击网站的最常见方法之一。XSS 漏洞允许恶意用户在其他用户访问您的站点时执行任意的 JavaScript 块。

1、假如你有一个爱分享生活的网页,别人输入的评论也会存在后端,以方便展示给其他人观看

进入正题

2、如果没有对用户输入做限制的话,那。。。就有点危险了,正常会试用跨站脚本窃取cookie,从而允许会话劫持

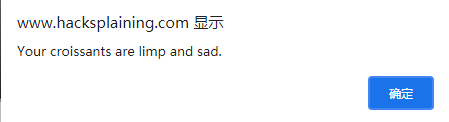

alert 弹窗显示

搞定它

3、输入js脚本,搞下事情

这确实不太好

危害

XSS 允许任意执行 JavaScript 代码,因此攻击者可以造成的损害取决于您的站点处理的数据的敏感性。黑客利用 XSS所做的一些事情:

·在社交媒体网站上传播蠕虫。Facebook、Twitter 和 YouTube 都曾以这种方式成功攻击过。 会话劫持。 恶意

·JavaScript 可能能够将会话 ID 发送到黑客控制下的远程站点,从而允许黑客通过劫持正在进行的会话来冒充该用户。

·身份盗窃。如果用户将信用卡号等机密信息输入到受感染的网站,则这些详细信息可能会被恶意 JavaScript 窃取。 拒绝服务攻击和网站破坏。

·盗窃敏感数据,如密码。 银行网站上的金融欺诈。

如何预防

转义动态内容

网页由 HTML 组成,通常在模板文件中描述,并在呈现页面时编入动态内容。存储型 XSS 攻击利用对来自后端数据存储的动态内容的不当处理。攻击者通过插入一些 JavaScript 代码来滥用可编辑字段,当另一个用户访问该页面时,该代码会在浏览器中进行评估。

转义动态内容通常包括用 HTML 实体编码替换重要字符:

"

#

&

'

(

)

/

;

<

>

白名单值

如果特定的动态数据项只能采用少数有效值,最佳做法是限制数据存储中的值,并使您的呈现逻辑只允许已知的良好值。

仅限 HTTP 的 Cookie

我们的示例 hack展示了会话劫持攻击如何使用恶意 JavaScript 窃取包含用户会话 ID 的 cookie。在客户端 JavaScript 中读取或操作 cookie 的理由很少,因此请考虑将 cookie 标记为 HTTP-only,这意味着 cookie 将由浏览器接收、存储和发送,但不能被 JavaScript 修改或读取。

跨站脚本的工作原理

传送门

本文深入探讨跨站脚本(XSS)攻击,讲解其原理,如何通过未过滤用户输入导致会话劫持和数据泄露,以及如何通过转义动态内容、白名单管理和HTTP-only Cookie来防止此类攻击。

本文深入探讨跨站脚本(XSS)攻击,讲解其原理,如何通过未过滤用户输入导致会话劫持和数据泄露,以及如何通过转义动态内容、白名单管理和HTTP-only Cookie来防止此类攻击。

938

938

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?