MySQL服务端可以利用LOAD DATA LOCAL命令来读取MYSQL客户端的任意文件,然后伪造恶意服务器向连接到这个服务器的客户端发送读取文件的payload。 Load data infile是MySQL的一个高效导入数据的方法,它的速度非常快。是MySQL里一款强大的数据导入工具。网上有很多文章分析,mysql蜜罐反制是可以读取到本地的任意文件的,比如:微信id、Chrome历史记录等。

测试使用的版本为12

使用GitHub - ev0A/Mysqlist: Mysql Server端伪造-任意文件读取-CTF快速利用脚本 快速搭建mysql蜜罐

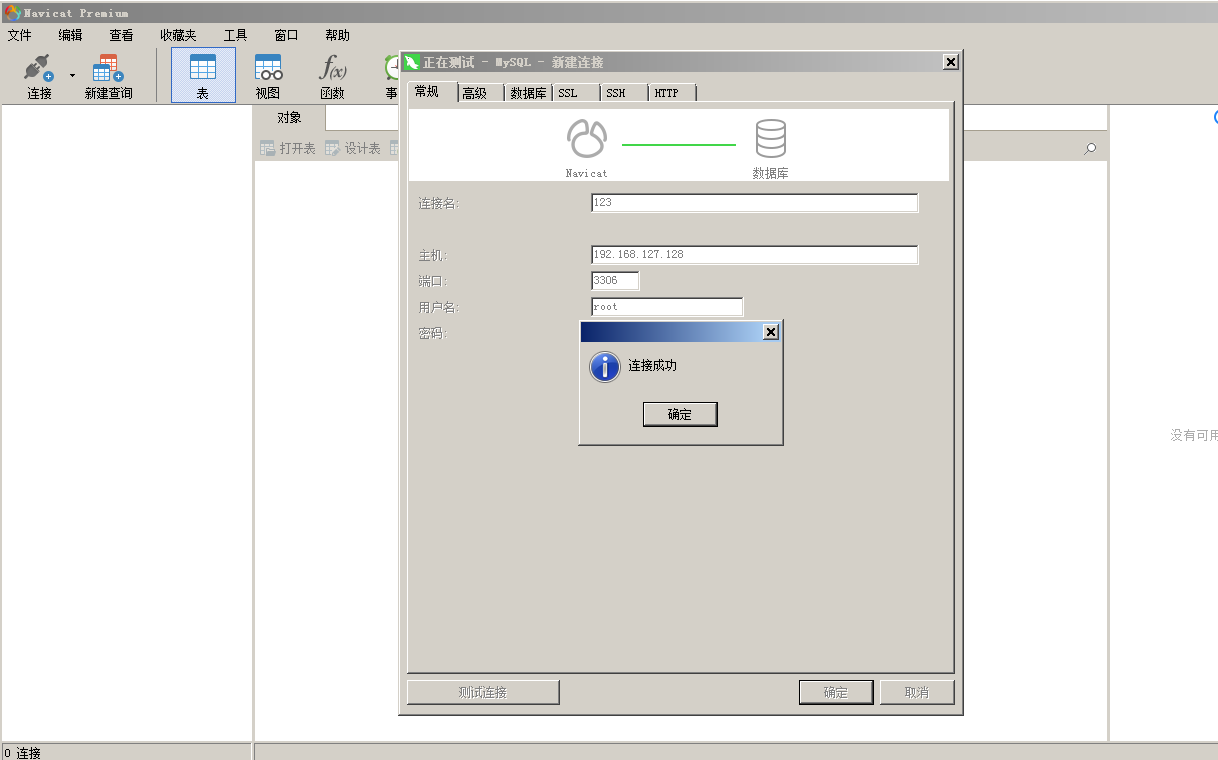

红队人员使用navicat进行连接时会读取攻击机上的指定文件

第一次连接 访问的是 C:/Windows/PFRO.log

反制CS

第二次连接 访问到的是 C:/Users/Administrator/.aggressor.prop

cobalt strike在启动时,用户端会默认生成一个隐藏的文件:.aggressor.prop,这个文件会在当前用户目录下:

比如当前的用户是Administrator,那目录就是:

C:\Users\Administrator\.aggressor.prop

.aggressor.prop文件里面详细记录了cs连接的账号、密码、端口、插件地址等。

查询微信ID

C:/Users/S/Documents/WeChat Files/All Users/config/config.data C:/Users/S/Documents/WeChat Files/wxid_qjdthxjopyam22/config/AccInfo.dat

mysql直连也可以

文章介绍了如何通过MySQL的LOADDATALOCAL命令构建蜜罐系统,以读取客户端的文件,如CobaltStrike的.aggressor.prop文件和微信配置文件,强调了这一功能在安全防护和攻击检测中的应用。

文章介绍了如何通过MySQL的LOADDATALOCAL命令构建蜜罐系统,以读取客户端的文件,如CobaltStrike的.aggressor.prop文件和微信配置文件,强调了这一功能在安全防护和攻击检测中的应用。

641

641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?