在 IT 运维领域,简历上的项目经历往往比证书更有说服力。一个经过精心设计和实施的项目,不仅能体现技术能力,更能展示问题解决能力和业务理解深度。本文精选的 50 个运维项目涵盖基础设施、云原生、自动化、安全等十大领域,每个项目都包含具体场景、技术栈、实施步骤和可量化成果,帮你打造让 HR 眼前一亮的专业简历。

一、基础设施优化类项目

基础设施是运维工作的基石,这类项目能体现工程师对硬件资源和基础服务的掌控能力,是简历中的 "稳定器"。

-

1. Linux 服务器性能调优项目为 100 + 台生产服务器建立性能基准线,通过分析

/proc文件系统指标,优化 sysctl 网络参数(如net.ipv4.tcp_tw_recycle)和内核参数,调整 CPU 调度策略。实施后服务器平均负载从 2.5 降至 0.8,应用响应时间缩短 40%,年节省硬件采购成本 20 万元。简历亮点:掌握系统底层优化技术,建立可复用的性能调优流程。 -

2. 数据中心服务器标准化部署项目基于 PXE+Kickstart 构建自动化装机平台,制定包含硬件检测、OS 安装、驱动适配的标准化流程。编写 15 个模块化 Shell 脚本实现 IP 配置、分区规划等自动化操作,将单台服务器部署时间从 4 小时压缩至 30 分钟,全年减少人工操作 800 小时。技术栈:PXE、Kickstart、Shell 脚本、硬件检测工具。

-

3. 存储资源池化与性能优化项目针对传统存储分散管理问题,整合 FC SAN 和 NAS 存储资源,实施 LVMthin 动态扩容技术。通过调整 RAID 级别(从 RAID5 改为 RAID10)和缓存策略,使数据库读写性能提升 65%,存储利用率从 45% 提高至 70%,避免新增存储采购。关键成果:建立存储性能监控看板,提前预警 3 次潜在磁盘故障。

-

4. 跨机房网络架构优化项目分析多机房互联延迟问题,重构核心路由策略,部署 BGP 路由协议实现流量智能调度。优化 VLAN 划分和子网规划,实施链路聚合(LACP)技术,将跨机房数据传输速度提升 50%,网络故障率下降 60%。验证方法:使用 iPerf3 进行带宽测试,Wireshark 分析 TCP 窗口行为确认优化效果。

-

5. 服务器硬件健康度管理项目部署 IPMI 监控系统,开发硬件状态采集脚本,对 CPU 温度、风扇转速等 30 + 指标建立阈值告警。建立硬件故障预测模型,提前发现 12 台服务器的潜在电源问题,将意外宕机时间减少 92%,年度硬件维护成本降低 35%。工具链:IPMItool、Grafana、Python 数据分析脚本。

二、云平台与虚拟化项目

云平台项目是当前运维简历的 "加分项",能体现工程师对现代 IT 架构的理解和实践能力。

-

1. 混合云资源管理平台建设项目整合 AWS 公有云和 VMware 私有云资源,基于 Terraform 构建多云资源编排框架。开发统一资源监控面板,实现云主机、存储、网络的集中管理,资源交付周期从 7 天缩短至 4 小时,云资源闲置率从 30% 降至 12%。架构亮点:采用 LOKI 标准实现跨云平台兼容性。

-

2. 企业级 OpenStack 云平台部署项目主导 10 节点 OpenStack 集群部署,负责 Nova、Neutron 等核心组件配置,解决计算节点通信延迟问题。实施 Ceph 分布式存储作为后端存储,制定镜像管理策略,支撑 20 个业务系统上云,虚拟机创建时间缩短至 5 分钟。关键技术:Open vSwitch 网络虚拟化、Ceph RBD 块存储。

-

3. 物理机与虚拟机资源整合项目针对资源利用率不均衡问题,通过 VMware vMotion 技术实现负载均衡,将 87 台物理机迁移至虚拟化平台。实施动态资源调度(DRS),CPU 利用率从平均 20% 提升至 65%,每年节省电力成本 15 万元,机房空间占用减少 60%。迁移策略:采用 "冷迁移 + 业务窗口热迁移" 组合方案,零业务中断。

-

4. 国产化云平台适配项目参照鞍钢精钢云模式,在国产服务器(华为、浪潮)上部署基于 KVM 的虚拟化平台,适配麒麟操作系统和达梦数据库。解决硬件驱动兼容性问题,完成 30 个业务系统迁移,实现全栈自主可控,通过等保三级认证。成果量化:跨机房业务迁移时间控制在 3 天内,零业务中断。

-

5. 云资源成本优化项目通过 CloudWatch 和 Cost Explorer 分析云资源使用模式,识别闲置 EC2 实例和未释放 EBS 卷。制定自动扩缩容策略,实施预留实例(RI)和 Savings Plans,优化后月度云账单减少 28%,一年节省成本 42 万元。自动化手段:Lambda 函数定时关闭非工作时间资源。

三、容器化与 Kubernetes 项目

容器和 K8s 项目是技术进阶的 "敲门砖",能向雇主展示你掌握了云原生时代的核心技能。

-

1. 微服务容器化改造项目参考 Box 公司转型经验,将遗留单体应用拆解为 15 个微服务,使用 Docker 封装应用及依赖。编写多阶段构建 Dockerfile 优化镜像大小(平均减少 60%),建立镜像安全扫描机制,容器启动时间从分钟级缩短至秒级。转型价值:新功能部署周期从 6 个月压缩至 5 天。

-

2. Kubernetes 集群高可用部署项目设计跨 3 个可用区的 K8s 集群架构,使用 kubeadm 部署 12 节点集群(3 主 9 从),配置 etcd 集群备份策略。实施 Calico 网络插件和 Metrics Server,解决 Pod 网络隔离和资源监控问题,集群可用性达 99.95%。高可用设计:API Server 多实例 + 负载均衡,etcd 数据定期备份。

-

3. CI/CD 流水线容器化部署项目基于 GitLab CI 和 Jenkins 构建容器化 CI/CD 流水线,实现代码提交→自动测试→镜像构建→K8s 部署全流程自动化。编写 50+Pipeline 脚本,部署频率从每周 1 次提升至每日 3 次,代码部署成功率从 85% 提高到 99%。关键组件:Harbor 镜像仓库、SonarQube 代码质量检测。

-

4. Kubernetes 资源优化项目通过 VPA(Vertical Pod Autoscaler)分析 Pod 资源需求,调整 CPU 和内存请求与限制。实施 HPA(Horizontal Pod Autoscaler)基于指标自动扩缩容,资源利用率提升 40%,消除 12 次因资源不足导致的 Pod 驱逐事件。监控指标:基于 Prometheus 的 Pod 资源使用率面板。

-

5. 有状态应用容器化项目解决数据库等有状态应用容器化难题,使用 K8s StatefulSet 部署 MySQL 集群,通过 PersistentVolume 实现数据持久化。配置主从复制和自动故障转移,制定数据备份策略,数据库 RTO 从 4 小时缩短至 30 分钟。存储方案:采用 Local PV 结合 NFS 实现性能与可靠性平衡。

四、自动化运维项目

自动化项目是运维工程师效率的 "证明者",直接体现解决重复劳动的能力。

-

1. Ansible 自动化配置管理项目搭建 Ansible Tower 平台,编写 80 + 模块化 Playbook,覆盖服务器初始化、应用部署、配置更新等场景。实现 100 + 节点的批量管理,配置一致性达标率从 60% 提升至 98%,人工操作减少 75%,每年节省 3000 + 工时。核心模块:使用 template 模块管理配置文件,service 模块控制服务状态。

-

2. 基础设施即代码(IaC)实践项目基于 Terraform 实现多云环境资源编排,编写模块化 HCL 代码管理 VPC、子网、安全组等资源。建立远程状态存储(S3+DynamoDB)实现团队协作,资源部署准确率 100%,环境一致性问题减少 90%。版本控制:通过 Git 管理 TF 代码,实施 Pull Request 评审机制。

-

3. 批量任务自动化调度项目部署 rundeck 任务调度平台,整合 Shell、Python 脚本实现定时任务集中管理。开发邮件和企业微信通知插件,实现任务失败即时告警,自动化执行率从 65% 提升至 95%,夜间紧急处理减少 40 次 / 年。典型场景:日志清理、数据备份、安全扫描的自动化执行。

-

4. 智能运维工具开发项目参照中国电信案例,开发 2 万行代码的智能运维平台,实现设备自动巡检、故障自愈功能。集成 CMDB 和监控数据,建立故障知识库,在设备数量增长 10 倍情况下,团队规模未增加,故障恢复时间缩短 30%。创新点:基于历史数据的故障预测模型,提前预警潜在问题。

-

5. 文档自动化生成项目解决运维文档滞后问题,开发基于 Markdown 和 Git 的文档管理系统。编写脚本自动抓取设备配置、网络拓扑等信息生成文档,实现 "代码即文档",文档更新频率从每月 1 次提升至实时,准确率达 100%。工具链:GitBook、Python 配置解析脚本、Jenkins 自动构建。

五、监控与告警系统项目

监控项目是运维工作的 "晴雨表",体现工程师对系统可用性的保障能力。

-

1. 全栈监控平台建设项目部署 Prometheus+Grafana 监控体系,开发 20 + 自定义 Exporter 监控业务指标。设计多级告警策略(P0-P3),配置 Alertmanager 实现告警聚合和路由,故障检测时间从平均 2 小时缩短至 5 分钟。监控覆盖:基础设施、中间件、应用性能、业务指标全维度。

-

2. 分布式追踪系统实施项目在微服务架构中部署 Jaeger 分布式追踪系统,埋点采集服务调用链数据。开发延迟分析看板,识别出 3 个关键服务瓶颈,优化后跨服务调用延迟减少 60%,用户体验评分提升 25 个百分点。技术整合:与 ELK stack 联动分析日志和追踪数据。

-

3. 日志集中分析平台项目构建 ELK(Elasticsearch+Logstash+Kibana)日志平台,收集 100 + 服务器和应用日志。编写 Logstash 过滤规则清洗数据,开发安全审计、错误分析等看板,问题排查时间从小时级缩短至分钟级,日志存储成本降低 40%。优化措施:实施日志轮转和索引生命周期管理。

-

4. 网络流量可视化项目部署 Netflow Collector 和 Grafana Flowcharting 插件,可视化展示网络拓扑和流量走向。建立异常流量检测规则,成功识别 5 次 DDoS 攻击和 12 次非授权访问,网络故障定位时间缩短 70%。分析维度:按源目 IP、端口、协议的流量统计与异常检测。

-

5. 业务健康度监控项目超越技术指标,设计面向业务的监控指标(如订单成功率、支付转化率)。开发业务仪表盘,建立用户体验指标体系,实现从 "系统正常" 到 "业务可用" 的监控升级,提前发现并解决 8 次潜在业务中断风险。告警策略:基于业务峰谷设置动态阈值,减少无效告警。

六、安全与合规项目

安全项目是运维简历的 "安全阀",体现工程师的风险意识和合规能力。

-

1. 等保 2.0 三级合规改造项目对照等保 2.0 标准,完成网络分区、访问控制、安全审计等 10 大项整改。部署 WAF、IDS 等安全设备,制定安全管理制度 15 项,通过第三方测评,获得等保三级证书,消除高风险漏洞 32 个。关键整改:部署堡垒机实现运维操作全程审计,日志留存 6 个月以上。

-

2. 漏洞管理与修复项目建立 "扫描 - 评估 - 修复 - 验证" 漏洞管理流程,每周自动化扫描全网资产。开发漏洞修复优先级评分模型,重点修复 CVSS 评分≥9.0 的高危漏洞,修复率从 65% 提升至 98%,平均修复时间从 14 天缩短至 3 天。工具链:Nessus、OpenVAS、自研漏洞管理平台。

-

3. 数据安全与加密项目针对敏感数据实施分类分级管理,部署数据库透明加密(TDE)和文件加密系统。开发数据脱敏工具用于测试环境,配置 SSL/TLS 加密传输,通过 PCI DSS 合规检查,敏感数据泄露风险降低 90%。加密范围:数据库字段级加密、文件共享加密、传输加密全覆盖。

-

4. 安全基线标准化项目制定 Windows、Linux、网络设备的安全基线,包含账户策略、密码复杂度、服务加固等 50 + 项检查点。开发基线检查脚本实现自动化检测,合规率从 58% 提升至 96%,安全事件数量减少 75%。执行机制:每月基线扫描 + 季度全面审计 + 问题闭环管理。

-

5. 应急响应体系建设项目建立包含勒索病毒、数据泄露等 6 类场景的应急响应预案,编写详细处置流程图。每季度组织实战演练,优化响应流程,将平均响应时间从 4 小时缩短至 30 分钟,成功处置 3 次小规模勒索病毒事件。关键能力:快速隔离、数据恢复、溯源分析的完整闭环。

七、数据库运维项目

数据库项目是业务保障的 "核心项",体现工程师对关键数据资产的保护能力。

-

1. 数据库性能优化项目对 MySQL 数据库进行全面体检,分析慢查询日志(slow log),优化 20 + 条核心 SQL 语句(添加索引、改写逻辑)。调整 innodb_buffer_pool_size 等参数,数据库 QPS 从 500 提升至 2000,查询延迟减少 65%,应用响应速度提升 40%。优化工具:Explain 分析执行计划,pt-query-digest 分析慢日志。

-

2. 数据库高可用架构改造项目将单节点 MySQL 改造为 MGR(组复制)集群,实现 3 节点读写分离和自动故障转移。部署 ProxySQL 实现读写分离和连接池管理,数据库可用性从 99.9% 提升至 99.99%,年度故障时间减少 87.6 小时。切换测试:每月进行主从切换演练,确保故障转移时间 < 30 秒。

-

3. 数据备份与恢复体系建设项目设计 "全量 + 增量 + 日志" 的备份方案,实现 MySQL binlog 实时备份和定时全量备份。开发备份验证脚本,确保恢复有效性,建立 RPO=15 分钟、RTO=1 小时的恢复能力,成功恢复 2 次误删除数据事件。存储策略:本地备份 + 异地归档,保留 30 天备份历史。

-

4. 数据库迁移项目制定 Oracle 到 PostgreSQL 的迁移方案,使用 CDC 工具同步增量数据。解决数据类型差异、存储过程迁移等问题,分阶段迁移 5TB 数据,业务停机时间控制在 4 小时内,迁移后查询性能提升 30%。验证措施:数据一致性校验、性能对比测试、功能回归测试。

-

5. 分库分表实施项目针对单表数据量超 1 亿的订单表,采用 ShardingSphere 实施水平分表,按时间范围拆分数据。优化分表键设计,解决跨表查询问题,查询响应时间从 5 秒缩短至 200 毫秒,支撑业务持续增长。扩容能力:设计动态扩容方案,支持未来数据量增长 10 倍。

八、网络优化项目

网络项目是系统联通的 "纽带项",体现工程师对数据传输路径的掌控能力。

-

1. 网络延迟优化项目通过 Wireshark 分析 TCP 握手和窗口行为,优化网络设备 QoS 配置,调整 TCP 拥塞控制算法为 BBR。实施链路聚合和路由优化,核心业务系统的网络延迟从 80ms 降至 25ms,跨地域数据传输效率提升 50%。验证方法:持续 ping 测试、TCP 吞吐量测试、应用响应时间对比。

-

2. 无线网络覆盖优化项目对办公区和生产车间进行 WiFi 信号勘测,重新规划 AP 部署位置和信道。配置 802.11ac 协议和负载均衡,解决信号盲区和干扰问题,无线连接成功率从 85% 提升至 99%,漫游切换时间 < 50ms。工具支持:WiFi 分析 APP、频谱分析仪、网络测试仪。

-

3. DNS 架构优化项目构建主从架构的 DNS 服务器集群,实施智能解析和缓存策略。添加 DNSSEC 增强安全性,配置健康检查实现故障自动切换,DNS 解析成功率从 98% 提升至 99.99%,平均解析时间减少 60%。防攻击措施:限制单个 IP 查询频率,启用递归查询白名单。

-

4. 负载均衡架构升级项目将传统硬件负载均衡器升级为 F5+Nginx 混合架构,实现四层和七层负载均衡。配置会话保持和健康检查,优化 SSL 卸载性能,系统并发处理能力从 5000TPS 提升至 20000TPS,成功支撑双 11 峰值流量。高可用设计:负载均衡器主备切换 + 节点健康检查。

-

5. SDN 网络转型项目目标 **试点部署软件定义网络,使用 OpenFlow 控制器管理接入层交换机。开发网络自动化配置脚本,实现网络拓扑自动发现和流量可视化,新业务网络开通时间从 3 天缩短至 2 小时,网络变更错误率下降 80%。初期成果:完成数据中心内部 SDN 改造,实现网络资源池化。

九、灾备与业务连续性项目

灾备项目是风险保障的 "底线项",体现工程师对业务持续运行的责任意识。

-

1. 异地灾备系统建设项目参照中国电信异地容灾方案,在两个数据中心间建立同步复制机制,实现核心业务系统的异地灾备。通过存储层同步和应用层切换脚本,达到 RPO<5 分钟、RTO<1 小时的灾备目标,通过灾备演练验证有效性。关键技术:存储阵列同步复制、跨机房 VLAN 延伸、应用自动切换。

-

2. 业务系统容灾演练项目制定包含数据库、应用、网络的完整灾备演练方案,每季度执行一次全流程演练。设计故障注入脚本模拟各种故障场景,优化恢复流程,人因失误率从 35% 降至 5%,恢复时间缩短 40%。演练类型:数据库故障、服务器宕机、网络中断、机房级灾难的分级演练。

-

3. 数据中心迁移项目制定从旧数据中心到新机房的迁移方案,采用 "先网络后应用,先非核心后核心" 的策略。使用 V2V 迁移工具和应用虚拟化技术,分批次完成 80 台服务器迁移,单批次业务停机时间 < 4 小时,零数据丢失。风险控制:制定回滚方案,每步操作前进行数据备份。

-

4. 多点活数据中心建设项目超越传统灾备模式,构建 "active-active" 双活数据中心架构。通过分布式锁和数据同步技术,实现业务在两个数据中心同时提供服务,单机房故障时自动切换,系统整体可用性达 99.999%。数据一致性:采用最终一致性模型,关键业务强一致性保障。

-

5. 备份系统优化项目整合分散的备份解决方案,部署企业级备份软件,实现服务器、数据库、虚拟机的统一备份。实施重复数据删除和压缩技术,备份存储需求减少 60%,备份窗口从 8 小时缩短至 3 小时,恢复成功率达 100%。监控改进:添加备份失败告警和性能监控,实现备份全流程可视化。

十、DevOps 与效能提升项目

DevOps 项目是技术创新的 "前沿项",体现工程师推动技术变革的能力。

-

1. DevOps 文化转型项目主导从传统运维向 DevOps 的转型,建立开发、测试、运维协作机制。实施每日站会和故障复盘文化,开发协作平台整合需求、开发、部署流程,跨团队沟通成本降低 50%,业务交付周期缩短 60%。关键实践:建立共享责任模型,运维参与需求评审阶段。

-

2. 技术债务清理项目识别并梳理系统中的技术债务(如未文档化脚本、硬编码配置),制定优先级清理计划。重构 20 个关键自动化脚本,标准化 50 + 服务器配置,技术债务减少 75%,新功能开发速度提升 40%。预防机制:建立代码评审和配置审核流程,避免新增技术债务。

-

3. 开发测试环境标准化项目解决 "开发说能跑,测试说有问题" 的环境不一致问题,使用 Docker 和 Vagrant 构建标准化环境。开发环境一键部署脚本,环境一致性达 100%,环境准备时间从 1 天缩短至 10 分钟,缺陷复现率提升 65%。环境管理:使用环境即代码(Environment as Code)理念管理配置。

-

4. 运维知识体系建设项目搭建 Wiki 知识库平台,梳理 200 + 常见问题处理手册和操作流程。开发故障案例库和解决方案库,建立知识贡献和审核机制,新员工独立上岗时间从 3 个月缩短至 1 个月,问题解决率提升 50%。知识沉淀:每次故障后 48 小时内完成复盘文档编写。

-

5. AI 运维试点项目尝试将 AI 技术引入运维领域,使用机器学习算法分析监控数据,建立异常检测模型。开发智能告警降噪系统,告警准确率从 60% 提升至 92%,无效告警减少 85%,提前预警 15 次潜在故障。应用场景:服务器异常检测、网络流量预测、容量规划分析。

简历项目呈现技巧

选择项目写入简历时,需遵循 "相关性、量化成果、技术深度" 三大原则。针对初级运维岗位,应侧重基础设施和监控类项目;应聘云平台或 DevOps 岗位,则需突出容器、K8s 和自动化项目;申请高级运维或架构师职位,需展示灾备、安全合规和复杂系统优化项目。

每个项目描述应包含四个要素:项目背景(解决什么问题)、技术栈(使用什么工具方法)、个人职责(具体负责内容)、量化成果(带来什么价值)。避免简单罗列技术名词,要体现问题解决思路和业务理解能力。

这两年,IT行业面临经济周期波动与AI产业结构调整的双重压力,确实有很多运维与网络工程师因企业缩编或技术迭代而暂时失业。

很多人都在提运维网工失业后就只能去跑滴滴送外卖了,但我想分享的是,对于运维人员来说,即便失业以后仍然有很多副业可以尝试。

运维,千万不要再错过这些副业机会!

第一个是知识付费类副业:输出经验打造个人IP

在线教育平台讲师

操作路径:在慕课网、极客时间等平台开设《CCNA实战》《Linux运维从入门到精通》等课程,或与培训机构合作录制专题课。

收益模式:课程销售分成、企业内训。

技术博客与公众号运营

操作路径:撰写网络协议解析、故障排查案例、设备评测等深度文章,通过公众号广告、付费专栏及企业合作变现。

收益关键:每周更新2-3篇原创,结合SEO优化与社群运营。

第二个是技术类副业:深耕专业领域变现

企业网络设备配置与优化服务

操作路径:为中小型企业提供路由器、交换机、防火墙等设备的配置调试、性能优化及故障排查服务。可通过本地IT服务公司合作或自建线上接单平台获客。

收益模式:按项目收费或签订年度维护合同。

远程IT基础设施代维

操作路径:通过承接服务器监控、日志分析、备份恢复等远程代维任务。适合熟悉Zabbix、ELK等技术栈的工程师。

收益模式:按工时计费或包月服务。

网络安全顾问与渗透测试

操作路径:利用OWASP Top 10漏洞分析、Nmap/BurpSuite等工具,为企业提供漏洞扫描、渗透测试及安全加固方案。需考取CISP等认证提升资质。

收益模式:单次渗透测试报告收费;长期安全顾问年费。

比如不久前跟我一起聊天的一个粉丝,他自己之前是大四实习的时候做的运维,发现运维7*24小时待命受不了,就准备转网安,学了差不多2个月,然后开始挖漏洞,光是补天的漏洞奖励也有个四五千,他说自己每个月的房租和饭钱就够了。

为什么我会推荐你网安是运维人员的绝佳副业&转型方向?

1.你的经验是巨大优势: 你比任何人都懂系统、网络和架构。漏洞挖掘、内网渗透、应急响应,这些核心安全能力本质上是“攻击视角下的运维”。你的运维背景不是从零开始,而是降维打击。

2.越老越吃香,规避年龄危机: 安全行业极度依赖经验。你的排查思路、风险意识和对复杂系统的理解能力,会随着项目积累而愈发珍贵,真正做到“姜还是老的辣”。

3.职业选择极其灵活: 你可以加入企业成为安全专家,可以兼职“挖洞“获取丰厚奖金,甚至可以成为自由顾问。这种多样性为你提供了前所未有的抗风险能力。

4.市场需求爆发,前景广阔: 在国家级政策的推动下,从一线城市到二三线地区,安全人才缺口正在急剧扩大。现在布局,正是抢占未来先机的黄金时刻。

1. 阶段目标

你已经有运维经验了,所以操作系统、网络协议这些你不是零基础。但要学安全,得重新过一遍——只不过这次我们是带着“安全视角”去学。

2. 学习内容

**操作系统强化:**你需要重点学习 Windows、Linux 操作系统安全配置,对比运维工作中常规配置与安全配置的差异,深化系统安全认知(比如说日志审计配置,为应急响应日志分析打基础)。

**网络协议深化:**结合过往网络协议应用经验,聚焦 TCP/IP 协议簇中的安全漏洞及防护机制,如 ARP 欺骗、TCP 三次握手漏洞等(为 SRC 漏扫中协议层漏洞识别铺垫)。

**Web 与数据库基础:**补充 Web 架构、HTTP 协议及 MySQL、SQL Server 等数据库安全相关知识,了解 Web 应用与数据库在网安中的作用。

**编程语言入门:**学习 Python 基础语法,掌握简单脚本编写,为后续 SRC 漏扫自动化脚本开发及应急响应工具使用打基础。

**工具实战:**集中训练抓包工具(Wireshark)、渗透测试工具(Nmap)、漏洞扫描工具(Nessus 基础版)的使用,结合模拟场景练习工具应用(掌握基础扫描逻辑,为 SRC 漏扫工具进阶做准备)。

1. 阶段目标

这阶段是真正开始“动手”了。信息收集、漏洞分析、工具联动,一样不能少。

熟练运用漏洞挖掘及 SRC 漏扫工具,具备独立挖掘常见漏洞及 SRC 平台漏扫实战能力,尝试通过 SRC 挖洞搞钱,不管是低危漏洞还是高危漏洞,先挖到一个。

2. 学习内容

信息收集实战:结合运维中对网络拓扑、设备信息的了解,强化基本信息收集、网络空间搜索引擎(Shodan、ZoomEye)、域名及端口信息收集技巧,针对企业级网络场景开展信息收集练习(为 SRC 漏扫目标筛选提供支撑)。

漏洞原理与分析:深入学习 SQL 注入、CSRF、文件上传等常见漏洞的原理、危害及利用方法,结合运维工作中遇到的类似问题进行关联分析(明确 SRC 漏扫重点漏洞类型)。

工具进阶与 SRC 漏扫应用:

-

系统学习 SQLMap、BurpSuite、AWVS 等工具的高级功能,开展工具联用实战训练;

-

专项学习 SRC 漏扫流程:包括 SRC 平台规则解读(如漏洞提交规范、奖励机制)、漏扫目标范围界定、漏扫策略制定(全量扫描 vs 定向扫描)、漏扫结果验证与复现;

-

实战训练:使用 AWVS+BurpSuite 组合开展 SRC 平台目标漏扫,练习 “扫描 - 验证 - 漏洞报告撰写 - 平台提交” 全流程。

SRC 实战演练:选择合适的 SRC 平台(如补天、CNVD)进行漏洞挖掘与漏扫实战,积累实战经验,尝试获取挖洞收益。

恭喜你,如果学到这里,你基本可以下班搞搞副业创收了,并且具备渗透测试工程师必备的「渗透技巧」、「溯源能力」,让你在黑客盛行的年代别背锅,工作实现升职加薪的同时也能开创副业创收!

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:全网最全的网络安全资料包需要保存下方图片,微信扫码即可前往获取!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

1. 阶段目标

全面掌握渗透测试理论与实战技能,能够独立完成渗透测试项目,编写规范的渗透测试报告,具备渗透测试工程师岗位能力,为护网红蓝对抗及应急响应提供技术支撑。

2. 学习内容

渗透测试核心理论:系统学习渗透测试流程、方法论及法律法规知识,明确渗透测试边界与规范(与红蓝对抗攻击边界要求一致)。

实战技能训练:开展漏洞扫描、漏洞利用、电商系统渗透测试、内网渗透、权限提升(Windows、Linux)、代码审计等实战训练,结合运维中熟悉的系统环境设计测试场景(强化红蓝对抗攻击端技术能力)。

工具开发实践:基于 Python 编程基础,学习渗透测试工具开发技巧,开发简单的自动化测试脚本(可拓展用于 SRC 漏扫自动化及应急响应辅助工具)。

报告编写指导:学习渗透测试报告的结构与编写规范,完成多个不同场景的渗透测试报告撰写练习(与 SRC 漏洞报告、应急响应报告撰写逻辑互通)。

1. 阶段目标

掌握企业级安全攻防、护网红蓝对抗及应急响应核心技能,考取网安行业相关证书。

2. 学习内容

护网红蓝对抗专项:

-

红蓝对抗基础:学习护网行动背景、红蓝对抗规则(攻击范围、禁止行为)、红蓝双方角色职责(红队:模拟攻击;蓝队:防御检测与应急处置);

-

红队实战技能:强化内网渗透、横向移动、权限维持、免杀攻击等高级技巧,模拟护网中常见攻击场景;

-

蓝队实战技能:学习安全设备(防火墙、IDS/IPS、WAF)联动防御配置、安全监控平台(SOC)使用、攻击行为研判与溯源方法;

-

模拟护网演练:参与团队式红蓝对抗演练,完整体验 “攻击 - 检测 - 防御 - 处置” 全流程。

应急响应专项: -

应急响应流程:学习应急响应 6 步流程(准备 - 检测 - 遏制 - 根除 - 恢复 - 总结),掌握各环节核心任务;

-

实战技能:开展操作系统入侵响应(如病毒木马清除、异常进程终止)、数据泄露应急处置、漏洞应急修补等实战训练;

-

工具应用:学习应急响应工具(如 Autoruns、Process Monitor、病毒分析工具)的使用,提升处置效率;

-

案例复盘:分析真实网络安全事件应急响应案例(如勒索病毒事件),总结处置经验。

其他企业级攻防技能:学习社工与钓鱼、CTF 夺旗赛解析等内容,结合运维中企业安全防护需求深化理解。

证书备考:针对网安行业相关证书考试内容(含红蓝对抗、应急响应考点)进行专项复习,参加模拟考试,查漏补缺。

网络安全这行,不是会几个工具就能搞定的。你得有体系,懂原理,能实战。尤其是从运维转过来的,别浪费你原来的经验——你比纯新人强多了。

但也要沉得住气,别学了两天Web安全就觉得自己是黑客了。内网、域渗透、代码审计、应急响应,要学的还多着呢。

如果你真的想转,按这个路子一步步走,没问题。如果你只是好奇,我劝你再想想——这行要持续学习,挺累的,但也是真有意思。

关于如何学习网络安全,笔者也给大家整理好了全套网络安全知识库,需要的可以扫码获取!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

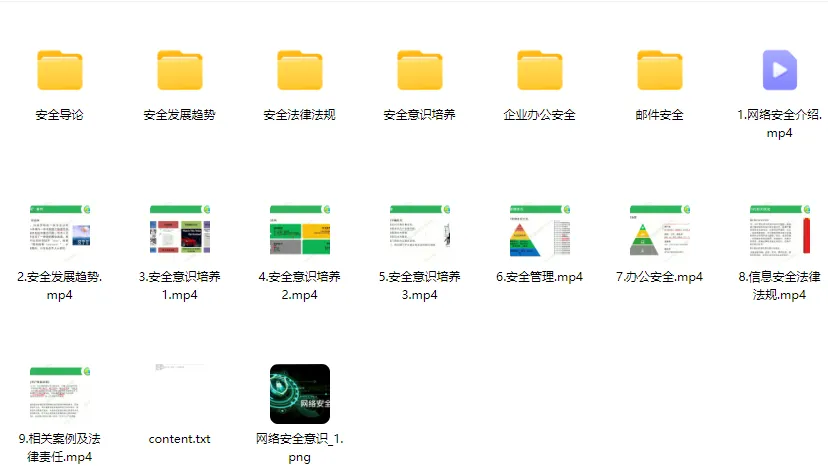

1、网络安全意识

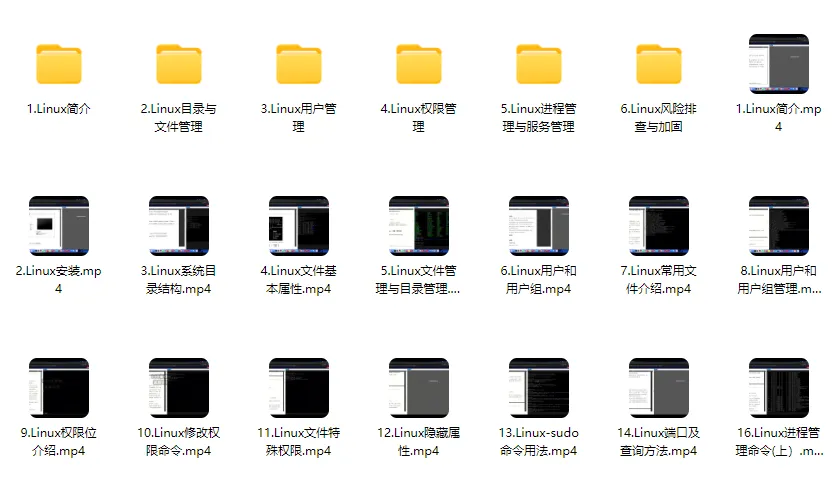

2、Linux操作系统

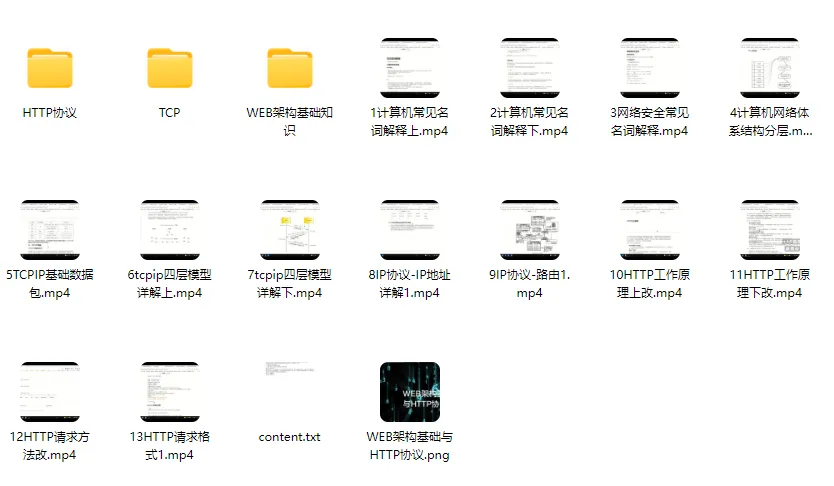

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

关于如何学习网络安全,笔者也给大家整理好了全套网络安全知识库,需要的可以扫码获取!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

1437

1437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?