1.题目介绍 RE02

2.恶意文件基础信息

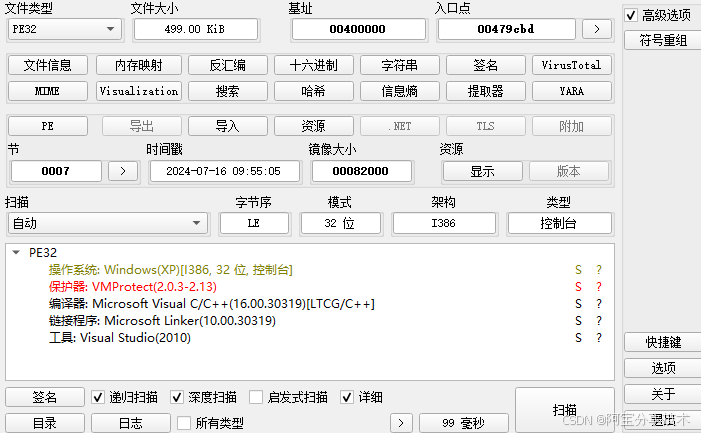

2.1 加密器基本信息

文件名: ReMe.exe

编译器: Microsoft Visual C/C++(16.00.30319)[LTCG/C++]

大小: 499.00KB

操作系统: Windows(XP)[I386, 32位, Console]

架构: 386

模式: 32 位

类型: EXEC

字节序: LE

MD5: 4fd22bc6938254c2ba65fcc38f23d603

SHA1: b388453c3a4aa0d3142ecebf4eb9637e6b9d559c

SHA256: c2964f90a0d4ef70e0092aed526c482d9ab157ee3f59a40955f3e1087fbeee07

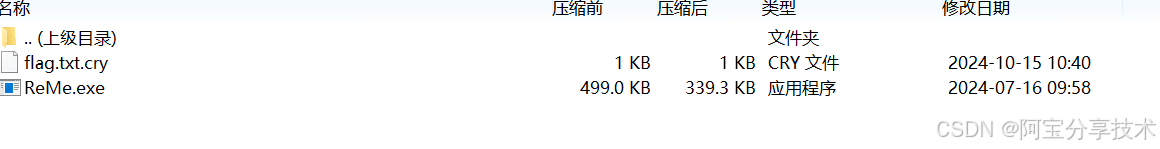

3.加密后文件分析

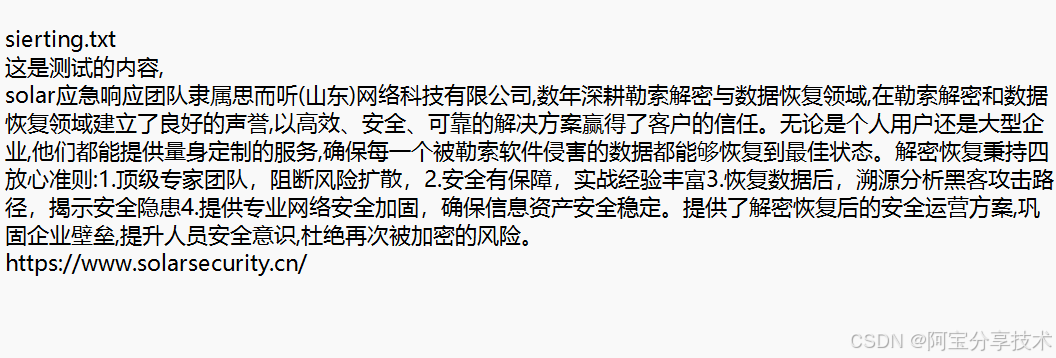

3.2 加密的测试文件

3.2.1文件名

flag.txt

3.2.2具体内容

3.2.3加密文件名特征

加密文件名 = 原始文件名+.cry ,例如:flag.txt.cry

3.2.4加密算法

文件加密使用了AES-ECB加密算法。

3.2.4.1AES密钥生成

key内置于文件中

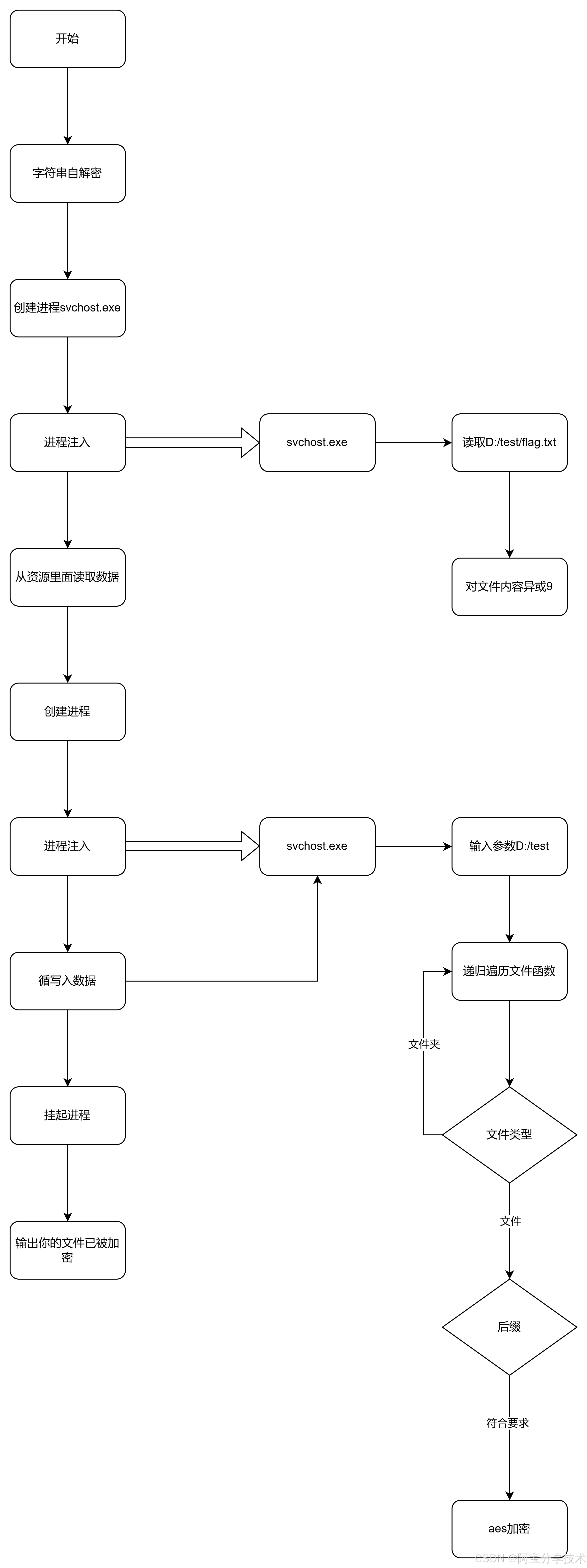

3.2.5程序执行流程

4逆向分析

4.1加密器逆向分析

拖入die,发现是一个vmp保护的程序

4.1.1 简单脱壳

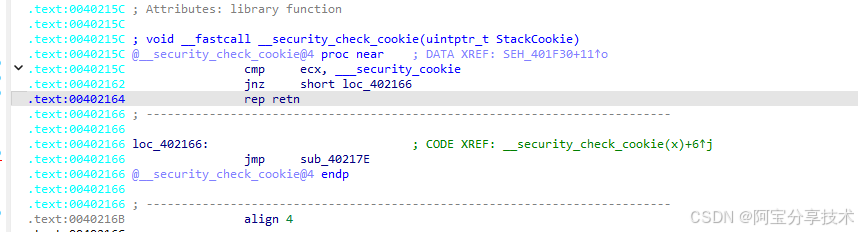

拖入ida中,发现了一个跟堆栈保护相关的函数,通过他我们可以跟踪到入口点

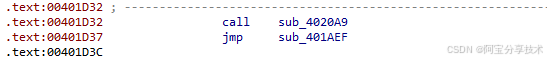

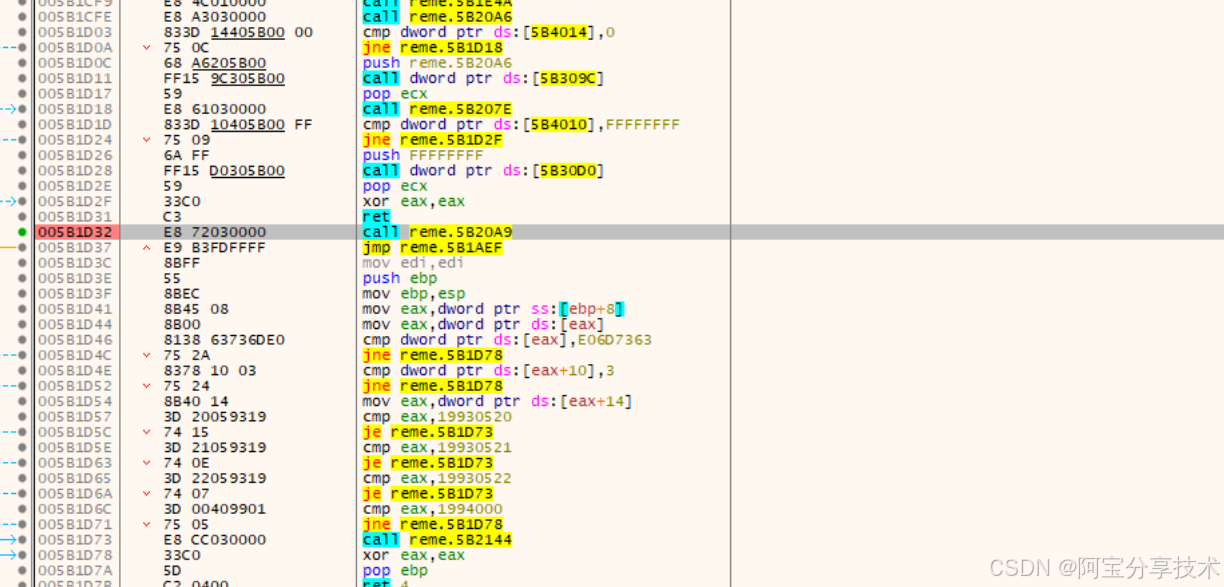

通过交叉引用最后能找到,猜测此处为入口点

此处为跳转的入口点的地方

拖入xdbg,并在此处下硬件断点

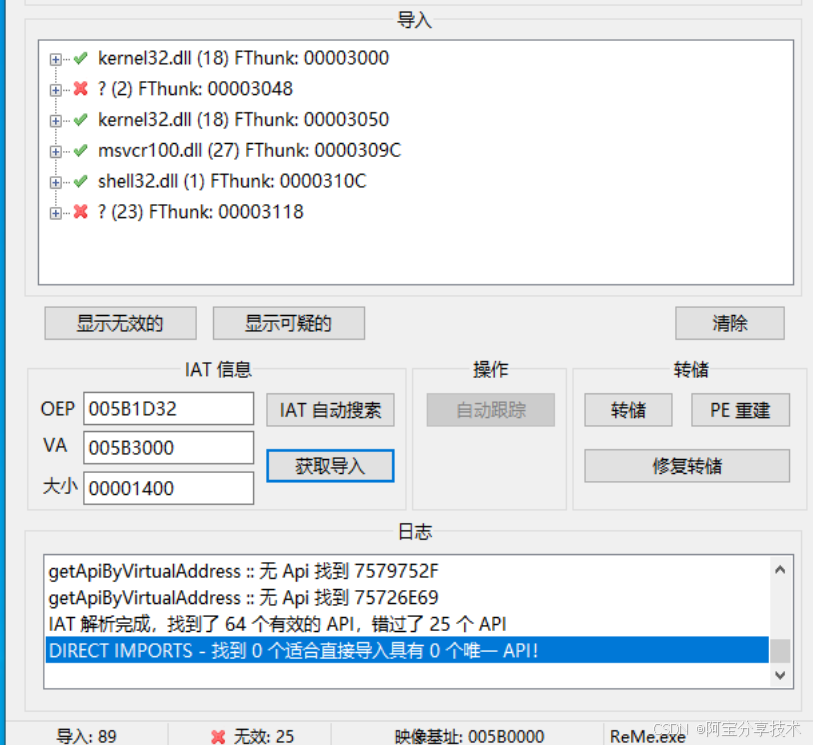

断住之后使用sycall插件修复iat并转储文件

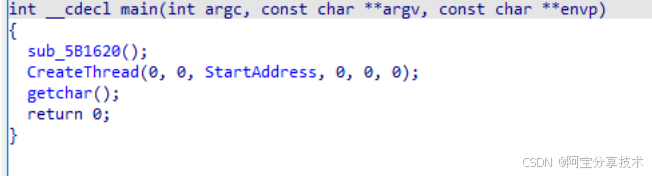

将其拖入ida中,最后出现了三个函数

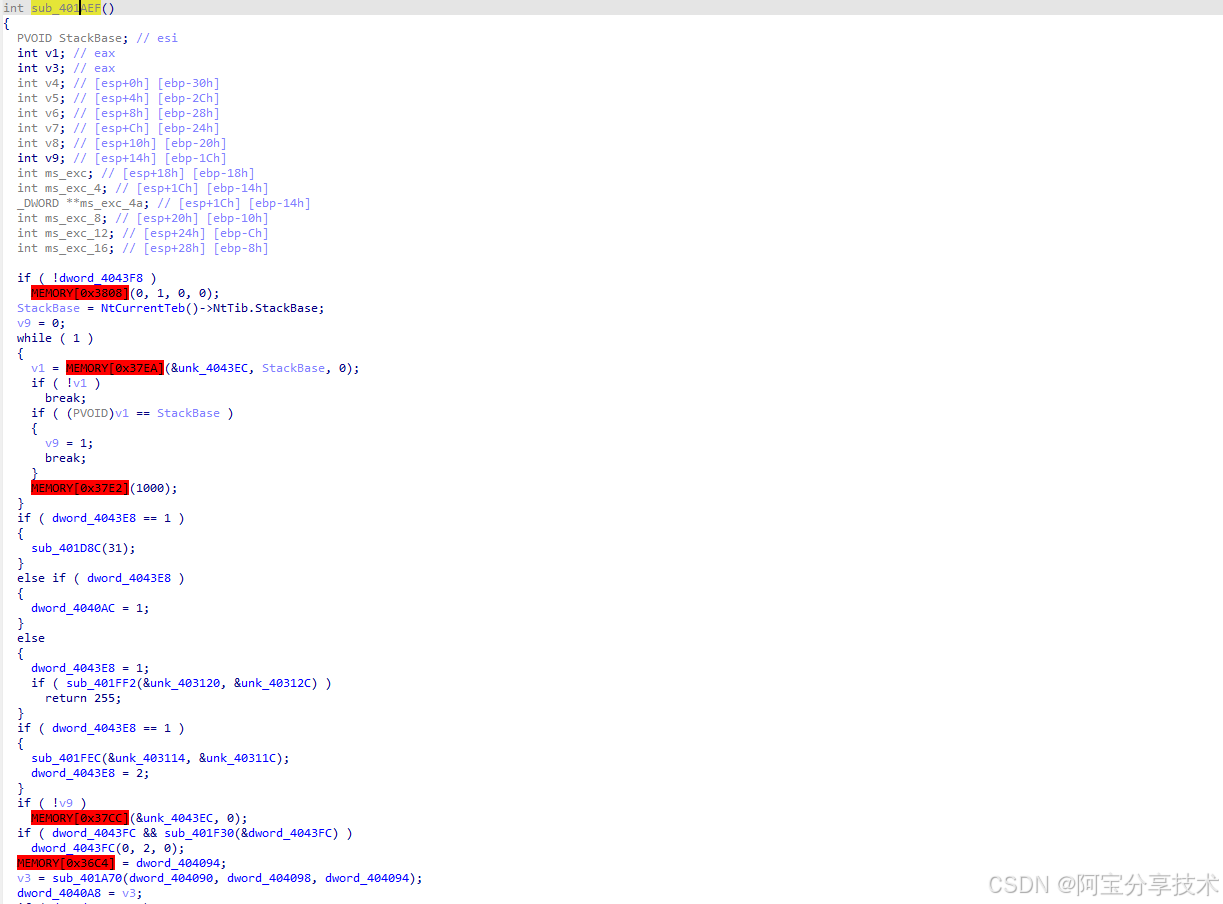

4.1.2 进程注入初次加密

第一个函数如下,首先自解密出字符串

memset(Buffer, 0, sizeof(Buffer));

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

&spm=1001.2101.3001.5002&articleId=144420095&d=1&t=3&u=ecaab3a57bd5489aac9aaec2d03e2cb4)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?