漏洞复现

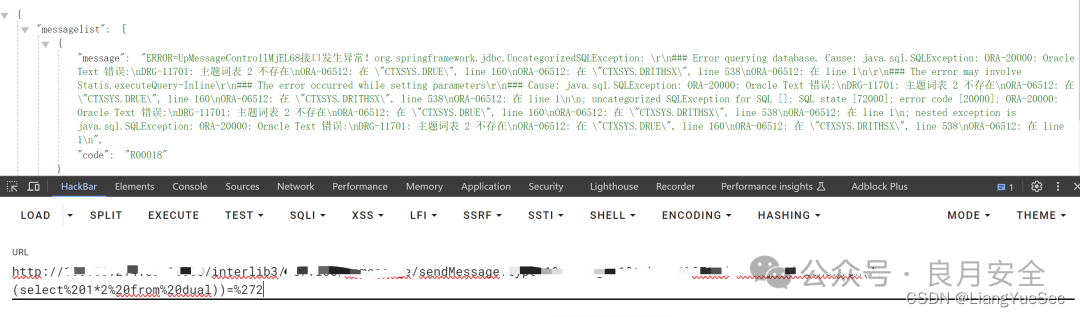

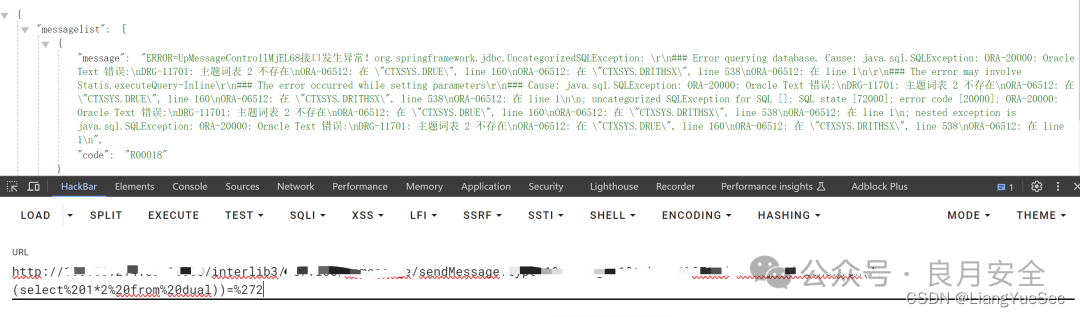

sendMessage接口存在sql注入漏洞,复现结果如下:

因为是未公开接口,漏洞详情加入星球查看。

关于星球

星球里团队内部POC分享。星球定期更新安全,包括:内部漏洞库情报分享(包括部分未公开0/1day)、poc利用工具及内部最新研究成果。圈子目前价格为59元(交个朋友),后续人员加入数量多的话会考虑涨价(先到先得!!)。感谢师傅们的支持!!!

sendMessage接口存在sql注入漏洞,复现结果如下:

因为是未公开接口,漏洞详情加入星球查看。

星球里团队内部POC分享。星球定期更新安全,包括:内部漏洞库情报分享(包括部分未公开0/1day)、poc利用工具及内部最新研究成果。圈子目前价格为59元(交个朋友),后续人员加入数量多的话会考虑涨价(先到先得!!)。感谢师傅们的支持!!!

1593

1593

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?