目录

一、钓鱼网站原理

1.1定义

网络钓鱼是一种网络欺诈行为,指不法分子利用各种手段,仿冒真实网站的地址以及页面内容,以此来欺骗用户银行或信用卡账号、密码等私人资料。

DNS 劫持与欺骗是其主要手段。

1.2 DNS欺骗

DNS 欺骗就是攻击者冒充域名服务器的一种欺骗行为,冒充域名服务器后,把查询的

IP

地址设为攻击者的

IP

地址,用户上网只能看到攻击者的主页,而不是想要的访问主页。

在域名解析的过程中会首先检查本地缓存,在实验时,我们可以改变本地的域名指向,指向我们自己网站的IP。

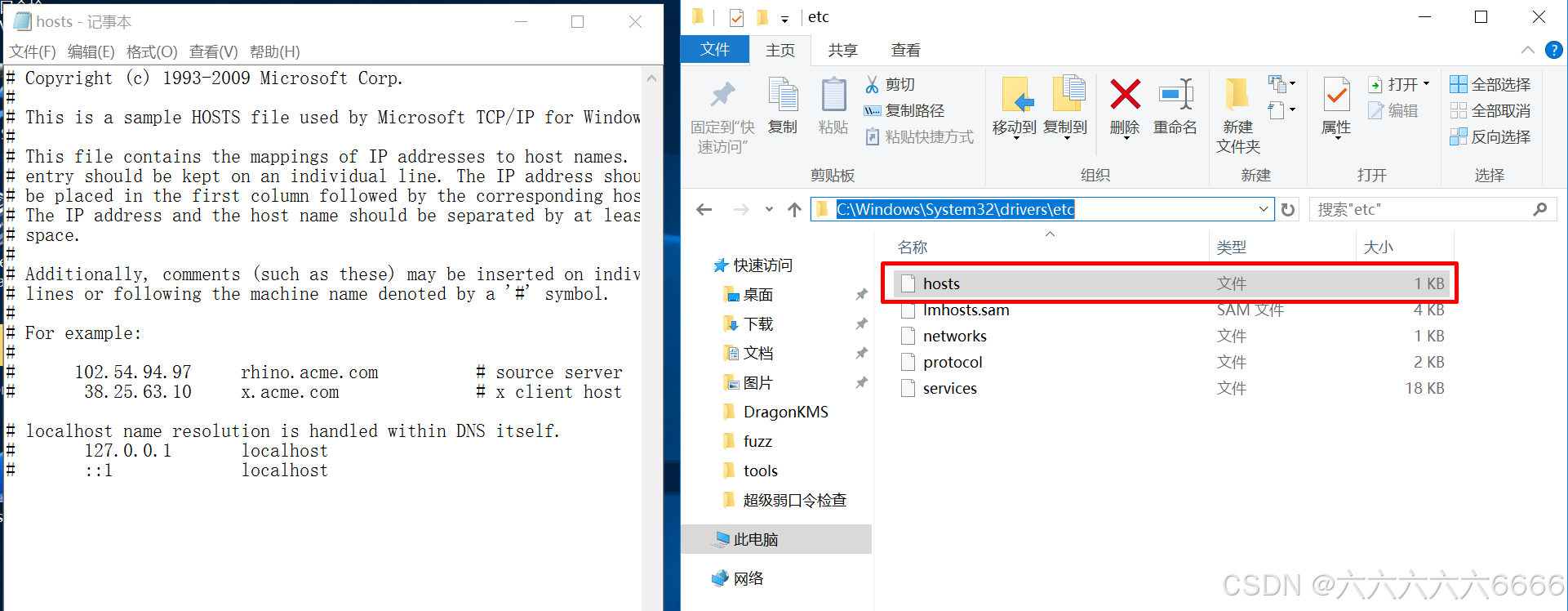

#windows中的缓存地址

C:\Windows\System32\drivers\etc\hosts

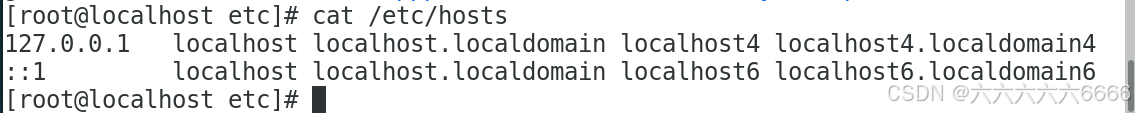

#CentOS中的缓存地址

/etc/hosts

我们只需要在这里将域名所对应的IP改变就可以访问到我们的网站。例如:www.jd.com对应的IP改成127.0.0.1,这样域名解析就会解析到我们电脑的网站中。

1.3场景模拟

| 序号 | 要求 |

| 1 |

GW

开启路由转发以及网络地址转换模式。

|

| 2 | Windows 客户端连上网线就能上网,可以在GW 上部署DHCP 和DNS 服务。 |

| 3 | 域名www.jd.com,解析到 |

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2143

2143

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?