首先,打开Kali Linux终端,执行以下命令以安装必要的工具:

.

安装arpspoof(在ettercap-graphical中已包含):

.

.

sudo apt install ettercap-graphical

.

.

安装driftnet:

.

.

sudo apt install driftnet

.

.

.

安装完成后,确认网络接口名称,使用ifconfig命令查看。

![]()

![]()

ARP断网攻击

首先查看win7的上网情况

![]()

接着,执行以下命令进行ARP欺骗:

之后我们在kali的root模式下输入

arpspoof -i eth0(接口) -t 攻击主机目标地址 攻击主机目标网关

发现window7的网页已经上不出去了,我们就实现了断网的目的

ARP实现目标主机的截图获取

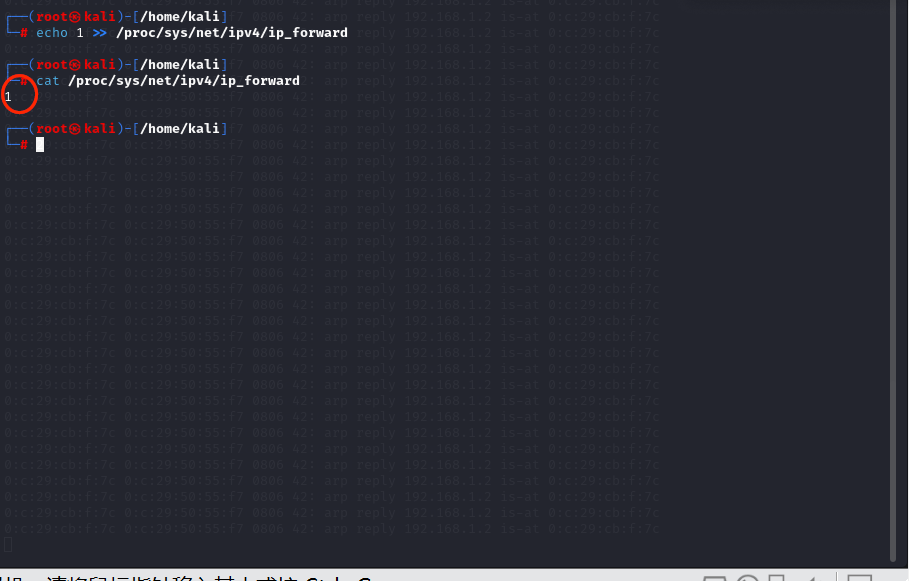

在kali上开启路由转发功能

1在kali的root模式下输入

echo 1 >> /proc/sys/net/ipv4/ip_forward

之后回车并用cat命令查看是否修改成功

修改为1,我们就可以实现目标主机截图的下一个步骤

之后回车并用cat命令查看是否修改成功

修改为1,我们就可以实现目标主机截图的下一个步骤

.我们进行正向欺骗和反向欺骗

正向欺骗:arpspoof -i eth0 -t 目标主机IP地址 目标主机网关地址

反向欺骗: arpspoof -i eth0 -t 目标主机网关地址 目标主机IP地址

之后我们利用kali的driftnet进行截图获取

最后开启双向欺骗、路由转发功能后,利用ettercap嗅探win7所访问HTTP网站的账号密码。

.

安装ettercap:

.

如果尚未安装ettercap,请在Kali Linux终端中执行以下命令安装:

.

.

sudo apt update sudo apt install ettercap-graphical

.

.

配置ettercap:

.

打开ettercap图形界面,执行以下命令:

.

这将打开ettercap的图形用户界面。然后按照以下步骤进行配置:

.

. 选择网卡:在“Sniff”菜单中选择适当的网卡。

. 启用ARP poisoning:在“Mitm”菜单中选择“ARP poisoning”并选择“Sniff remote connections”。

. 添加目标:在“Hosts”菜单中选择“Scan for hosts”以扫描局域网上的主机,找到Win7的IP地址并将其添加为目标。

. 启用过滤器:在“Filters”菜单中选择“Load a filter”以加载HTTP过滤器。

.

sudo ettercap -G

.

.

启动MITM攻击:

.

返回到ettercap主界面,在“Mitm”菜单中选择“Start mitm attack”。

.

.

等待目标访问网站:

.

等待Win7访问目标HTTP网站(如计算机与软件学院实验报告系统),确保目标正在发送HTTP请求。

.

.

捕获账号密码:

.

在ettercap界面的“Hosts”菜单中,选择目标主机。然后,在“Mitm”菜单中选择“Start sniffing”,以开始捕获流量。在Win7输入账号密码时,ettercap将捕获并显示这些信息。

.

966

966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?