MyBatis如何防SQL注入:

这一节来讲下MyBatis的防SQL注入,SQL注入大多数也会比较清楚,就是SQL参数对应的字段值时插入混合SQL,如 ** username = or 1= 1** 这种,如果有更恶劣的,带上drop database 这种都是有可能的,所以一般SQL都会进行一定防注入处理,MyBatis其实用法大都清楚,就是**#{paras}和${paras}**两种用法,以前我就是会用,但是具体原理咱也没看过,在一次面试中,被别人问到过具体用法,注入原理,处理原理等等,当时就是根据自己的印象去回答了,但是对于MyBatis与数据库具体处理SQL注入却不是很熟悉的,这一节就来详细讲解下,记录一下。

#1. #{paras}与${paras}用法

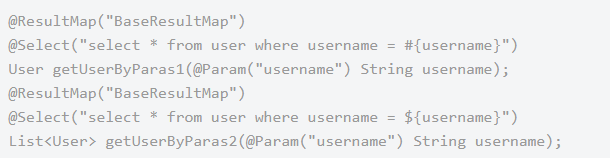

对于**#{paras}和KaTeX parse error: Expected 'EOF', got '#' at position 23: …**写两个用法吧,一个根据**#̲{paras}**来查询,一种…{paras}**来查询,如下:

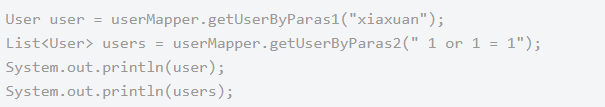

调用这两个方法的程序为:

运行结果为:

本文详细介绍了MyBatis如何防止SQL注入,通过对比#{paras}和${paras}两种方式,分析了它们在SQL处理过程中的差异。重点讨论了MyBatis在初始化和执行时的源码解析,揭示了占位符处理和动态SQL的执行机制,帮助理解MyBatis如何保护应用程序免受SQL注入攻击。

本文详细介绍了MyBatis如何防止SQL注入,通过对比#{paras}和${paras}两种方式,分析了它们在SQL处理过程中的差异。重点讨论了MyBatis在初始化和执行时的源码解析,揭示了占位符处理和动态SQL的执行机制,帮助理解MyBatis如何保护应用程序免受SQL注入攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

940

940

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?