好的,下面为你输出一篇面向驱动/内核工程师,逻辑清晰、内容准确、概念清楚、覆盖核心代码、涵盖深度和易于理解的系统调用完整博文,结尾附常见核心问题与最佳答案。

系统调用完全解读:原理、流程、核心代码与工程师必知问题

作者:嵌入式Jerry

一、为什么需要系统调用?

在现代操作系统中,用户空间程序(User Space)无法直接访问硬件和内核资源,必须通过内核提供的受控接口与底层交互,这个接口就是——系统调用(System Call)。

系统调用的本质作用:

- 保护内核安全与稳定性(内核态与用户态隔离)

- 提供标准化、抽象化服务(如文件、进程、内存、网络等)

- 实现权限控制与资源隔离

二、系统调用的基本原理

1. 用户态与内核态

- 用户态(User Mode):普通应用程序运行空间,权限受限,不能直接操作硬件。

- 内核态(Kernel Mode):操作系统内核运行空间,具有最高权限。

用户程序需要操作硬件/敏感资源时,必须切换到内核态——这就是系统调用。

2. Trap(陷入)机制

系统调用是用户程序主动通过特殊指令让CPU进入内核态,这个过程称为陷入(Trap),属于一种同步异常(不是错误,是预期中的“异常”分支)。

常见Trap指令:

- x86:

int 0x80(旧)、syscall(新) - ARM:

svc(Supervisor Call)

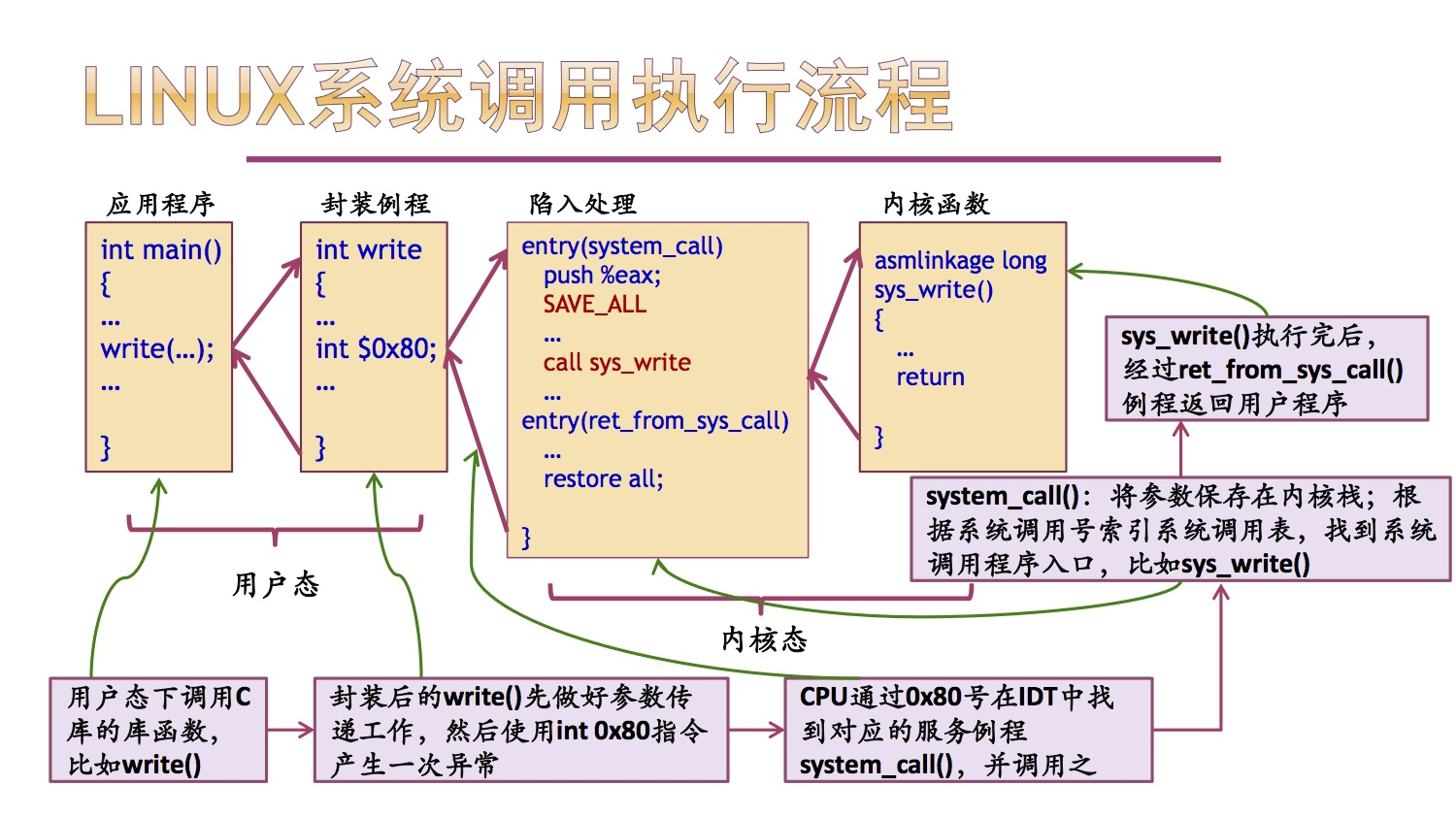

三、系统调用的完整流程

以ARM64 架构 Linux为例,简化流程如下:

1. 用户空间触发

#include <unistd.h>

int main() {

write(1, "Hello\n", 6); // 触发 write 系统调用

return 0;

}

发生了什么?

write是 libc 的包装函数,最终会触发svc #0指令(ARM64)

2. 处理器捕获异常

- CPU执行

svc #0,自动切换到内核态,查找异常向量表,进入系统调用的Trap入口(如el0_sync)

3. 内核Trap入口

- 汇编入口处理,保存现场、切换堆栈

- 调用

do_syscall_64()(或对应体系的统一处理函数)

// arch/arm64/kernel/entry.S

el0_sync:

...

bl el0_svc_handler

4. 查找系统调用号与参数

- 系统调用号通常在寄存器(如 x8),参数在 x0-x5

- 内核根据号查找系统调用表(

sys_call_table)

// arch/arm64/kernel/sys.c

long do_syscall_64(...)

{

...

syscall_fn = sys_call_table[scno]; // scno即系统调用号

ret = syscall_fn(args...); // 调用真正实现

...

}

5. 执行具体系统调用实现

以 sys_write 为例:

// fs/read_write.c

SYSCALL_DEFINE3(write, unsigned int, fd, const char __user *, buf, size_t, count)

{

...

return ksys_write(fd, buf, count);

}

6. 内核返回用户态

- 返回值放入寄存器(如 x0)

- 恢复用户态上下文,CPU从异常返回指令回到用户空间

四、系统调用表与自定义

1. 系统调用表

- Linux内核有一张系统调用表,映射系统调用号到函数指针

// arch/arm64/kernel/sys.c

const sys_call_ptr_t sys_call_table[] = {

...

[__NR_write] = sys_write,

...

};

2. 如何添加/扩展系统调用(理论)

- 增加实现函数

- 注册到系统调用表

- 分配系统调用号

现代内核很少需要添加自定义系统调用,驱动功能一般通过

ioctl、procfs、sysfs等完成。

五、系统调用的核心代码解析

1. 用户空间调用流程(C库包装)

以 write 为例,glibc中:

ssize_t write(int fd, const void *buf, size_t count)

{

return syscall(SYS_write, fd, buf, count);

}

底层汇编(arm64):

mov x8, #__NR_write // 系统调用号

svc #0 // 触发异常,陷入内核

2. 内核态分发流程

// arch/arm64/kernel/entry.S

el0_sync:

...

bl el0_svc_handler

// arch/arm64/kernel/syscall.c

void el0_svc_handler(...) {

...

do_syscall_64(...);

}

// arch/arm64/kernel/sys.c

long do_syscall_64(...) {

...

syscall_fn = sys_call_table[scno];

ret = syscall_fn(args...);

...

}

3. 具体实现函数(如 write)

// fs/read_write.c

SYSCALL_DEFINE3(write, unsigned int, fd, const char __user *, buf, size_t, count)

{

// 检查参数、权限

// 调用文件系统相关方法

return ksys_write(fd, buf, count);

}

六、与驱动开发的关系

- 设备驱动通常不会直接实现系统调用,但会通过文件操作方法(

file_operations)与系统调用(如open/read/write/ioctl)建立联系。 - 用户态通过系统调用操作

/dev/xxx设备节点,实质进入内核并调用驱动实现的函数。

流程示意图:

用户空间 内核空间

---------- -----------------

write() ---> sys_write() ---> 驱动file_operations.write()

七、常见核心问题与答案

1. 系统调用与普通函数调用的区别?

系统调用导致用户态进入内核态,权限升级,由内核完成敏感操作,而普通函数调用始终在当前态(如用户空间),不能访问内核资源。

2. 系统调用是如何实现用户态与内核态切换的?

通过特殊Trap指令(如x86的

syscall、ARM的svc),CPU进入异常模式,跳转到内核的异常处理入口。

3. 系统调用号是怎么传递的?参数如何传递?

系统调用号放在特定寄存器(如x8),参数放在x0-x5(ARM64),由内核trap入口解析并分发。

4. 驱动工程师需要关心系统调用的哪些细节?

驱动开发重点在于实现好 file_operations 结构体中的各操作方法,并理解这些操作最终通过系统调用完成用户-内核交互。

5. 能否直接在用户态访问硬件?

不能,必须通过系统调用(如

open、ioctl、mmap等)间接访问,保证系统安全和隔离。

6. 系统调用性能瓶颈在哪里?

系统调用有上下文切换开销、用户/内核空间数据拷贝等,不适合频繁调用,应合理设计接口。

7. 常见的与驱动相关的系统调用有哪些?

open、close、read、write、ioctl、mmap等,驱动需正确实现这些操作方法。

八、总结与工程师建议

- 系统调用是内核提供给用户空间唯一的“正规通道”

- 驱动开发要熟练掌握系统调用与 file_operations 的联系

- 理解Trap/异常、调用流程和系统调用表,有助于定位内核与驱动交互问题

- 推荐多用 strace 等工具跟踪系统调用,有助于问题定位

购买与学习资源

- 京东购买链接:Yocto项目实战教程:高效定制嵌入式Linux系统

- B站配套视频:嵌入式Jerry

系统调用全面解读及常见问题解答

系统调用全面解读及常见问题解答

178

178

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?