目录

前言

运维工作的核心:确保系统的安全与高效运行

一 账号的安全基本措施

1.非登录用户的shell环境

shell环境:/sbin/nologin

分别针对 新建用户和已存在用户,通过cat /etc/passwd | grep 可查看

2.锁定长期不用的账户

除此之外,usermod -L x 锁定用户 usermod -U x 解锁用户

3.删除无用账户

4.锁定账号及密码文件 passwd shadow

解锁密码:chattr -i /etc/passwd /etc/shadow

二 密码安全及控制

1.设置密码有效期

上述方法针对已存在用户,新建用户的密码有效期可通过修改配置文件来达到目的

2.强制用户每次登陆修改密码

chage -d 0 liliu 限制liliu用户每次登陆均需修改密码

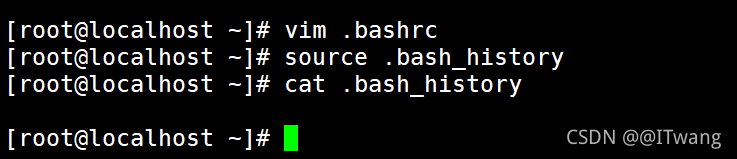

三 命令历史限制

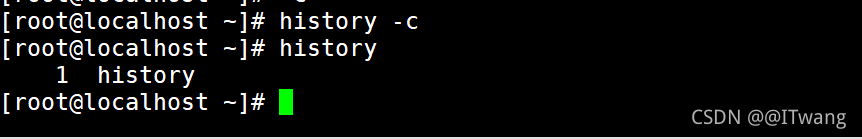

history 查看历史命令

(默认最大显示1000条历史命令记录)

利用history -c 对记录做临时删除,退出重登录后,记录依然存在。

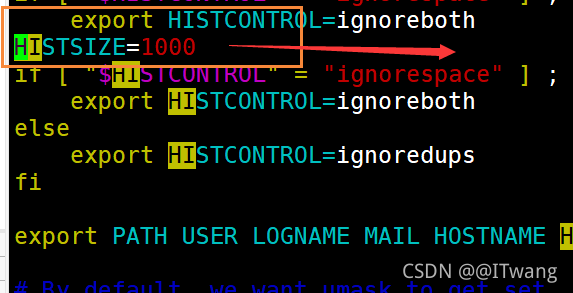

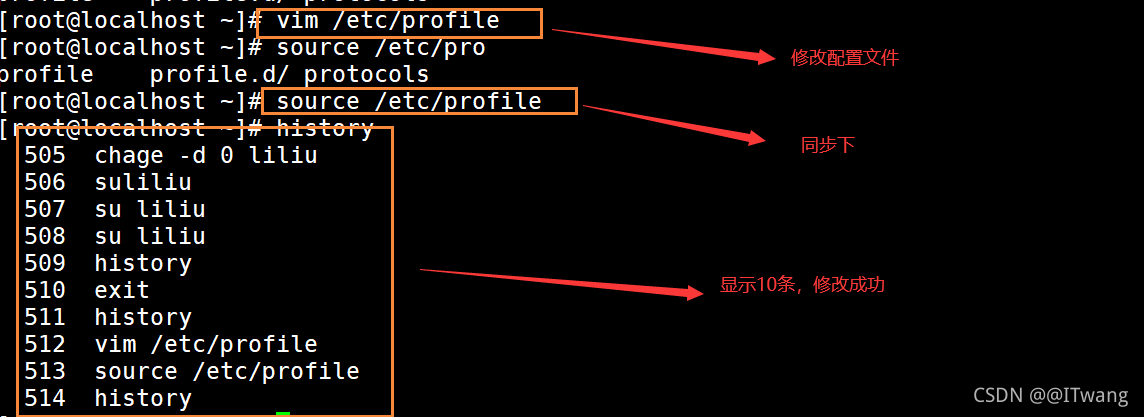

修改历史命令显示的条数

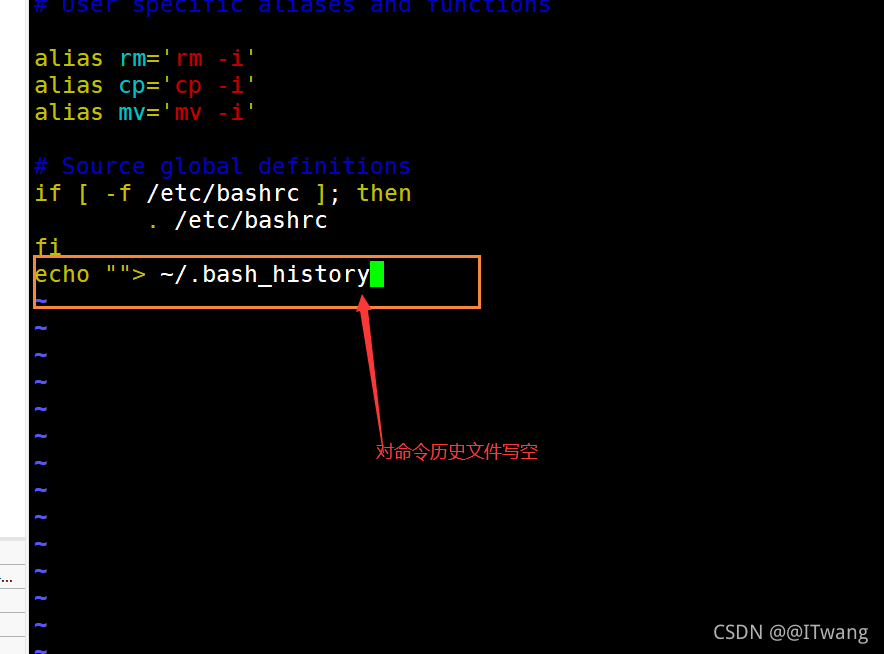

永久性修改不显示历史命令

修改配置文件,对.bash_history进行写空

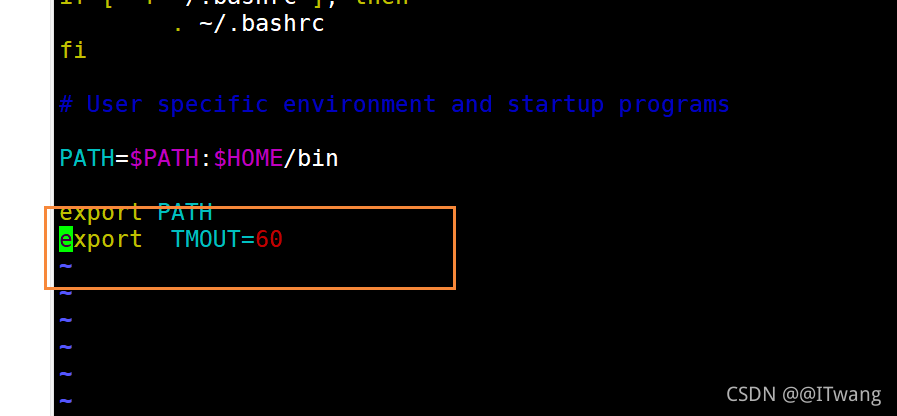

四 终端自动注销

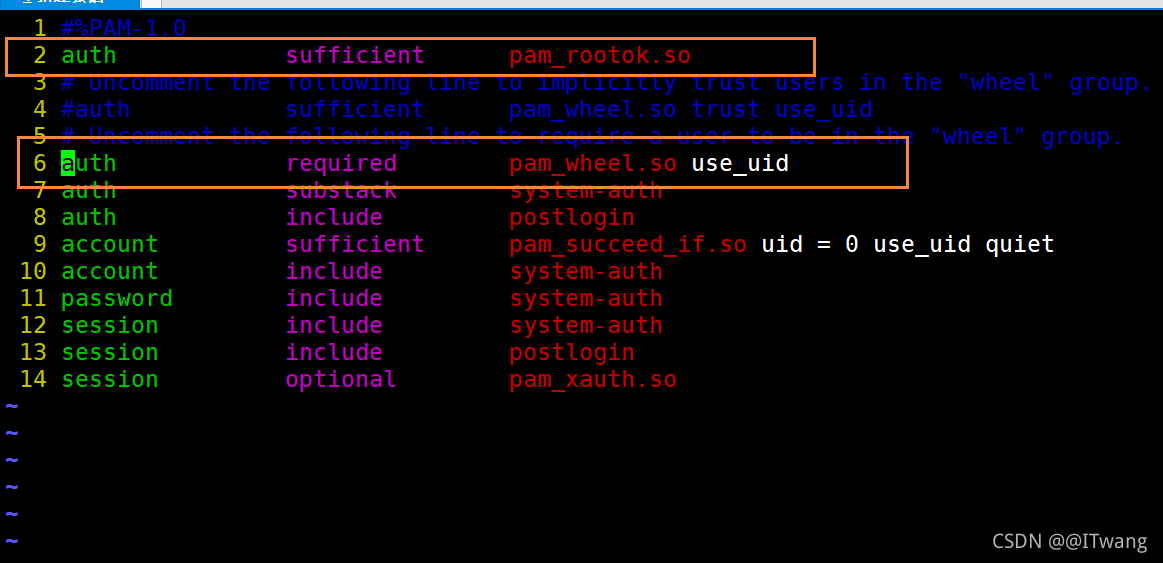

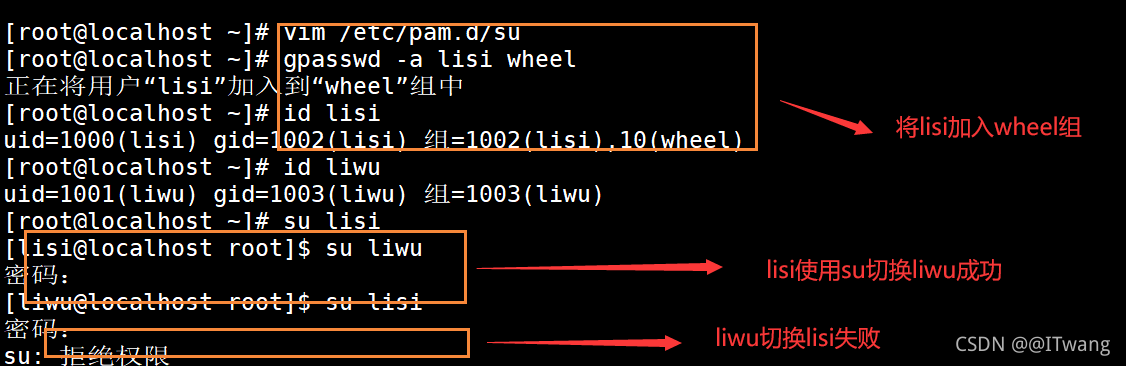

五 su切换用户

限制使用su命令的用户,对/etc/pam.d/su文件进行修改配置实现目的

| 第二行 | 开启(默认) | 关闭 |

| 第六行 | 关闭(默认) | 关闭 |

| 状态 | 所有用户均可使用su,且root使用su不需要命令 | 所有用户均可使用su,root使用su需要密 |

查看su操作日志:

[root@localhost ~]# cat /var/log/secure六 使用sudo提升权限

重命名 批量执行

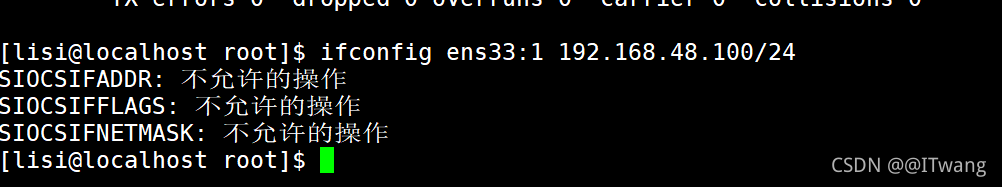

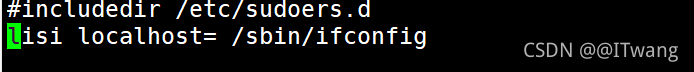

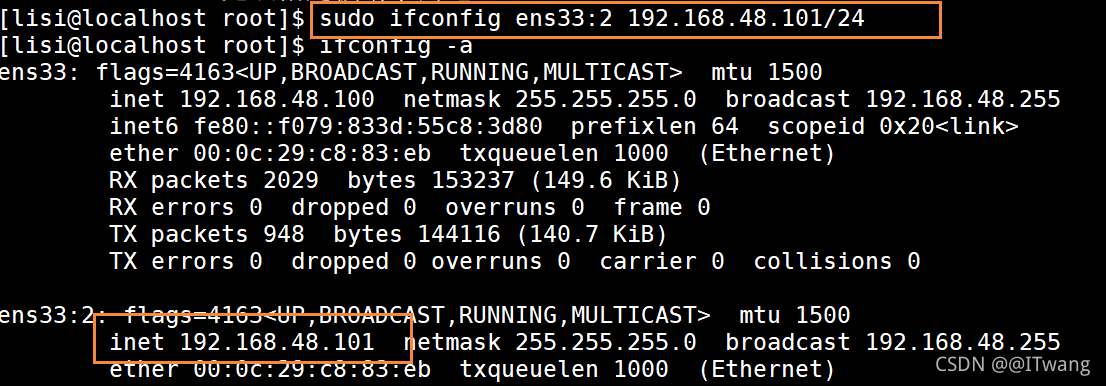

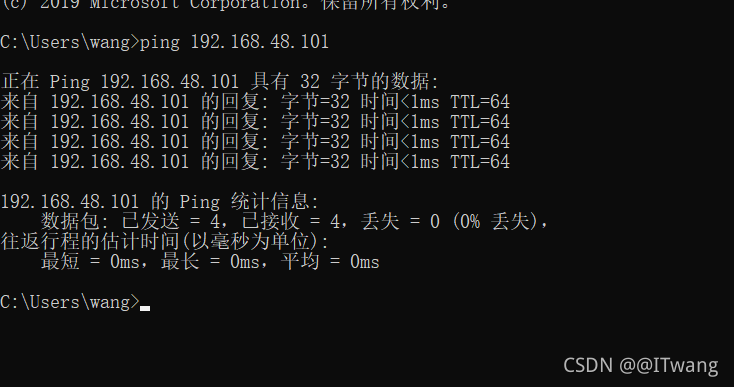

visudo 或者 vim /etc/sudoers //配置sudo授权

可以使用通配符“ * ”号任意值和“ !”号进行取反操作。

Host_Alias MYHOST= localhost 主机名

User_Alias MYUSER = zhangsan,lisi 需要授权的用户

Cmnd_Alias MYCMD = /sbin/*,/usr/bin/passwd 授权

MYUSER MYHOST = NOPASSWD : MYCMD 授权格式七 开关机安全控制

(1)调整BIOS引导设置原则:

将第一引导设备设为当前系统所在硬盘;

禁止从其他设备(光盘、 U盘、网络)引导系统;

将安全级别设为setup,并设置管理员密码。

禁用重启热键:Ctrl+Alt+Delete 避免因用户误操作重启

(2)GRUB菜单设置:

未经授权禁止修改启动参数

未经授权禁止进入指定系统

(3)GRUB限制的实现:

直接设置grub2—setpasswd 设置grub密码;

八 弱口令检测、端口扫描

(1)弱口令检测—Joth the Ripper;

一款密码分析工具,支持字典式的暴力破解;

通过对shadow文件的口令分析,可以检测密码强度;

九 网络扫描—NMAP

一款强大的网络扫描、安全 检测工具;

SY:建立链接

ACK:确认

FIN:结束断开

PSH:传送 0 数据缓存 上层应用协议

RST:重置

URG :紧急

常用格式:

nmap [扫描类型] [选项] <扫描目标>

netstat natp #查看正在运行的使用TCP协议的网络状态信息

netstat -natp | grep httpd #实际操作(httpd换成80也可以)

netstat -naup #查看正在运行的使用UDP协议的网络状态信息

[root@localhost run]#rpm -qa|grep nmap 查看nmap

[root@localhost run]#yum install -y nmap 安装nmap

查看本机开放的TCP端口、UDP端口:

[root@localhost ~]# nmap -sT 127.0.0.1

检测192.168.59.0/24网段有哪些存活主机

[root@localhost ~]# nmap -n -sP 192.168.59.0/24

总结

账号基本安全措施:

系统账号清理,密码安全控制,命令历史清理,自动注销;

2、用户切换与提权:

su,sudo

3、开关机安全控制:

bios引导设置,禁止ctrl+alt+del快捷键,grub菜单设置密码;

本文介绍了Linux系统中保障安全的一系列措施,包括账号安全基本措施如非登录用户的shell环境、锁定账号,密码安全控制,命令历史限制,终端自动注销,使用sudo和su切换用户,开关机安全控制,以及弱口令检测和网络扫描工具NMAP的使用。

本文介绍了Linux系统中保障安全的一系列措施,包括账号安全基本措施如非登录用户的shell环境、锁定账号,密码安全控制,命令历史限制,终端自动注销,使用sudo和su切换用户,开关机安全控制,以及弱口令检测和网络扫描工具NMAP的使用。

2334

2334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?