工欲善其事,必先利其器,要想更好的进行安全测试,就需要有一个趁手的工具,BurpSuite就是一个不错的选择,是广大安全测试工程师的必备工具,今天就带着大家把这个工具给装上,开启大家的安全测试之旅吧。

目录

一、BurpSuite简介

BurpSuite 是用于攻击web 应用程序的集成平台,它包含了许多Burp工具,这些不同的burp工具通过协同工作,有效的分享信息,支持以某种工具中的信息为基础供另一种工具使用的方式发起攻击。

它主要用来做安全性渗透测试,可以实现拦截请求、Burp Spider爬虫、漏洞扫描(付费)等,你可以理解为它是Fiddler、Postman等多种工具的结合体。

二、jdk环境搭建

BurpSuite是基于java开发的工具,所以需要jdk的支持,但是不同版本的BurpSuite对jdk版本的支持不一样,2.0版本之前可以支持jdk8(悄悄告诉你,一些破解工具可能需要jdk8),但之后的版本最后是jdk9以上,所以我们可以安装双jdk环境:jdk8+jdk11,不建议使用最新的jdk版本。

1、下载jdk

两个官网的下载地址,但是需要注册oracle账号才能下载:jdk8下载 ,jdk11下载

2、安装两个版本的jdk

jdk8和jdk11都默认安装即可,全部点击下一步。

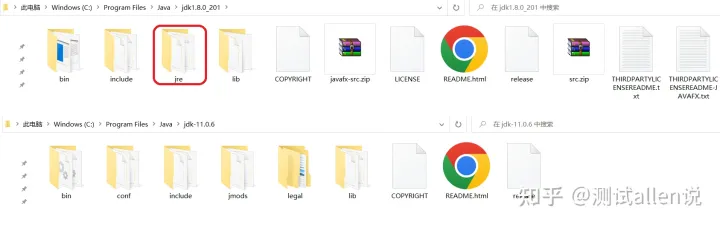

jdk8安装完成之后,是默认安装了jdk和jre两个环境的,而jdk11没有给安装jre。

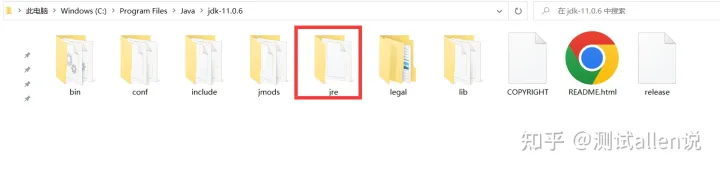

但是一些系统是可能需要jre的支持,所以需要给jdk11手动安装上jre。

管理员权限打开一个cmd窗口,并切换到jdk11.0.6安装目录下,执行如下命令,完成jre的安装。

bin\jlink.exe --module-path jmods --add-modules java.desktop --output jre

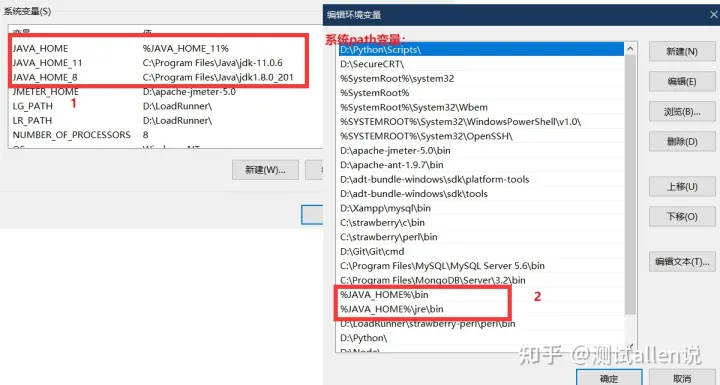

3、配置环境变量

在我的电脑-属性-高级系统属性-环境变量中进行如下设置即可。

如果切换不同的jdk,只需要更改系统变量JAVA_HOME的值即可。

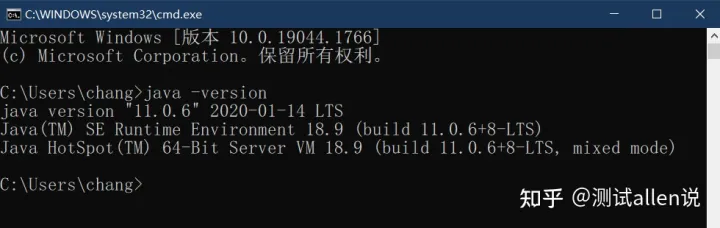

切换值之后,在cmd窗口输入:java -version即可验证,环境是否正确(注意:每次更新环境变量,需要重启一次cmd窗口)。

三、burpsuite安装

1、下载burpsuite

官网的下载链接为:burpsuite下载

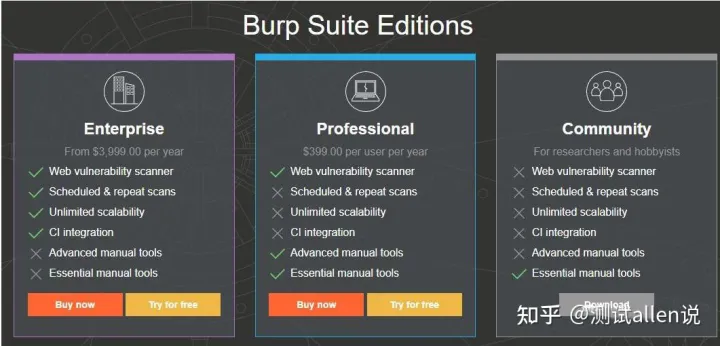

如果可以,可以下载community社区版本,不需要license,但是很多功能受限。

但是最新版本的软件,使用起来不是很方便,建议大家下载较为早一点的版本使用,选择burpsuite2.0.11版本,也可以直接私信allen老师,发网盘连接。

此版本,直接使用jdk8的环境即可。

2、安装burpsuite

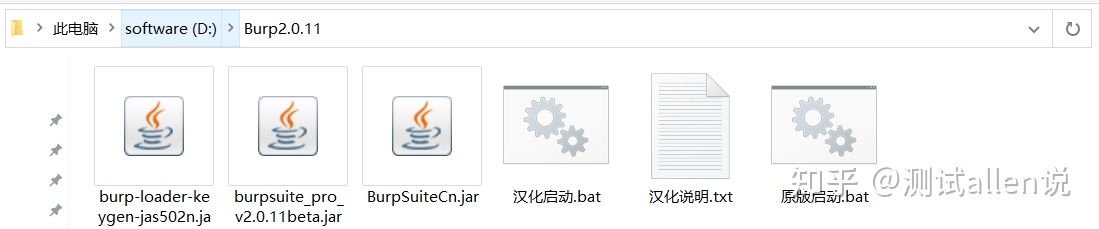

在d盘盘符下创建一个安装文件夹:Burp2.0.11。

然后解压burpsuite2.0.11.rar文件到到上述新建文件夹。

3、激活BurpSuite

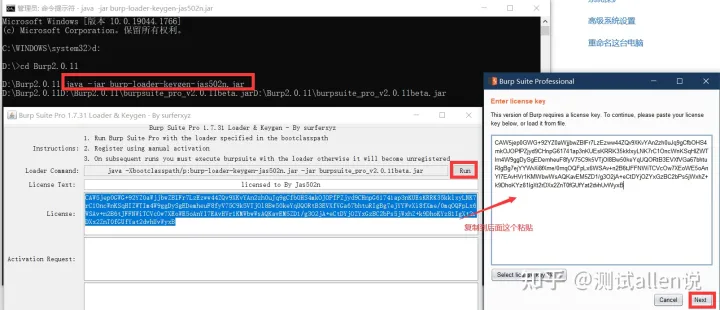

管理员权限运行cmd窗口,并切换到目录:D:\Burp2.0.11。

通过java -jar burp-loader-keygen-jas502n.jar,启动该License生成器,点击run启动BurpSuite并进行lincense输入(左侧复制,到右侧粘贴),然后点击Next。

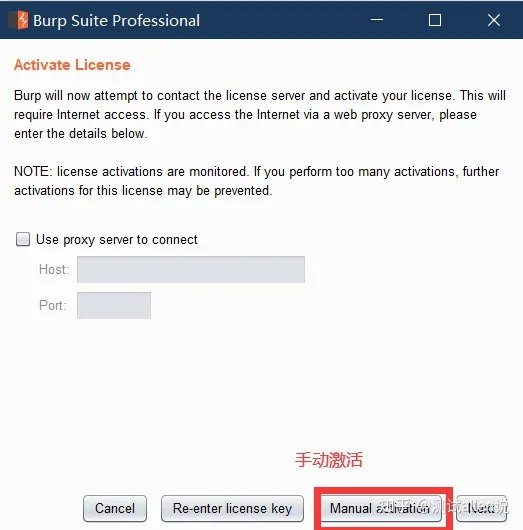

在弹出的页面中,点击手动激活按钮。

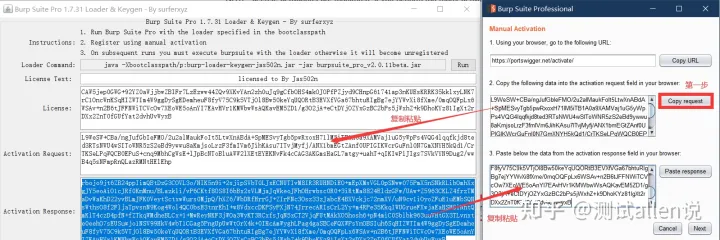

按照下图的步骤,复制请求到左侧粘贴,得到的响应复制回右侧对应框中进行激活,点击Next按钮。

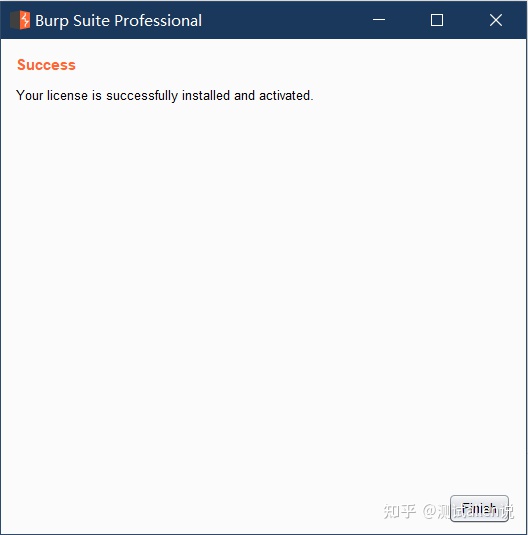

提示激活成功即可,点击Finish完成激活。

4、启动BurpSuite

可以使用文件夹中提供的两个bat文件启动BurpSuite工具,分别原始版本和汉化版本。

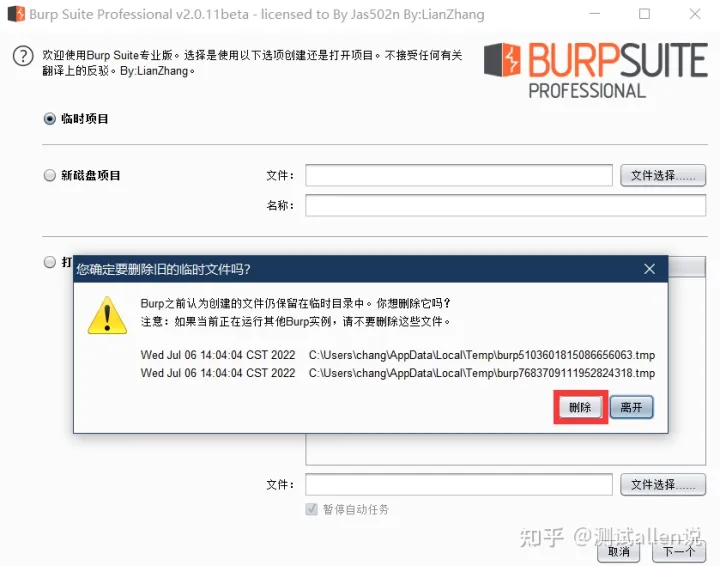

删除之前的使用记录,创建一个临时项目即可和默认设置启动BurpSuite即可。

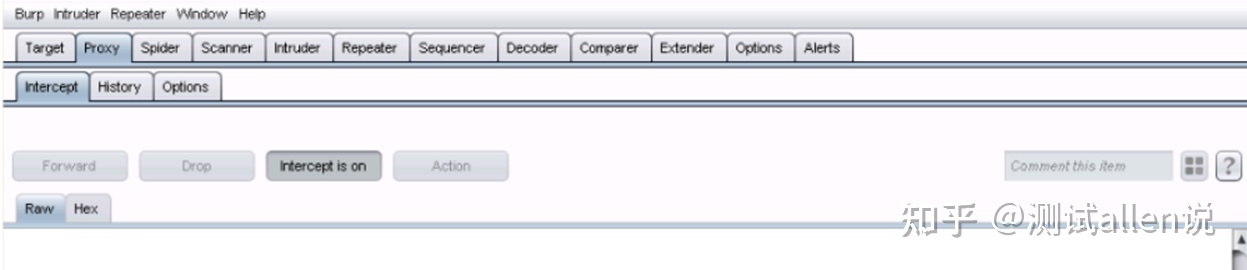

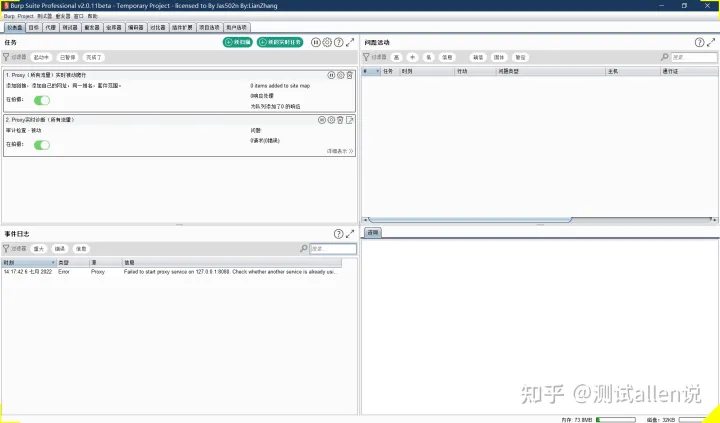

启动后的BurpSuite的界面如下:

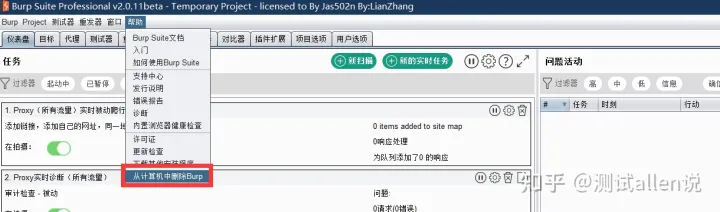

5、取消激活

如果需要重新安装或者重新激活的话,需要把当前BurpSuite进行清除。

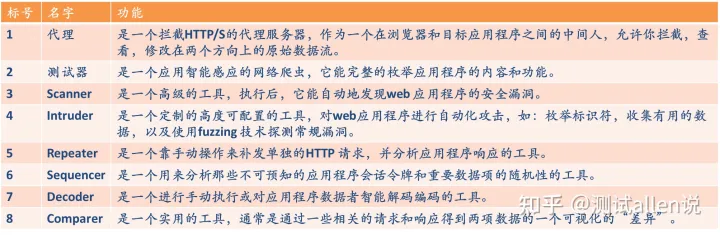

四、BurpSuite的功能介绍

BurpSuite的常见功能如下,我会在后续文章中进行详细的讲解。

- dashboard:仪表盘,用于显示任务、日志信息

- Target: 提供显示目标目录结构的功能

- Proxy:拦截HTTP/s请求的代理服务器,作为web浏览器与服务器的中间人,允许拦截、修改数据流

- intruder:入侵模块,提供高精度的可配置工具,可进行爆破攻击、获取信息以及使用fuzzing技术探测漏洞等

- repeater:中继器,通过手动来触发单词HTTP请求,并分析应用程序的响应包

- sequence:会话模块,用于分析那些不可预知的应用程序会话令牌和重要数据的随机性的工具。

- decoder:是一个进行手动执行或对应用程序数据者智能解码编码的工具

- compare:对比模块,对数据进行差异化分析

- extender:拓展模块,可以加载BP拓展模块和第三方代码

- option:设置模块,可以设置项目、用户等信息。

资源分享

下方这份完整的软件测试视频学习教程已经上传优快云官方认证的二维码,朋友们如果需要可以自行免费领取 【保证100%免费】

这些资料,对于想做【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴我走过了最艰难的路程,希望也能帮助到你!凡事要趁早,特别是技术行业,一定要提升技术功底。希望对大家有所帮助……基础知识、Linux必备、Shell、互联网程序原理、Mysql数据库、抓包工具专题、接口测试工具、测试进阶-Python编程、Web自动化测试、APP自动化测试、接口自动化测试、测试高级持续集成、测试架构开发测试框架、性能测试、安全测试等配套学习资源在下方

本文详细介绍如何搭建BurpSuite所需环境,并提供从下载、安装到激活的全过程指导,同时概览BurpSuite的主要功能。

本文详细介绍如何搭建BurpSuite所需环境,并提供从下载、安装到激活的全过程指导,同时概览BurpSuite的主要功能。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?