在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容

vim在编辑文档的过程中如果异常退出,会产生缓存文件

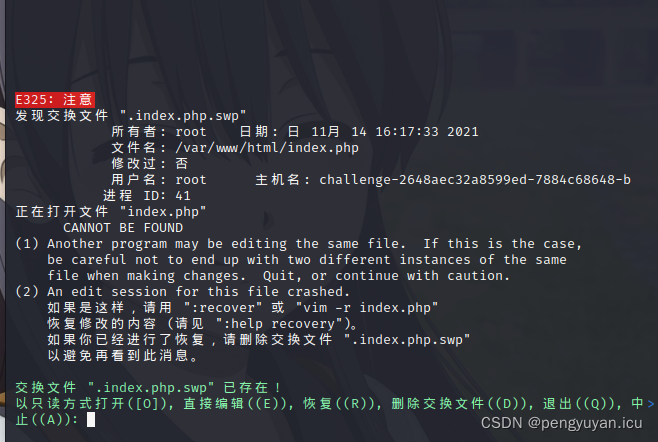

以 index.php 为例:第一次产生的交换文件名为 .index.php.swp

再次意外退出后,将会产生名为 .index.php.swo 的交换文件

第三次产生的交换文件则为 .index.php.swn

所以要在URL后面加上 /.index.php.swp (因为vim创建的缓存文件是隐藏文件)

下载后放进Linux,下载的文件为 index.php.swp

这里有两种方法

1:

2:手动在文件名前面加个“ . ”,让它变成隐藏文件

然后直接在命令行输入 vim index.php

直接R恢复就好了

因为vim index.php时会创建临时缓存文件 .index.php.swp,然后刚好有这个隐藏文件,正如图提示 发现交换文件,所以直接恢复

本文介绍了在vim异常退出后,如何通过缓存文件(.swp, .swo, .swn)恢复原始文件内容。通过在URL后附加缓存文件名如.index.php.swp,下载后在Linux环境中使用vim恢复,或者手动添加隐藏文件标识并用vim直接恢复。"

49638265,5124179,Python实现IP与子网判断,"['Python编程', '网络编程', 'IP地址处理']

本文介绍了在vim异常退出后,如何通过缓存文件(.swp, .swo, .swn)恢复原始文件内容。通过在URL后附加缓存文件名如.index.php.swp,下载后在Linux环境中使用vim恢复,或者手动添加隐藏文件标识并用vim直接恢复。"

49638265,5124179,Python实现IP与子网判断,"['Python编程', '网络编程', 'IP地址处理']

1677

1677

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?