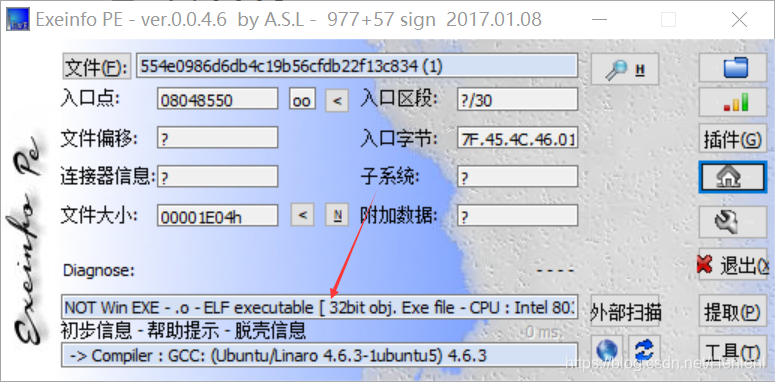

查看文件信息

32位 elf文件 无壳

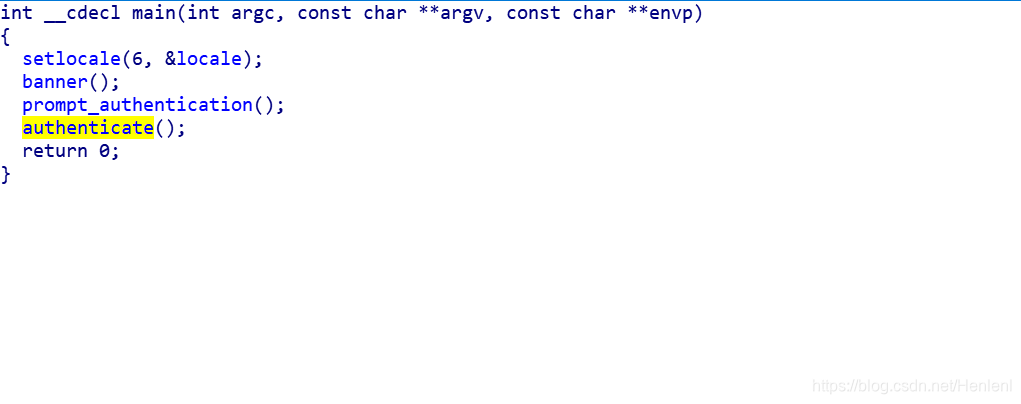

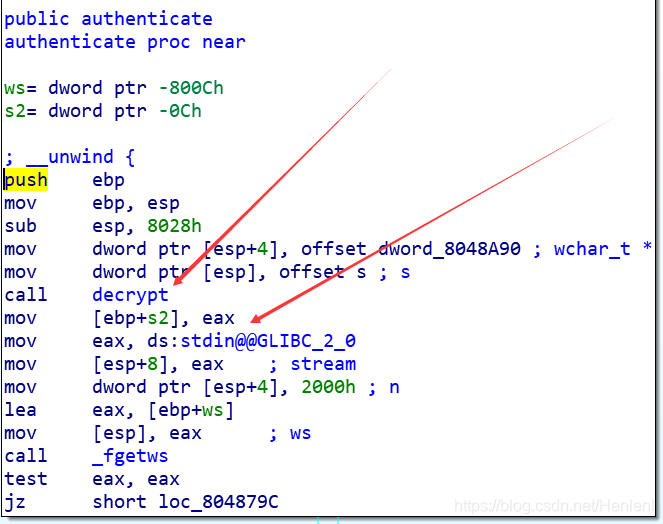

IDA 分析

可以看到 最后一个函数 进去

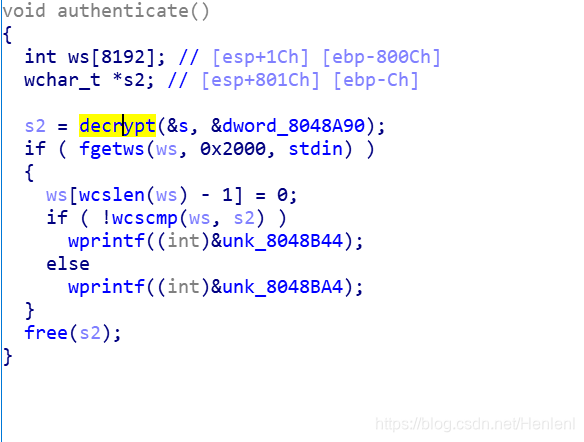

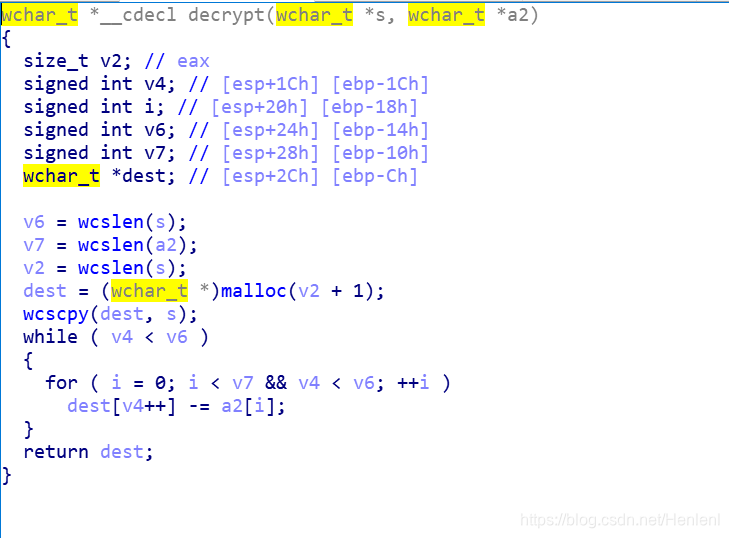

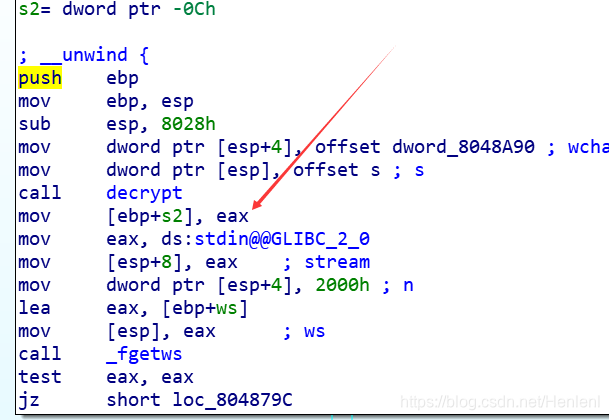

我们可以知道decrypt()这个函数 我们查看反汇编代码

我们可以看到 汇编代码,可以知道 flag大概在eax这个寄存器里面,那么我们可以通过运行这个函数后 查看eax里的值 就是flag

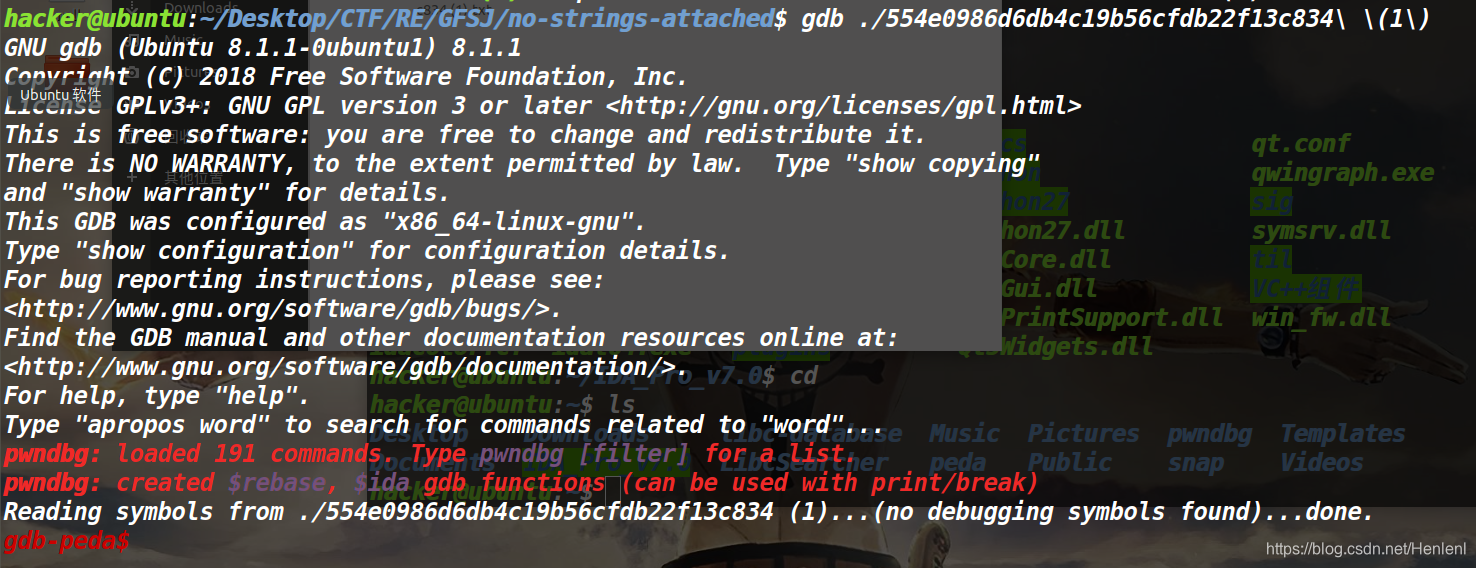

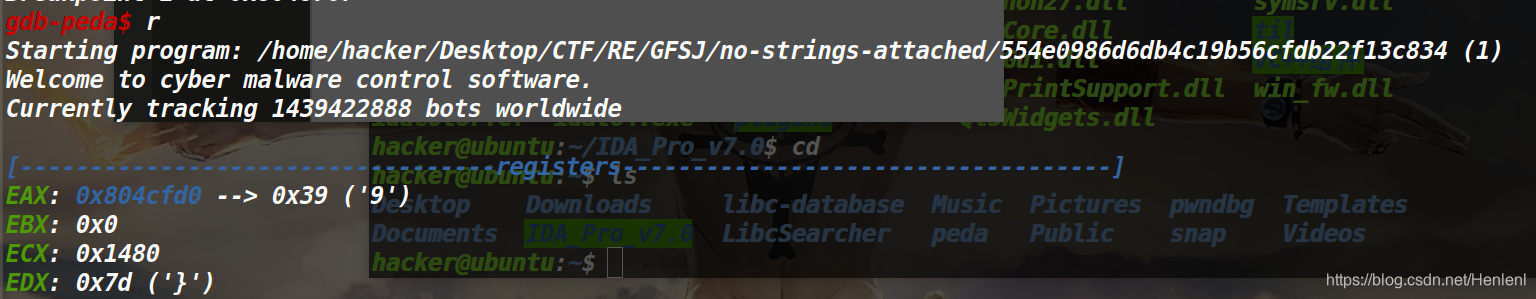

调试

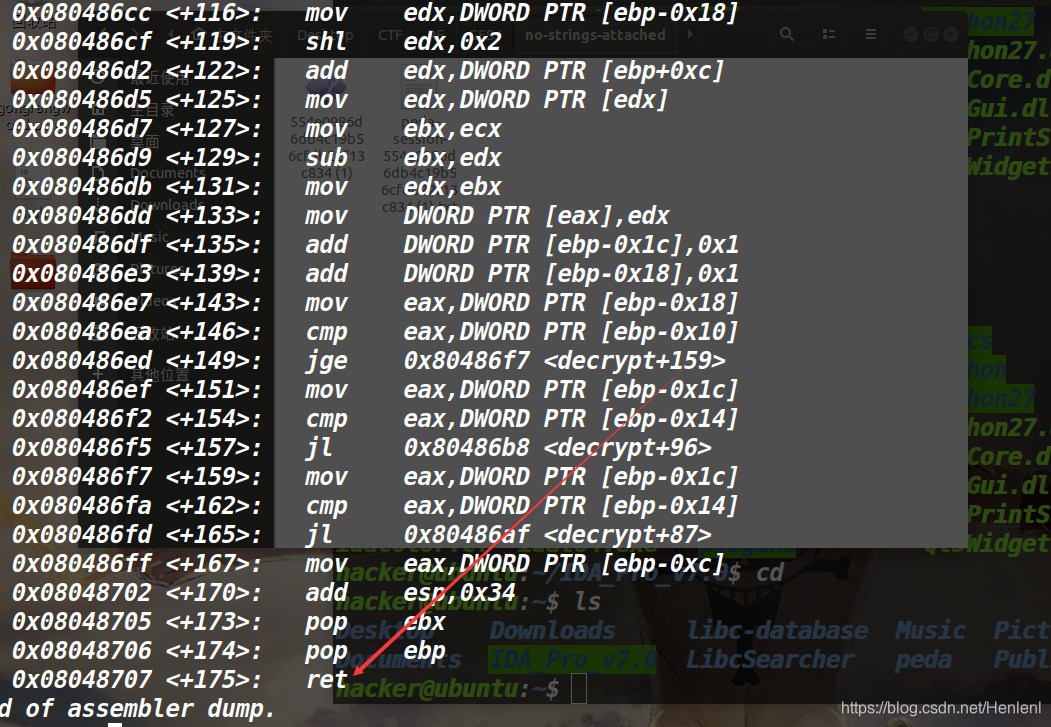

先查看decrypt 汇编代码 disass decrypt

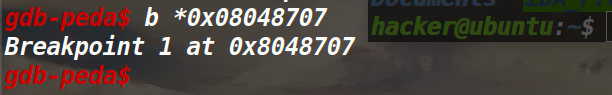

将程序断点在 0x08048707

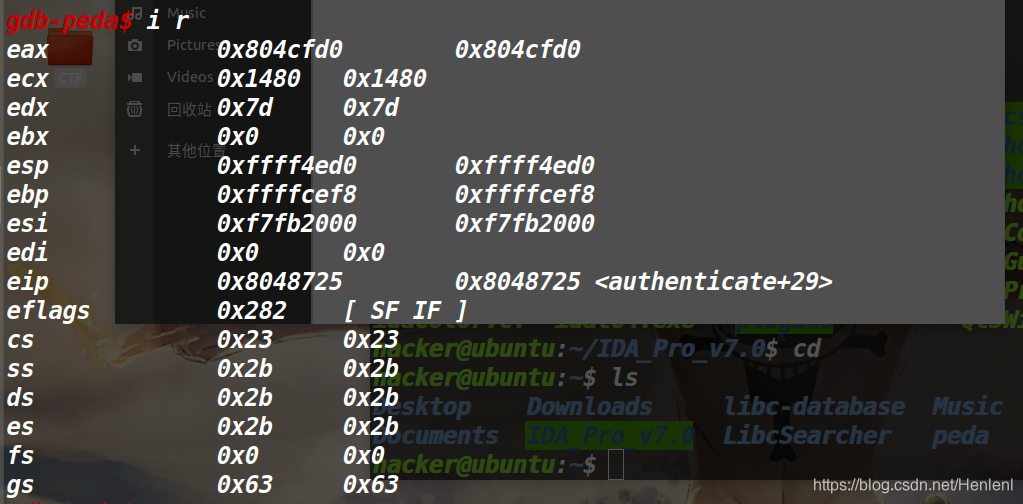

那么 我们再单步一步时就运行在

这上面 那么我们就可以查看 eax寄存器的信息了,我们先运行到断点,然后n单步 运行完 函数 查看 eax 就可得到flag

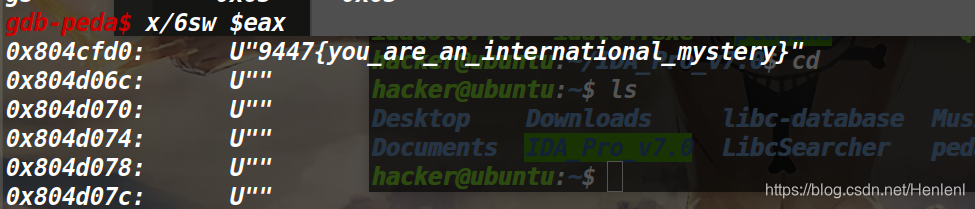

get flag

9447{you_are_an_international_mystery}

本文详细介绍了如何通过查看文件信息、使用IDA进行静态分析及设置断点进行动态调试来获取程序中的flag。在IDA中定位到decrypt函数,分析汇编代码发现flag可能位于eax寄存器。通过在特定地址设置断点并单步执行,最终在eax中获取到flag:9447{you_are_an_international_mystery}

本文详细介绍了如何通过查看文件信息、使用IDA进行静态分析及设置断点进行动态调试来获取程序中的flag。在IDA中定位到decrypt函数,分析汇编代码发现flag可能位于eax寄存器。通过在特定地址设置断点并单步执行,最终在eax中获取到flag:9447{you_are_an_international_mystery}

437

437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?