声明:请勿将文章内的相关技术用于非法目的,如有相关非法行为与文章作者和本公众号无关。请遵守《中华人民共和国网络安全法》。

一.漏洞简介

Zabbix是一种由Alexei Vladishev开发的网络监视和管理系统,采用Server-Client架构,用于监控各种网络服务、服务器和网络设备的状态。它提供了实时监控、报警机制、性能统计和数据可视化等广泛功能。然而,尽管Zabbix具有强大的功能,但在过去曾存在一些安全漏洞。例如,在CVE-2017-2824中,Zabbix的Server端trapper command功能存在一处代码执行漏洞。这个功能允许用户通过Zabbix Server发送命令到Agent端执行。然而,由于修复补丁的缺陷,攻击者可以通过IPv6进行绕过并注入任意命令,导致远程代码执行。

二.影响版本

Zabbix 3.0.x~3.0.30

三.靶场搭建

本实验环境采用vulhub快捷搭建,详情请参考官方文档:Vulhub - Docker-Compose file for vulnerability environment

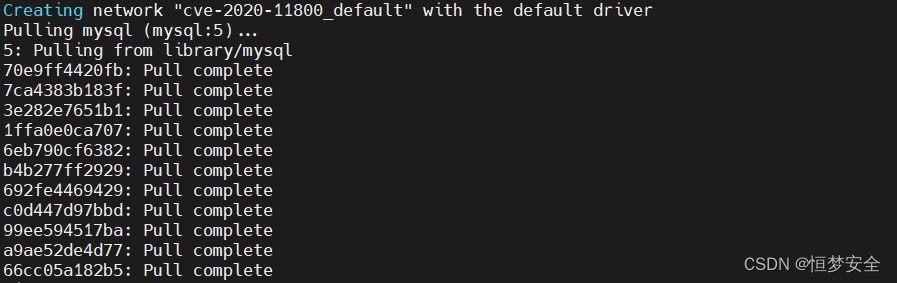

在进入vulhub/zabbix/CVE-2020-11800目录后使用docker-compose up -d开启docker靶场

然后使用docker ps命令查看当前开启靶场的端口号,可以看到一共开启了三个容,分

本文围绕Zabbix的代码执行漏洞展开。介绍了Zabbix是网络监视和管理系统,曾存在如CVE - 2017 - 2824的代码执行漏洞。说明了影响版本,讲述了用vulhub搭建靶场的步骤,进行了漏洞复现,并对EXP代码从模块导入、函数功能等方面进行了分析。

本文围绕Zabbix的代码执行漏洞展开。介绍了Zabbix是网络监视和管理系统,曾存在如CVE - 2017 - 2824的代码执行漏洞。说明了影响版本,讲述了用vulhub搭建靶场的步骤,进行了漏洞复现,并对EXP代码从模块导入、函数功能等方面进行了分析。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1061

1061