一、介绍

本文首先从Rootkit的生存期、可达成的效果,以及运用这项技术展开攻击的可行性和Windows Rootkit现状分析四个角度展开讨论,并结合历史攻击事件,分析掌握这项技术的APT组织所关注的目标群体和可能造成的影响,最后总结Rootkit在不同层次攻击活动中所处的地位。

二、 “低调”的Windows Rootkit

当你听到Rootkit时,你的第一反应是什么,高难度、高隐藏?是的,近年来,随着Windows安全机制的不断完善,往Windows系统中植入一个Rootkit的技术门槛也被不断拔高。可就算Rootkit在所有安全产品检出的恶意软件中占比率极低,也并不代表它带来的威胁就可以忽略,恰恰相反,Rootkit的高门槛使其更多地被运用在更高质量的攻击活动中,从这一角度来看,每一个客户场景出现的Rootkit背后都可能隐藏着长期的攻击活动。

对于攻击者来说,高投入的同时也意味着高收益,开发一款Rootkit不算简单,但发现一个Rootkit同样不简单,一个普通恶意样本的生存期可能在投入使用时便结束了,而一个Rootkit的生存期可以长达数年,甚至更久。

从Vista开始Windows会对加载的驱动进行签名验证,这使得攻击者的植入成本变高,而PatchGuard也增加了攻击者对系统内核篡改的成本。基于此,Windows Rootkit在野的声音仿佛小了许多,我们对它的关注度也在降低,但它带来的威胁真的就可以忽视了吗?还是说更应该理解为“小声音,高威胁”。

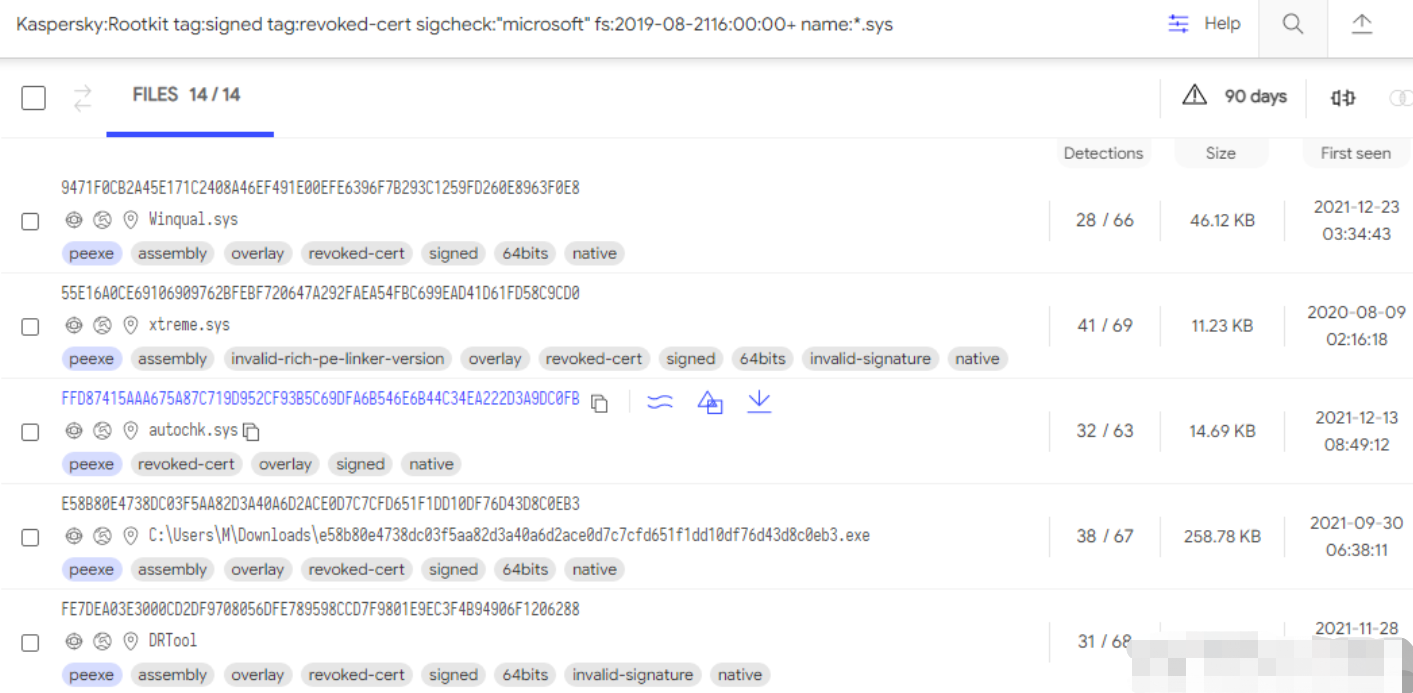

从下图我们可以看出,无论Windows Rootkit在野声音有多小,它都未曾消失过

三、 从生存期看Windows Rootkit

让我们把APT攻击的阶段简化,在初始打点阶段攻击者可能会采用漏洞利用或钓鱼攻击,毫无疑问,近几年也是钓鱼攻击大行其道地几年。

以文档钓鱼为例,收到的钓鱼邮件可能会像这样

本文深入探讨了Windows Rootkit,一种高隐藏、高持久性的攻击技术。Rootkit在Windows系统的生存期长,能有效隐藏攻击痕迹,使得攻击活动难以被发现。文章分析了Rootkit的生存期、达成效果、可行性以及现状,指出其在APT攻击中的重要作用,尤其是对于政府、军事等高价值目标的长期监控和情报窃取。

本文深入探讨了Windows Rootkit,一种高隐藏、高持久性的攻击技术。Rootkit在Windows系统的生存期长,能有效隐藏攻击痕迹,使得攻击活动难以被发现。文章分析了Rootkit的生存期、达成效果、可行性以及现状,指出其在APT攻击中的重要作用,尤其是对于政府、军事等高价值目标的长期监控和情报窃取。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?