前言

攻击者越来越多的采用云来构建自己的基础设施,这样不仅能够使攻击者以最少的时间或金钱部署攻击基础设施,也能让追踪攻击行动变得更困难。

从 2021 年 10 月 26 日开始,研究人员发现多个远控木马开始通过云服务进行投递传播。

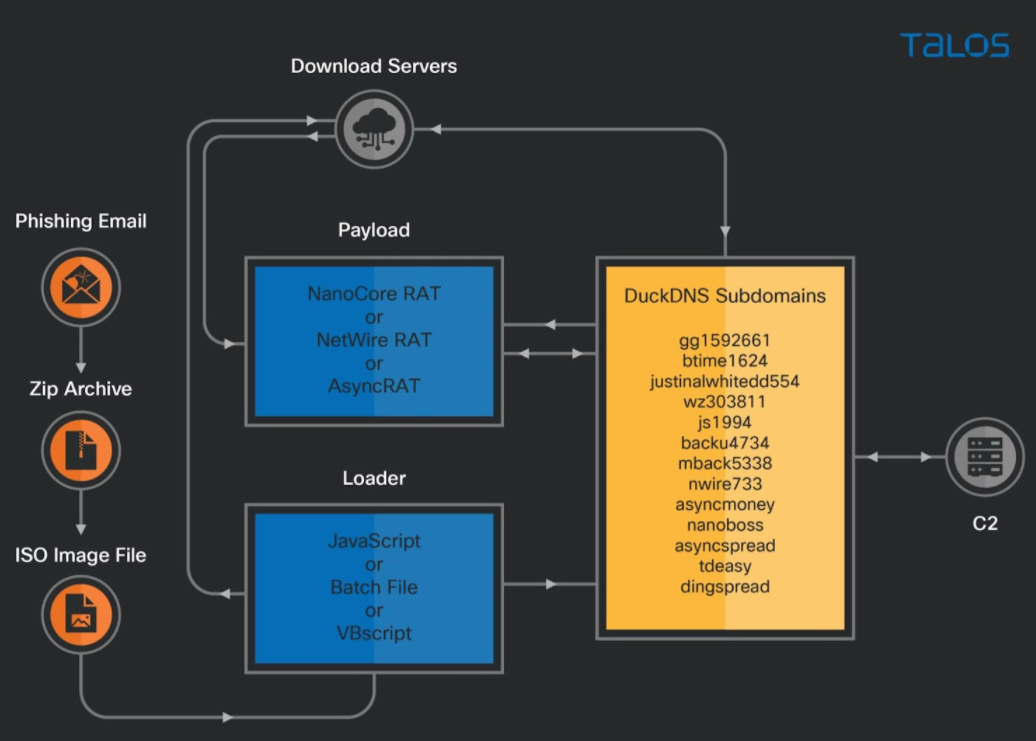

感染链从带有恶意 ZIP 附件的钓鱼邮件开始,ZIP 文件中包含一个带有恶意程序的 ISO 镜像文件。恶意程序的多种多样,如 JavaScript、Windows 批处理文件或 Visual Basic 脚本。脚本执行后,会通过下载服务器下载下一阶段的攻击载荷,攻击者将下载服务器部署在基于 Azure 的 Windows 服务器或基于 AWS 的 EC2 实例上。

攻击者使用的远控木马是 Netwire、Nanocore 和 AsyncRAT,并且利用免费动态 DNS 服务 DuckDNS 注册了多个恶意域名。

攻击载荷

Nanocore

Nanocore 通常是 32 位 .NET 可执行文件,在 2013 年被首次发现,后来被各种攻击者广泛使用。

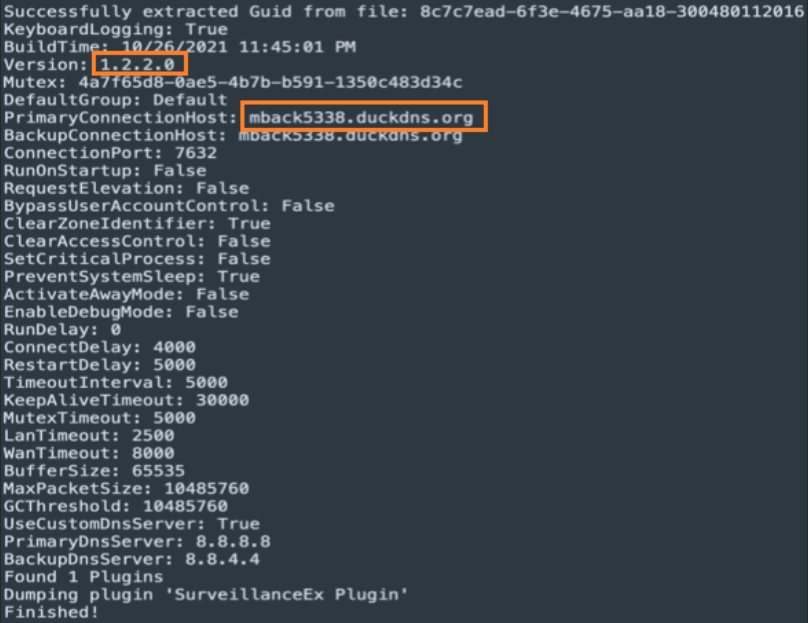

从发现的 Nanocore 样本中提取配置信息后,可以确认攻击者使用的是 1.2.2.0 版本(已泄露版本)的 Nanocore。样本的构建日期为 2021 年 10 月 26 日,使用的 C&C 服务器为 mback5338.duckdns.org。

Nanocore 配置文件

后续发现的 Nanocore 样本也会使用其他不同的 C&C 服务器和端口号:

nanoboss.duckdns.org

justinalwhitedd554.duckdns.org

样本中携带的是 Client 插件和 SurveillanceEx 插件,前者用于处理与 C&C 服务器的通信,后者用于提供对音视频的捕获和远程桌面。

Netwire

Netwire 通常会窃取受害者的密码、登录凭据和信用卡数据等隐私信息,同时兼具命令执行和窃取文件的功能。

通过写入注册表进行持久化:

HKEY_CURRENT_USER\Software\NETwIRe\HostId

HKEY_CURRENT_USER\Software\NETwIRe\Install Date

HKEY_CURRENT_USER\SOfttware\Microsoft\WIndows\CurrentVersion\Run\SysWOW32

AsyncRAT

AsyncRAT 通常会通过加密链接远程监控和控制计算机,攻击者还可以通过 AsyncRAT 对失陷主机进行

安全研究人员发现,攻击者使用Azure和AWS云服务部署下载服务器,通过钓鱼邮件传播Nanocore、Netwire和AsyncRAT等远控木马。感染链始于恶意ZIP附件,包含ISO镜像文件,执行后下载更多攻击载荷。受害者遍布多个国家,主要在美国、加拿大、意大利和新加坡。

安全研究人员发现,攻击者使用Azure和AWS云服务部署下载服务器,通过钓鱼邮件传播Nanocore、Netwire和AsyncRAT等远控木马。感染链始于恶意ZIP附件,包含ISO镜像文件,执行后下载更多攻击载荷。受害者遍布多个国家,主要在美国、加拿大、意大利和新加坡。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2236

2236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?