环境搭建

web服务器:

外网IP 192.160.0.100

内网IP 10.10.20.12

域内机器win7 :

内网IP 10.10.20.7

内网IP 10.10.10.7

域内服务器 Mssql:

内网IP 10.10.10.18

域控机器:

内网IP 10.10.10.8

1.2000多本网络安全系列电子书

2.网络安全标准题库资料

3.项目源码

4.网络安全基础入门、Linux、web安全、攻防方面的视频

5.网络安全学习路线图

外网渗透

端口扫描

搭建好环境,对目标192.168.0.100进行端口扫描探测

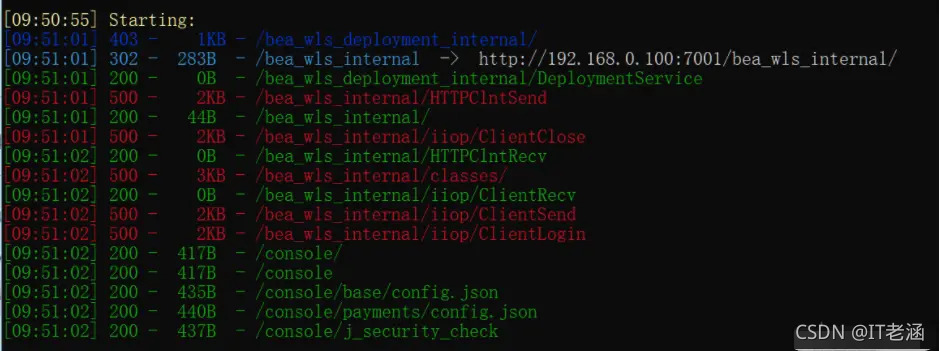

目录扫描

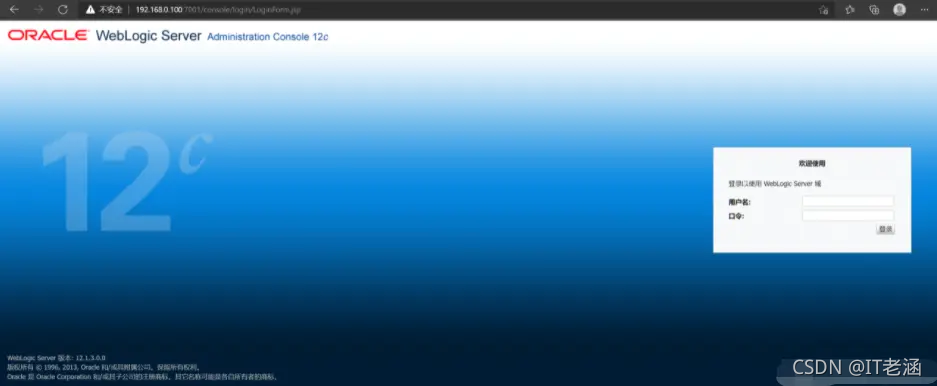

发现目标开放了7001端口,进行目录扫描探测,发现weblogic登录口

weblogic漏洞利用

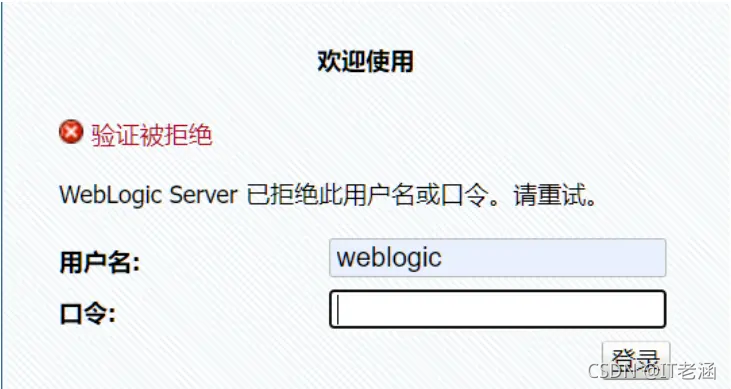

尝试weblogic弱口令登录不成功

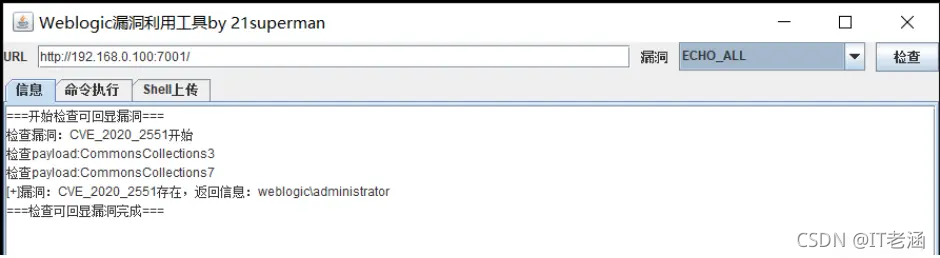

通过weblogic漏洞利用工具,发现目标存在CVE-2020-2551漏洞可以利用

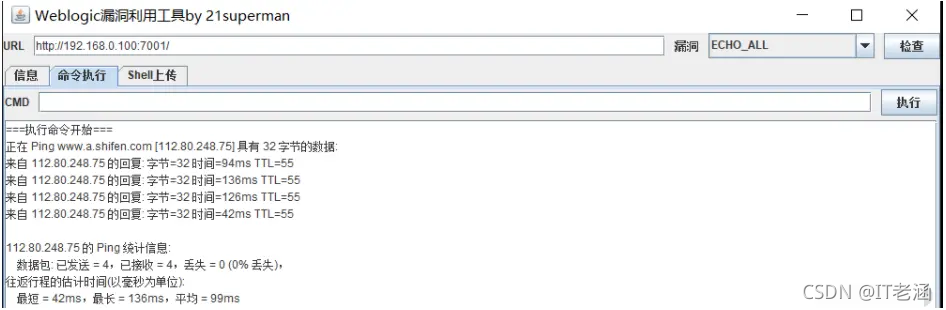

出网探测

ping www.baidu.com发现目标机器出网

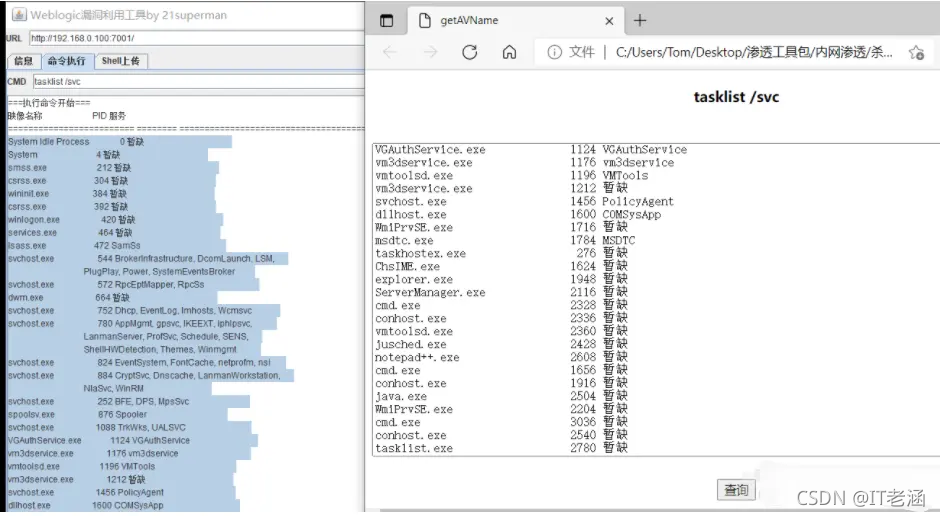

杀软识别

tasklist /svc 通过进程对比发现主机上没有安装杀软

直接powershell上线cs

内网渗透

信息搜集

通过执行命令whoami /all发现存在双网卡

密码凭据抓取

通过hashdump抓取密码Administrator ccef208c6485269c20db2cad21734fe7

ntlm hash值为ccef208c6485269c20db2cad21734fe7,通过cmd5解出明文密码Admin12345

横向移动

有了明文密码我们可以进行远程登陆,但真实环境中不到万不得已一般不建议执行此操作,因此寻找其他的方法进行内网横向移动

通过上传fscan扫描10网段,发现存在ms17-010漏洞的10.10.20.7主机

本文详细记录了一次内网渗透过程,从环境搭建到利用CVE-2020-1472攻破域控,再到约束委派接管。涉及端口扫描、weblogic漏洞、ms17-010漏洞利用、内网横向移动、密码凭据抓取等技术。

本文详细记录了一次内网渗透过程,从环境搭建到利用CVE-2020-1472攻破域控,再到约束委派接管。涉及端口扫描、weblogic漏洞、ms17-010漏洞利用、内网横向移动、密码凭据抓取等技术。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

710

710