文件上传

发现源代码泄露

打开自己珍藏已久的辣鸡字典,扫描发现存在bin.zip信息泄露,尝试进行代码审计

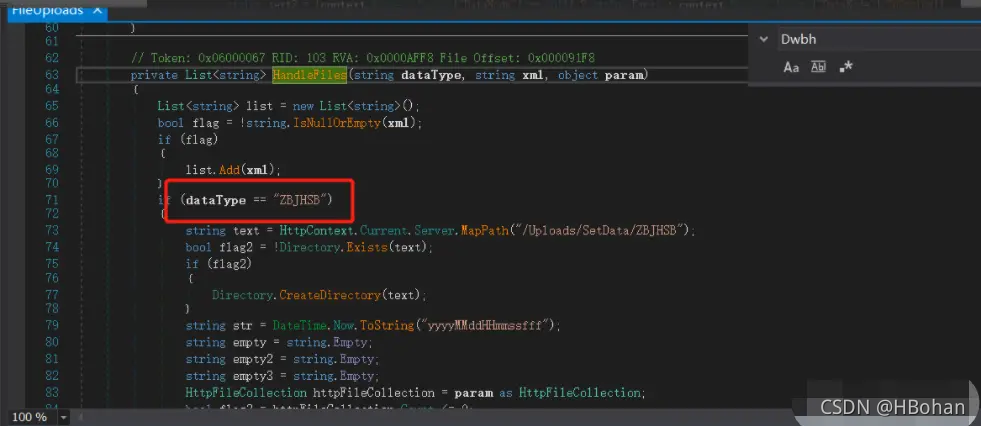

文件位置:SimpleDataPlatform.SimpleDataPlatform.fileUpload

找到ProccessRequest接收请求,可以看到获取了一堆参数后(初始化),后进入了HandleFiles方法,

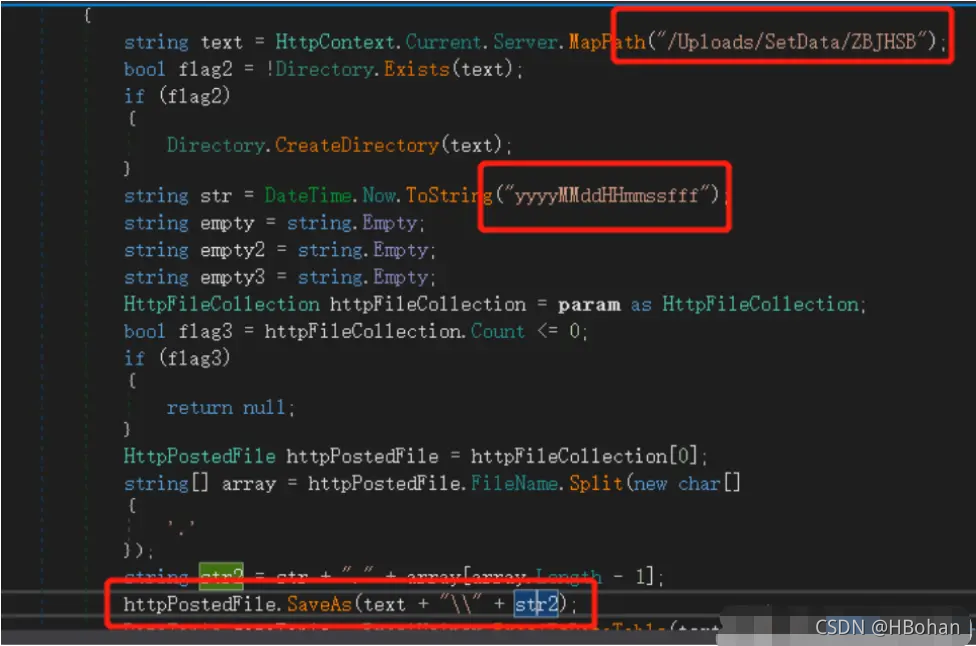

跟进HandleFiles进行处理,如果dateType=ZBJHSB时,就继续处理请求,dateType为GET传参

路径为/Uploads/SetData/ZBJHSB,str名称为时间戳,且str2(后缀)没有进行限制就进行保存,

OK,这应该是一个妥妥的任意文件上传了,只要有返回值,那么这个站就没了。但是很不凑巧的是,他没有返回值。

由于方法fileUpload,瞎猜文件名为

fileUpload.aspx

fileUpload.ashx

fileUpload.asmx

fileUploads.aspx

fileUploads.asmx

fileUploads.ashx

Upload.....等

加上自己现有的字典爆破了一波,成功找到了返回了200的文件名http://xxx.com:6039/FileUploads.ashx

直接构造上传表单,这里Form里的name字段应该是没有具体设置的(代码里没有找到),发包后返回200,可能真的传上去了吧?【网络安全学习资料·攻略】

POST /FileUploads.ashx?DataType=ZBJHSB HTTP/1.1

Host: xxx.cn:6039

Content-Length: 195

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)

本文介绍了两次渗透测试过程,涉及文件上传漏洞的利用。在第一个站点,通过爆破时间戳成功上传文件,但未找到文件路径。第二个站点,通过修改HOST绕过WAF,并通过爆破时间戳找到上传文件所在的uploads/securityrisk/目录。通过分析.NET架构的命名规律,最终成功获取文件。

本文介绍了两次渗透测试过程,涉及文件上传漏洞的利用。在第一个站点,通过爆破时间戳成功上传文件,但未找到文件路径。第二个站点,通过修改HOST绕过WAF,并通过爆破时间戳找到上传文件所在的uploads/securityrisk/目录。通过分析.NET架构的命名规律,最终成功获取文件。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1538

1538

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?