前言:上个月月初开始,在那些项目结束之后进入了挖洞时期,每天的日常工作就是挖洞,除非有临时的项目才会停下,最近在整理报告,发现了这个站,还是挺有意思的。

信息收集

从fofa上找到了这个站点,叫做fastadmin,是基于Thinkphp5和bootstrap开发的后台框架,常规思路找一下后台,根据经验,没意外的话php的站点基本都是根路径后加个admin就可以找到了

getshell

常规手段弱口令先打一波,不行再试试SQL注入

弱口令admin/123456成功进入后台

因为结合了tp5框架,想到可能可以用tp5的RCE直接命令执行,再利用file_put_contents写入shell,就直接来试试

没有成功…

应该是因为不是纯tp5框架二次开发的,所以打不通,而且tp5的RCE洞网上分析文章到处飞,估计开发应该也已经修掉了,那就只能另外找口子了

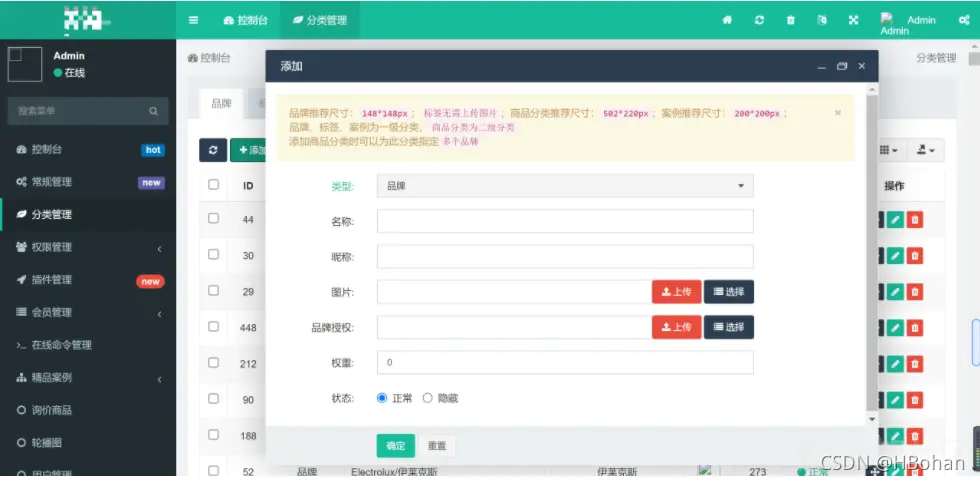

翻了一翻可以上传文件的点很多,试了其中一个,分类管理处可以添加品牌,并且有两个上传的点

尝试上传一句话,直接以php结尾,上传失败,常规绕过手段,修改conten

本文记录了作者挖掘一个基于Thinkphp5和Bootstrap的后台框架——Fastadmin的安全漏洞过程。通过信息收集,发现该站可能存在弱口令和SQL注入。在尝试TP5 RCE未果后,利用PHP-fpm的fastcgi实现命令执行。虽然遇到了限制,但最终通过蚁剑插件成功上传并执行了命令。此外,还揭示了网站后台允许任意文件上传的严重问题。

本文记录了作者挖掘一个基于Thinkphp5和Bootstrap的后台框架——Fastadmin的安全漏洞过程。通过信息收集,发现该站可能存在弱口令和SQL注入。在尝试TP5 RCE未果后,利用PHP-fpm的fastcgi实现命令执行。虽然遇到了限制,但最终通过蚁剑插件成功上传并执行了命令。此外,还揭示了网站后台允许任意文件上传的严重问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2133

2133

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?