1.动态内存分配的概念

在数组一章中,介绍过数组的长度是预先定义好的,在整个程序中固定不变,但是在实际的编程中,往往所需的内存空间取决于实际输入的数据,而无法预先确定。为了解决上述问题,C语言提供了一些内存管理函数,这些内存管理函数可以按需要动态的分派内存空间,也可以把不再使用的空间回收再利用。

2.静态分配,动态分配

静态分配

- 在程序编译或运行过程中,按事先规定的大小分配内存空间的分配形式。int a[10]

- 必须事先知道所需空间的大小。

- 分配在栈区或全局变量区,一般以数组的形式。

- 按计划分配

动态分配

- 在程序的运行过程中,根据需要的大小自由分配所需空间。

- 按需分配。

- 分配在堆区,一般使用特定的函数进行分配。

3.动态分配函数

stdlib.h

1.malloc函数

void* malloc(unsigned int size);

- 在内存的动态存储区(堆区)中分配一块长度为size字节的连续区域,用来存放类型说明符指定的类型。

- 函数原型返回void* 指针,使用时必须做相应的强制类型转换,分配的内存空间内容不确定,一般使用memset初始化。

- 返回值:分配空间的初试地址(分配成功)NULL (分配失败)

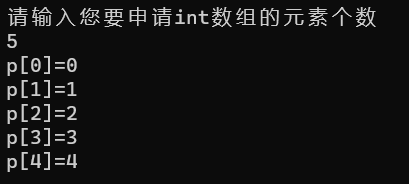

#include<stdio.h>

#include<stdlib.h>

int main()

{

int* p;

int i, n;

printf("请输入您要申请int数组的元素个数\n");

scanf_s("%d", &n,4);

p = (int*)malloc(n * 4);

if (p == NULL)

{

printf("malloc error");

return 0;

}

for (i = 0; i < n; i++)

{

p[i] = i;

}

for (i = 0; i < n; i++)

{

printf("p[%d]=%d\n", i, p[i]);

}

free(p);

return 0;

}

2.free函数(释放内存函数)

- 头文件 #include<stdlib.h>

- 函数定义 void free(void* ptr)

- 函数说明 free函数释放ptr指向的内存。

注意:

1)ptr指向的内存必须是malloc calloc relloc动态申请的内存

2)free后,因为没有给ptr赋值,所以ptr还是指向原来动态申请的内存,但是内存已经不能再用了,ptr变成野指针了。

3)一块动态申请的内存只能free一次,不能多次free。

3.calloc函数

-

头文件 #include<stdlib.h>

-

函数定义 void* calloc(size_t nmemb, size_t size);

-

size_t实际是无符号整型,它在头文件中用typedef定义出来的。

-

函数功能:在内存的堆中,申请nmemb块,每块的大小为size个字节的连续区域。

-

函数的返回值:申请的内存的首地址(申请成功)返回NULL(申请失败)

注意:

malloc和calloc函数都是用来申请内存的。

区别:

1)函数的名字不同。

2)参数的个数不同。

3)malloc申请的内存,内存中存放的内容是随机的,不确定的。而calloc函数申请的内存中的内容为0.

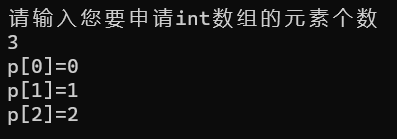

#include<stdio.h>

#include<stdlib.h>

int main()

{

int* p;

int i, n;

printf("请输入您要申请int数组的元素个数\n");

scanf_s("%d", &n, 4);

p = (int*)calloc(n , 4);

if (p == NULL)

{

printf("malloc error");

return 0;

}

for (i = 0; i < n; i++)

{

p[i] = i;

}

for (i = 0; i < n; i++)

{

printf("p[%d]=%d\n", i, p[i]);

}

free(p);

return 0;

}

在堆中申请了n块,每块的大小为4字节,即4*n个字节连续的区域。

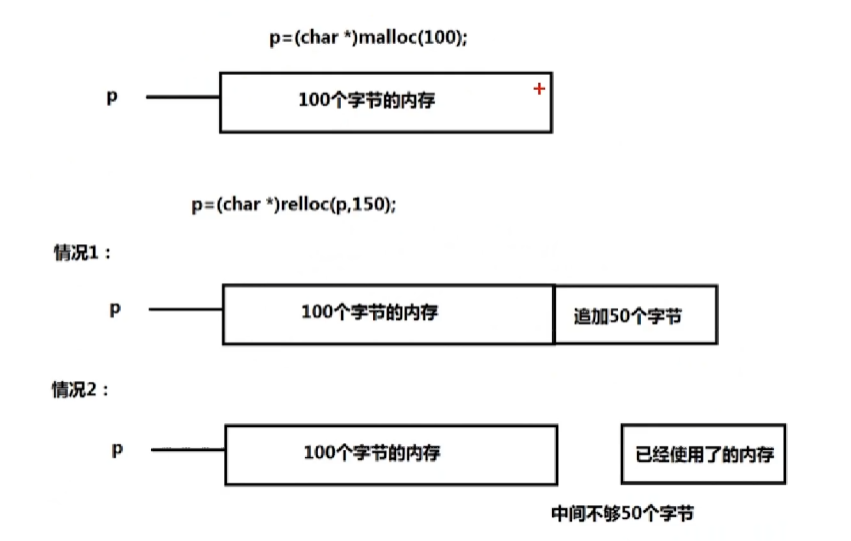

4.realloc 函数(重新申请内存)

调用malloc函数和calloc函数,单次申请的内存是连续的,但两次申请的两块内存不一定连续。有些时候有这种需求,即先用malloc函数或者calloc函数申请了一块内存,还想在原先内存的基础上挨着继续申请内存。或者释放后边一部分内存。这是可以使用realloc函数。

- 头文件 #include<stdlib.h>

- 函数的定义 void* realloc(void* s,unsigned int newsize);

- 函数的功能:在原先s指向的内存基础上重新申请内存,新的内存的大小为newsize个字节,如果原先内存后面有足够大的空间,就追加,如果后面的内存不够用,则realloc函数会在堆区找一个newsize字节大小的内存申请,将原先内存中的内容拷贝过来,然后释放原先的内存,最后返回新的内存地址。

char* p;

p=(char*)malloc(100)

//想要重新申请申请内存,新的大小为50个字节

p=(char*)realloc(p,50);

//p指向的内存新的大小为50个字节,100个字节后50个字节的存储空间就被释放了。

注意:malloc calloc realloc动态申请的内存,只有在free或程序结束的时候才释放。

4.内存泄漏

- 内存泄漏的概念:申请的内存,首地址丢失,再也无法使用,也无法释放,这块内存就被泄露了。

例1:

int main()

{

char *p;

p=(char*)malloc(100);

//p指向内存了

p=“hello world”;

//从此以后,再也找不到申请的100个字节了。则动态申请的100个字节就被泄露了

return 0;

}

例2:

void fun()

{

char* p;

p=(char*)malloc(100);

//p指向内存了

}

int main()

{

fun();

fun();

return 0;

}

//每调用一次fun泄露100个字节

解决方法1

void fun()

{

char* p;

p=(char*)malloc(100);

//p指向内存了

free(p);

}

int main()

{

fun();

fun();

return 0;

}

解决方法2

void fun()

{

char* p;

p=(char*)malloc(100);

//p指向内存了

return p;

}

int main()

{

char* q;

q=fun();

free(q);

return 0;

}

总结:申请的内存,在不用的时候一定要释放内存。

文章介绍了C语言中动态内存分配的概念,包括静态分配与动态分配的区别,以及动态分配函数如malloc、calloc、realloc和free的使用方法。动态分配允许根据需要在运行时分配内存,而free函数用于释放不再使用的内存。文章还提到了内存泄漏问题及其解决方法,强调了及时释放内存的重要性。

文章介绍了C语言中动态内存分配的概念,包括静态分配与动态分配的区别,以及动态分配函数如malloc、calloc、realloc和free的使用方法。动态分配允许根据需要在运行时分配内存,而free函数用于释放不再使用的内存。文章还提到了内存泄漏问题及其解决方法,强调了及时释放内存的重要性。

590

590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?