目标:

掌握k8s通过RBAC的方式来控制访问,提高安全性。

难点解析:

环境说明:

注意:不知从哪个版本开始,创建sa不生成secret不再支持自动生成secret,本例是Ubuntu18.04.5的系统;k8s版本是1.24.0

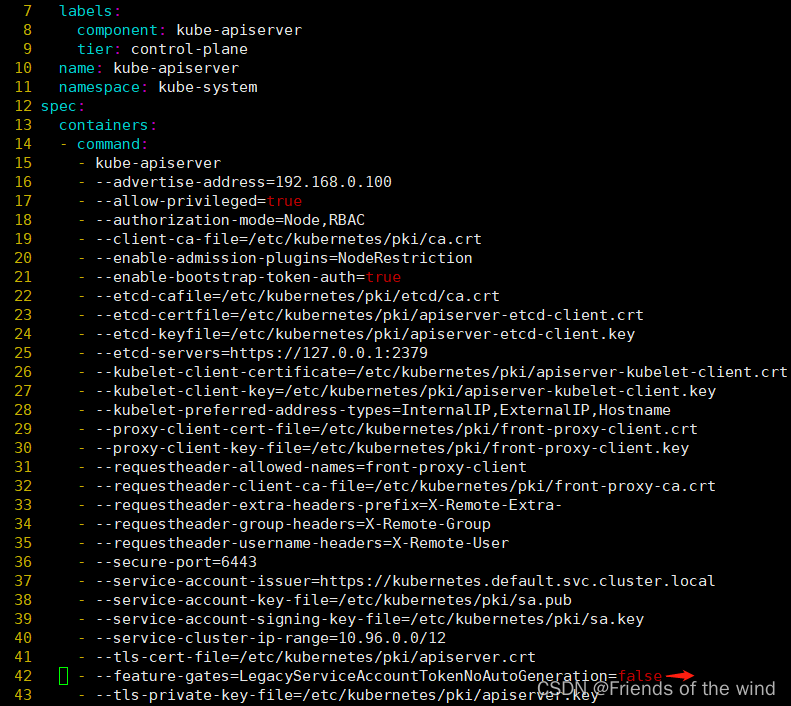

解决方法:在所有master节点添加配置参数,启用自动生成secret功能

1、编辑apiserver配置文件:vim /etc/kubernetes/manifests/kube-apiserver.yaml

注意:可以添加到42行 --feature-gates=LegacyServiceAccountTokenNoAutoGeneration=false (如果有feature-gates参数,直接在后面添加,LegacyServiceAccountTokenNoAutoGeneration=false),

2、wq保存退出,同样的方式修改controller-manager 。

vim /etc/kubernetes/ma

本文旨在帮助读者理解并掌握Kubernetes的RBAC(基于角色的访问控制)机制,以增强集群安全性。通过实例演示了如何创建clusterrole、serviceAccount和clusterrolebinding,详细解释了每个步骤,并提供了命令行操作指导。最终,通过验证确保了权限设置正确,仅允许在特定namespace中创建Deployment、Daemonset和Statefulset。

本文旨在帮助读者理解并掌握Kubernetes的RBAC(基于角色的访问控制)机制,以增强集群安全性。通过实例演示了如何创建clusterrole、serviceAccount和clusterrolebinding,详细解释了每个步骤,并提供了命令行操作指导。最终,通过验证确保了权限设置正确,仅允许在特定namespace中创建Deployment、Daemonset和Statefulset。

订阅专栏 解锁全文

订阅专栏 解锁全文

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?