漏洞态势持续恶化

卡巴斯基实验室发布的2025年第二季度漏洞分析报告显示,已登记漏洞数量及其实际利用案例均呈现惊人增长。研究发现,攻击者既持续利用Windows、Linux和WinRAR等核心平台的已知漏洞,也正快速适应AI框架和低代码平台等新兴技术。

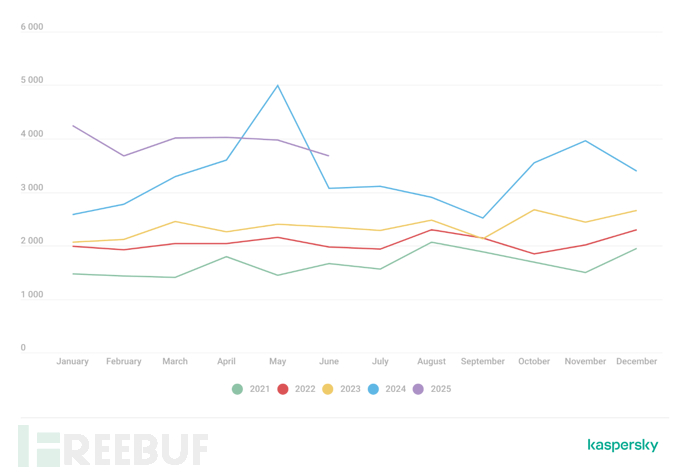

报告指出今年CVE登记数量急剧上升:无论是总量还是单月数据,已登记漏洞数量都呈现明显的逐年增长趋势。例如2024年初登记漏洞约2600个,而2025年1月该数字已突破4000大关。高危漏洞(CVSS评分>8.9)同样持续增加,2025年前两季度的数据与往年相比呈现显著增长。

经典漏洞仍占主导

在Windows平台,Microsoft Office公式编辑器中的长期漏洞仍是主要攻击目标:

- CVE-2018-0802 - 公式编辑器远程代码执行漏洞

- CVE-2017-11882 - 另一个公式编辑器远程代码执行漏洞

- CVE-2017-0199 - 通过Word/WordPad实现系统入侵的漏洞

同时,新型漏洞也正被积极利用:

- CVE-2023-38831 - WinRAR文件处理不当漏洞

- CVE-2025-24071 - Windows文件管理器漏洞导致NetNTLM凭据泄露

- CVE-2024-35250 - ks.sys驱动程序代码执行漏洞

Linux面临特权升级威胁

针对Linux系统的攻击主要利用权限提升漏洞:

- CVE-2022-0847(脏管道漏洞)

- CVE-2019-13272

- CVE-2021-22555 - 利用msg_msg原语触发UAF的Netfilter堆溢出漏洞

卡巴斯基特别指出:"为Linux操作系统安装安全补丁至关重要,随着运行Linux的用户设备数量增长,该系统正受到威胁行为者越来越多的关注。"

攻击技术持续进化

监测数据显示,高级持续性威胁(APT)组织既利用新的零日漏洞,也不放弃旧有CVE。报告警告:"低代码/无代码开发工具位列攻击目标首位,而某AI应用开发框架的漏洞也进入了前十名。"这凸显攻击者正快速将新开发生态中的漏洞武器化,同时继续依赖经久不衰的攻击入口。

2025年攻击者最常用的C2框架包括:Sliver、Metasploit、Havoc和Brute Ratel C4。这些工具提供"开箱即用"的漏洞利用能力,具备入侵后的持续控制功能。相关漏洞包括:

- CVE-2025-31324 - SAP NetWeaver远程代码执行漏洞(CVSS 10.0)

- CVE-2024-1709 - ConnectWise ScreenConnect认证绕过漏洞(CVSS 10.0)

- CVE-2025-33053 - Windows LNK文件处理漏洞导致远程代码执行

卡巴斯基总结称:"攻击者正越来越多地定制其C2代理,以实现恶意活动自动化并规避检测。"

年度重点漏洞盘点

报告中特别提及的典型漏洞包括:

- CVE-2025-32433 - Erlang/OTP SSH服务器因未授权命令执行导致的远程代码执行漏洞

- CVE-2025-6218 - WinRAR目录遍历漏洞(类似CVE-2023-38831)

- CVE-2025-3052 - 可绕过安全启动的UEFI NVRAM漏洞

- CVE-2025-49113 - Roundcube Webmail反序列化漏洞(认证后可利用)

卡巴斯基2025年Q2报告揭示了网络安全领域的现实:漏洞数量持续增长,漏洞利用仍然普遍,攻击者适应新技术的速度与企业采用速度同样迅速。正如报告建议:"为保护系统安全,必须定期优先修补已知漏洞,并采用能够减轻入侵后损害的软件。"

236

236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?