伪装成AI主题网站的恶意页面 | 图片来源:Zscaler

Zscaler威胁实验室研究人员发现一起精心策划的恶意软件攻击活动,攻击者利用ChatGPT和Luma AI等人工智能(AI)工具的热度,通过黑帽SEO(搜索引擎优化)技术劫持搜索引擎结果,诱导用户落入恶意软件陷阱。

Zscaler警告称:"这些攻击背后的威胁行为者正在利用ChatGPT和Luma AI等AI工具的热度。"这些欺诈活动至少从2025年1月就开始活跃,向毫无戒心的受害者传播包括Vidar Stealer(维达尔窃密木马)、Lumma Stealer(卢玛窃密木马)和Legion Loader(军团加载器)在内的高危恶意软件。

攻击手法:污染AI相关关键词搜索结果

攻击始于对热门AI相关关键词的搜索结果投毒。当用户搜索"Luma AI博客"等查询时,很可能会看到恶意网站出现在搜索结果前列。这些伪装成AI主题的网站在被点击后,会执行基于JavaScript的重定向链,最终导致恶意软件下载。

研究报告指出:"威胁行为者正在使用黑帽SEO技术污染AI关键词的搜索引擎排名以传播恶意软件。"

该攻击方案中使用的JavaScript脚本托管在AWS CloudFront(亚马逊云内容分发网络)上,这个合法的CDN平台使得攻击看起来真实可信且难以检测。

受害者信息收集与恶意负载投递

当用户访问这些虚假AI网站时,JavaScript代码会收集其浏览器数据——包括版本、屏幕分辨率、用户代理和Cookie。这些信息随后会使用随机生成的XOR密钥加密,并传输到攻击者的服务器getrunkhomuto[.]info。该域名自2025年初以来已被观测到超过440万次访问。

研究人员强调:"域名getrunkhomuto[.]info是重定向链中的关键组成部分。"

根据这些数据,受害者会被重定向通过多个中间页面,最终到达恶意软件负载,在某些情况下也可能是用于替代变现的广告软件和潜在有害程序(PUA)。

恶意软件投递技术分析

受害者会收到一个受密码保护的ZIP文件,内含800MB的NSIS安装程序(旨在逃避检测)。其中包含误导性的.docm文件,这些文件并非文档,而是恶意软件投递链的组件。执行后,这些文件会生成基于AutoIT的加载器,最终部署Vidar或Lumma窃密木马。

报告指出:"为逃避检测,威胁行为者实施了反病毒检查...以检测并终止受害者系统上运行的特定反病毒进程。"目标反病毒程序包括Quick Heal、Webroot、Sophos、BitDefender、Avast、AVG、Norton Security和ESET。

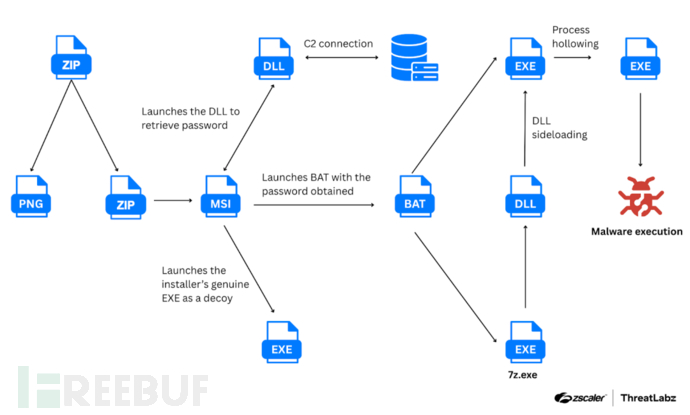

Legion Loader攻击链 | 图片来源:Zscaler

Legion Loader的投递链同样复杂。受害者会被引导下载一个ZIP压缩包,其中包含另一个受密码保护的ZIP文件和一张显示密码的图片。最终负载是一个MSI文件,在安装诱饵应用程序的同时,通过DLL旁加载和进程镂空技术执行恶意DLL。

研究人员发现:"在这个版本的Legion Loader中,DataUploader DLL...收集关键信息...并将其传输到C2服务器。"最终,一个恶意DLL会将shellcode注入到被镂空的explorer.exe实例中,执行旨在窃取加密货币的浏览器扩展。

反检测机制

为规避检测,攻击者的脚本首先会使用一长串已知广告拦截器过滤器名称列表来检查是否存在广告拦截器或DNS防护工具。如果检测到任何此类工具,向恶意软件的重定向就会停止。

报告说明:"如果发现任何广告拦截器名称,JavaScript将不会将用户重定向到恶意软件下载页面。"这种隐蔽措施确保只有易受攻击的用户会被引导至最终的恶意软件投递阶段。

125

125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?