美国网络安全和基础设施安全局(CISA)证实,AI代理开发工具Langflow上月修复的一个高危漏洞(CVE-2025-3248)正在被广泛利用。该漏洞允许未授权用户通过未受保护的API端点在服务器上执行任意Python代码,已被列入CISA已知被利用漏洞(KEV)目录,政府机构和私营组织需立即修补。

漏洞背景与影响范围

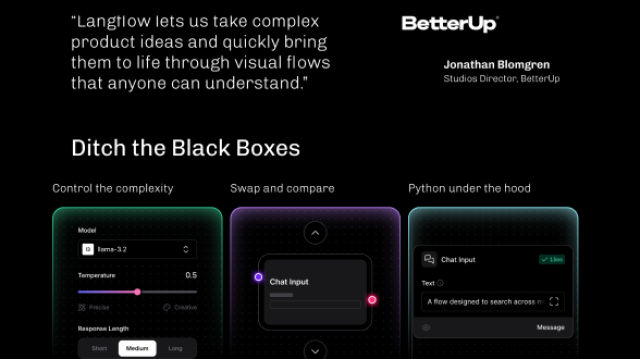

Langflow是一款基于Python的开源工具,用户可通过可视化界面和API服务器构建部署AI代理。在AI代理技术兴起的当下,该工具因能帮助企业利用大语言模型(LLMs)实现工作流自动化而广受欢迎,GitHub星标数近6万。

该工具本身允许认证用户执行任意代码——用户通过可视化组件构建代理时,可直接修改底层Python代码。但Horizon3.ai研究人员发现的漏洞使未认证用户也获得同等权限。更严重的是,目前互联网上暴露着500多个Langflow实例,还有更多部署在内网环境中。

漏洞技术细节分析

高危API端点认证缺失

漏洞根源在于名为/api/v1/validate/code的API端点缺失身份验证检查,且会将代码传递给Python的exec函数执行。不过该端点并非直接执行函数代码,而是处理函数定义,这使得攻击者需要寻找特殊利用方式。

Horizon3.ai研究人员最终通过Python装饰器(decorators)特性实现远程代码执行。其4月9日公开的概念验证显示,装饰器可"返回用于包装其他函数的函数"。另有第三方研究者通过滥用Python函数的默认参数特性也实现了相同效果。

目前该漏洞利用代码已被集成到渗透测试框架Metasploit中,实际攻击活动已经出现。

修复建议与安全启示

立即升级至安全版本

Langflow用户应尽快升级至4月1日发布的1.3.0版本(包含补丁)或最新14.0版本。研究人员特别指出,由于Langflow设计上允许用户执行服务器代码,任何被盗或弱密码的账户都可能造成重大风险。

AI工具部署安全建议

研究人员强调:"对于任何新开发的AI工具,暴露在互联网上时都需保持谨慎。必须对外暴露时,建议将其部署在隔离的VPC中,或置于单点登录(SSO)保护之后。只要有一个云实例上的违规/影子IT部署,就可能导致数据泄露。"

642

642

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?