密码找回验证条件可社工

1 只验证帐号是否存在即可修改密码

2 只验证帐号与邮箱地址是否匹配即可修改密码

3 只验证帐号与手机号是否匹配即可修改密码

密码修改页面可预测

案例介绍: 问题出现在忘记密码处,可以通过手机找回和邮箱找回密码两种方式获得指定帐户的新密码设置权限

进入忘记密码,填写想要获取权限帐号的ID

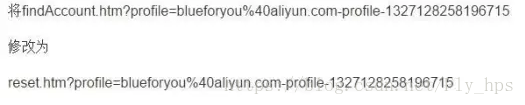

获得url

选择邮箱找回

获得url:

系统已将新密码设置url发送给邮箱

此时只需要将前面获取的url修改一下

即可获得设置该用户新密码的权限

验证码可爆破

案例介绍

乐峰网用户认证体系存在逻辑漏洞,可修改任意用户密码

1 找回密码部分:两种方式,mail和phone,但是验证码都是6位数字,(邮箱)是24小时有效。可以暴力

2 使用后的验证码并未销毁,24小时内可以再次使用,这里就很危险了,只要你找回了密码,24小时内,还可以被修改

攻击方式:

1 提交任意用户的修改密码请求,暴力破解验证码(6位数字,24小时内有效),成功率很客观

2 枚举24小时之内修改过密码的用户,如图:

修改密码未校验用户

案例介绍

万网某管理系统密码找回结构控制不严格,导致可修改此管理系统任意账户密码。

自己新买一个域名要做备案,可惜申请时密码忘记了,故找回密码,收到找回邮件链接如下:

按照提示修改自己密码成功。。

职业病原因,顺手将url中邮箱地址替换成admin@hichina.com修改,悲剧,修改成功。。。

如图:

也就是说,只要知道确实存在的账户,即可直接修改该帐号密码。

密码重置验证码接收帐号由客户端决定

案例介绍

任意用户密码重置(遍历可批量操作)

重置用户资金密码,修改成自己邮箱

重置资金密码成功

修改返回包绕过验证码找回密码

案例介绍

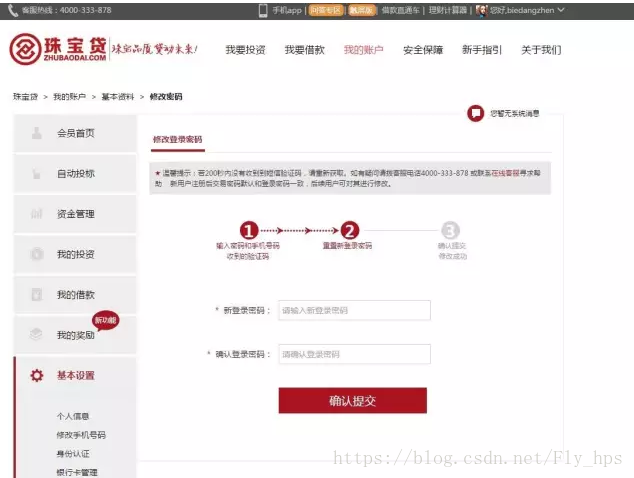

P2P金融安全之珠宝贷存在找回密码/关键凭证修改逻辑漏洞

提交修改密码申请,填写手机号,图片验证码以及登录密码如图:

用burp截包,点击提交:

返回包如图:

修改返回包如图:

绕过验证出现修改密码界面:

重置密码新密码出现在返回的数据包中

案例介绍

沃的城市生活IOS逻辑漏洞可重置登录任意号码

1 点击重置密码

2 重置后的新密码返回在数据回包中

密码重置验证码出现在返回数据包中

案例介绍

中粮集团中粮悦生活app(在苹果appstore下载的,安卓未测试)在修改密码时存在逻辑漏洞,可直接通过服务器返回的数据包获取验证码,从而注册任意手机号码和修改任意用户的密码。

1 填写电话号码

2 设置代理,抓包,点击获取验证码,查看数据包

3 填写验证码,成功修改密码

密码重置验证码多人公用

案例说明

天天果园账户逻辑漏洞,自己的验证码修改别人的密码

1 登录网站点击 找回密码 输入自己的帐号,点击下一步。

2 在同一网页标签打开另一网页,找回密码,输入目标帐号,点击下一步。

3 自己的帐号页面点击获取验证码。

4 将自己收到的验证码输入目标帐号验证码处,点击下一步。

5 完成,密码重置。

修复方案

1 减少验证码有效时间

2 使用后即销毁

3 增加验证码复杂程序,整个md5 不困难吧,

4 限制该功能单个ip提交频率

5 对重要参数加入验证码同步信息或时间戳;

6 重置密码后,新密码不应返回在数据包中。

7 接收验证码的帐号由服务端提供,不能信任客户端提交的数据

本文详细分析了多种密码重置过程中的安全漏洞,包括仅验证账号存在性、验证码可预测及爆破等,并提出了针对性的修复建议。

本文详细分析了多种密码重置过程中的安全漏洞,包括仅验证账号存在性、验证码可预测及爆破等,并提出了针对性的修复建议。

252

252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?