收集服务漏洞

服务漏洞收集阶段分为漏洞自动扫描诊断、网络漏洞自动收集、网络应用漏洞自动收集、数据库漏洞自动收集等多个阶段,其中,多数阶段都是利用自动化检测工具和漏洞信息网来实现。

在基础设施难以支撑小流量而影响服务的情况下,一般省略该阶段。利用自动化扫描工具前,先在测试平台中获得充分验证,然后方可反映与实际服务。

另外,还可以通过基于此类工具的服务器日志分析来掌握最新模式。

DirBuster:查看目录结构

目录和文件信息收集工具(Crawling Tool)DirBuster是多线程Java应用程序,它以暴力破解的方式检测出隐藏于网络和应用程序的文件和目录,并以此找出攻击因子(factor)。另外,它还可以设置暴力破解的起始位置,其起始位置可以是顶端目录,也可以是特定目录的子目录。

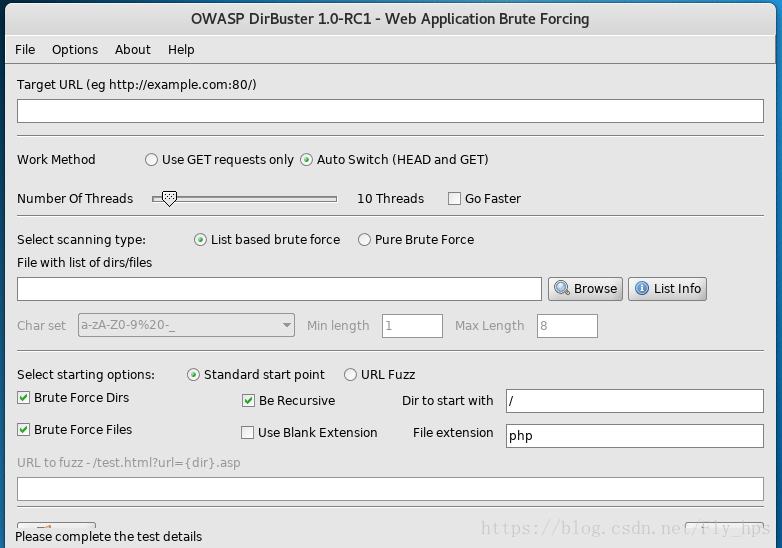

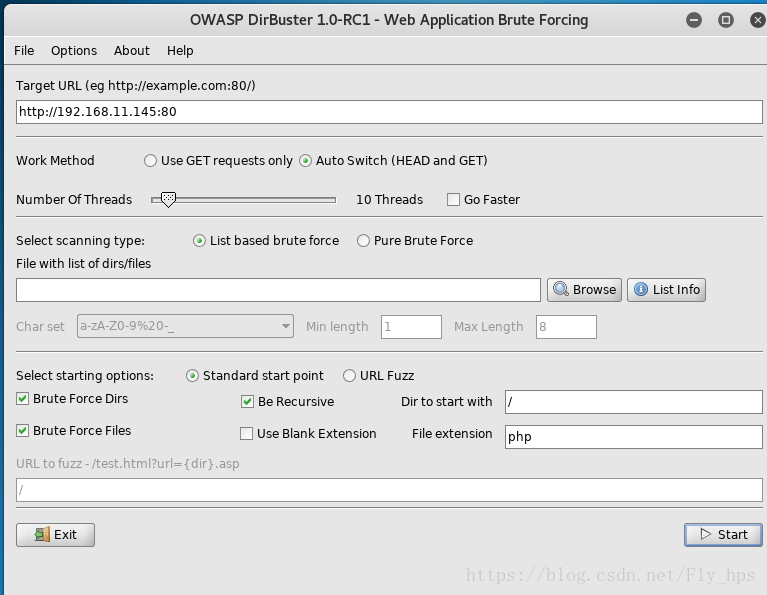

DirBuster界面:

DirBuster主要功能:

- 连续发生20个错误时,临时自动中断

- 提高多线程功能(同时扫描多个目录和文件、exts)

- 修改拼写错误

- 设置代理服务器

- 添加Jbrofuzz目录检索

- 添加支持报告形式(XML\CSV)

DirBuster使用方法:

- 输入对象网站的URL,必须在url之后输入网络服务的端口号

- work method选项用于设置HTTP方法,其方法用于暴力破解对象网站。

- 指定用于暴力破解的线程数

- 点击Browser以指定用于暴力破击的字符串文件

- 指定暴力破解启动选项,此选项用于设置暴力破解的特定起始目录

- 点击start,开始进行暴力破解

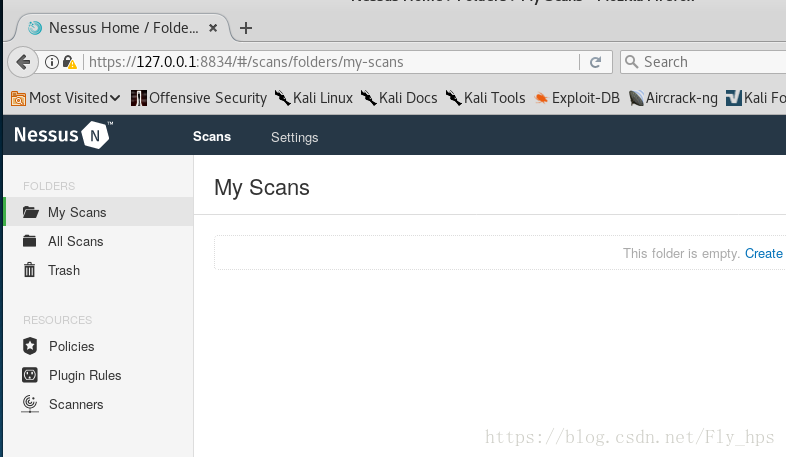

Nessus

Nessus是安全漏洞自动收集工具,它可同时远程或在主机上进行测试,扫描各种开发端口的服务器漏洞,并编写报告,报告中包括了CVE漏洞基准的漏洞说明和应对方案,导出问题时可做参考。

Nessus的安装与使用请参照一下文章:

https://blog.youkuaiyun.com/u012318074/article/details/72354387?locationNum=13&fps=1

Nessus的使用方法:

- 建立扫描规则

- 创建扫描任务

- 开启扫描

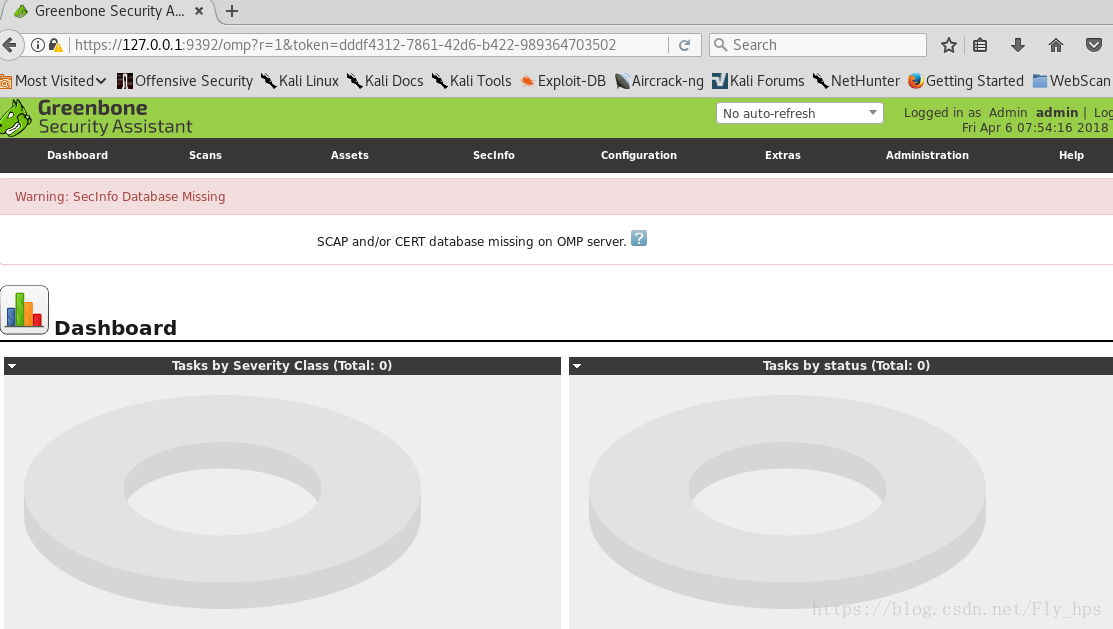

Openvas

Openvas是一款封装了多种安全工具和安全服务的软件,是一个强大的漏洞管理平台。它采用了客户端/服务器的框架。其客户端测试目标主机网络漏洞的一系列操作,都是通过服务器端程序实现的。他的设计兼备模块化和稳定性的特点,支持并行安全测试,且兼容多种操作系统。

Openvas的使用方法与Nessus类似,在此处不再多说,有问题的可以参考本博主的相关技术类文章。里面有涉及到。

Nikto

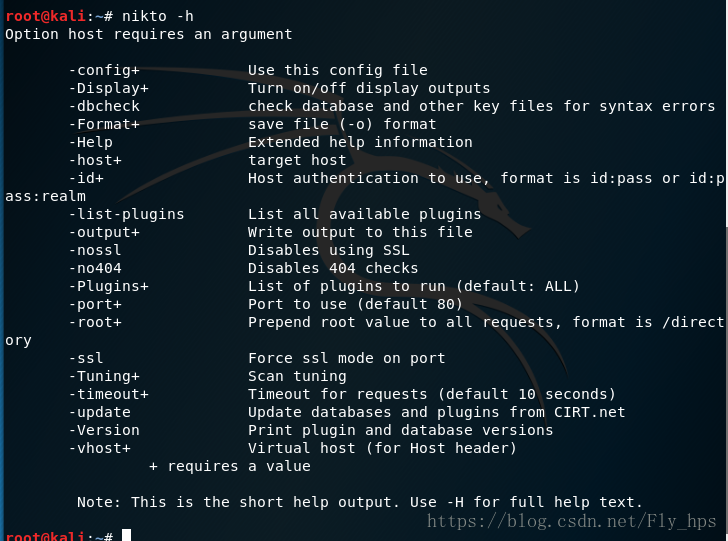

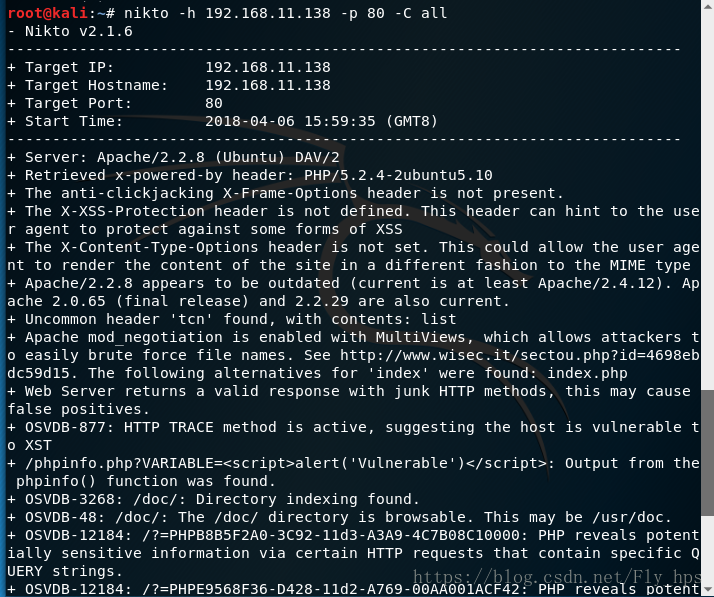

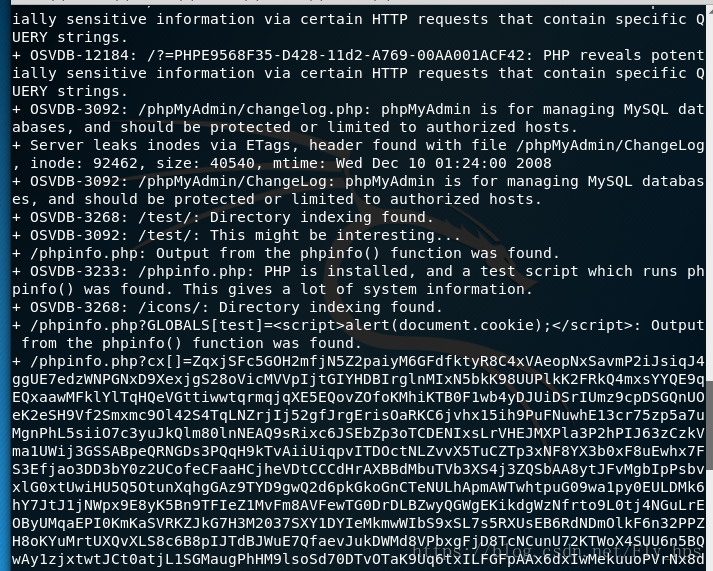

Nikto是一款开源网页服务器,能够扫描应用程序漏洞。在应用程序漏洞自动化扫描工具中,这款还是非常不错的。

使用方法参考以上使用帮助说明信息。

以上是对一个Metasploitable的80端口进行扫描的结果!

本文介绍了自动化漏洞扫描工具的基本工作流程,包括漏洞自动扫描诊断、网络漏洞自动收集等环节。详细探讨了几种常用工具,如DirBuster、Nessus、OpenVAS及Nikto的功能、使用方法及其在安全评估中的作用。

本文介绍了自动化漏洞扫描工具的基本工作流程,包括漏洞自动扫描诊断、网络漏洞自动收集等环节。详细探讨了几种常用工具,如DirBuster、Nessus、OpenVAS及Nikto的功能、使用方法及其在安全评估中的作用。

1233

1233