文章前言

本篇文章我们主要介绍如何通过搭建一个Fake Mysql来伪装Mysql服务器并通过主动连接的方式来获取连接端的敏感文件的,也许会有人说自己连自己那还有啥意思呢?在某些情况下我们可以通过漏洞利用获取到Web后台的地址之后可以操控数据库连接配置时就会显得非常有用了

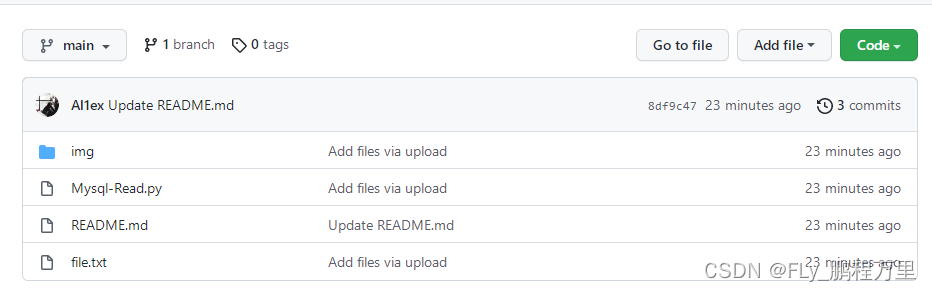

项目地址

https://github.com/Al1ex/Mysql-Readfile

项目使用

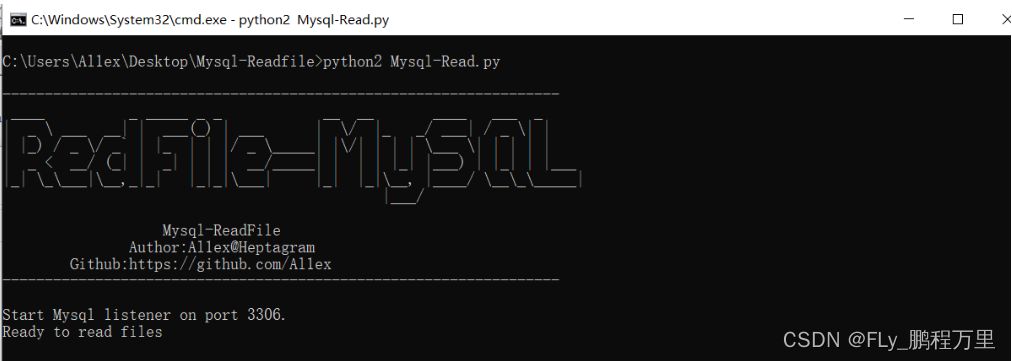

Step 1:启动服务

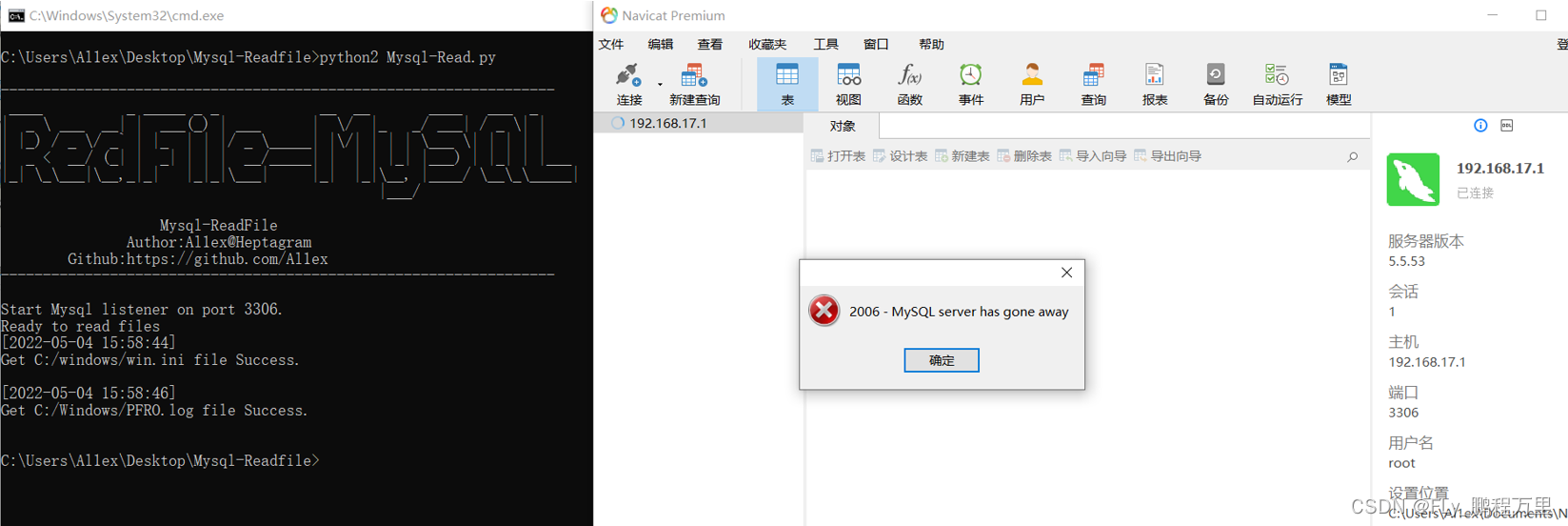

Step 2:操控连接配置连接恶意客户端获取客户端文件

PS:这里要获取的文件可以在file.txt中自我定义

本文介绍了如何通过创建FakeMysql服务,诱使恶意客户端主动连接并暴露其本地文件,适用于特定漏洞场景下的文件获取。项目地址:[链接]。步骤包括启动服务和配置连接以进行攻击。

本文介绍了如何通过创建FakeMysql服务,诱使恶意客户端主动连接并暴露其本地文件,适用于特定漏洞场景下的文件获取。项目地址:[链接]。步骤包括启动服务和配置连接以进行攻击。

1222

1222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?