目录

1. 什么是恶意软件?

恶意软件是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。恶意软件不仅会影响受感染的电脑或设备,还可能会影响与受感染设备通信的其他设备。恶意软件能够以多种途径感染计算机和设备,并且表现出多种形式,有些形式包括病毒、蠕虫、木马、间谍软件等。所有用户均了解如何识别和防范各种形式的恶意软件很重要。

2. 恶意软件有哪些特征?

恶意软甲具备以下特征:

1.强制安装:指未明确提示用户或未经用户许可,在用户计算机或其他终端上安装软 件的行为。

- 在安装过程中未提示用户;

- 在安装过程中未提供明确的选项供用户选择;

- 在安装过程中未给用户提供退出安装的功能;

- 在安装过程中提示用户不充分、不明确;(明确充分的提示信息包括但不限于软件作者、软件名称、软件版本、软件功能等).

2.难以卸载:指未提供通用的卸载方式,或在不受其他软件影响、人为破坏的情况下,卸载后仍然有活动程序的行为。.

3. 恶意软件可分为那几类?

1.病毒

1.1、病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。

1.2、计算机病毒感染的一般过程为: 当计算机运行感染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。

1.3、病毒感染目标包括:硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件(.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMBIO文件、IBMDOS文件。

1.4、传染方式:感染文件传播

2.蠕虫

蠕虫是主要通过网络使恶意代码在不同设备中进行复制、传播和运行的恶意代码。一个能传染自身拷贝 到另一台计算机上的程序。

3.木马

4.间谍软件

间谍软件是一种在用户不知情或未取得用户许可的情况下对用户的行为进行监视的恶意程序。攻击者可以使用间谍软件监视用户的行为、得到按键信息、获取敏感数据等。

5.勒索软件

勒索软件是近些年最常见的软件之一,它一般偷偷地被安装在用户的电脑上并执行密码病毒攻击。如果电脑被这种恶意软件感染,用户一般需要向攻击者支付一笔勒索费用来解锁电脑。

6.恐吓软件

恐吓软件是一种较新的恶意软件类型,其诱导用户购买或下载不必要的、且有潜在危险性的软件,比如假的反病毒安全软件,它对受害者具有经济和隐私等多方面的威胁。

7.Bots

Bots使得攻击者可以远程控制被感染的系统,其利用软件的漏洞或使用社会工程技术进行传播。一旦系统被其感染,攻击者可以安装蠕虫、间谍软件和木马,并将受害者的电脑变成僵尸网络。僵尸网络被经常用于发动分布式拒绝服务(DDoS)攻击,包括发送垃圾邮件、进行钓鱼欺诈等。Agobot和Sdbot是两种最臭名昭著的bots.

8.Rootkits

Rootkits是一种隐身的恶意软件,其隐藏指定的进程或程序并能获得访问计算机的特权。Rootkits在用户模式申请API调用或把操作系统的结构篡改为驱动装置或核心组件。

9.混合恶意软件

混合恶意软件将两种及以上的恶意软件形式组合为新的类型,以实现更强大的攻击性能。这些典型的恶意软件类型之间并不是完全界限分明的,也就是说一种特定的恶意软件样本可能同时属于多个恶意软件类型。

4. 恶意软件的免杀技术有哪些?

免杀技术又称为免杀毒(Anti Anti- Virus)技术,是防止恶意代码免于被杀毒设备查杀的技术。主流免杀技术如下∶修改文件特征码 、修改内存特征码 、行为免查杀技术。

5. 反病毒技术有哪些?

单机反病毒

- TCP View

- Regmon

- Filemon

- Process Explorer

- IceSword

- Process Monitor

- Wsyscheck

- SREng

- Wtool

- Malware Defender

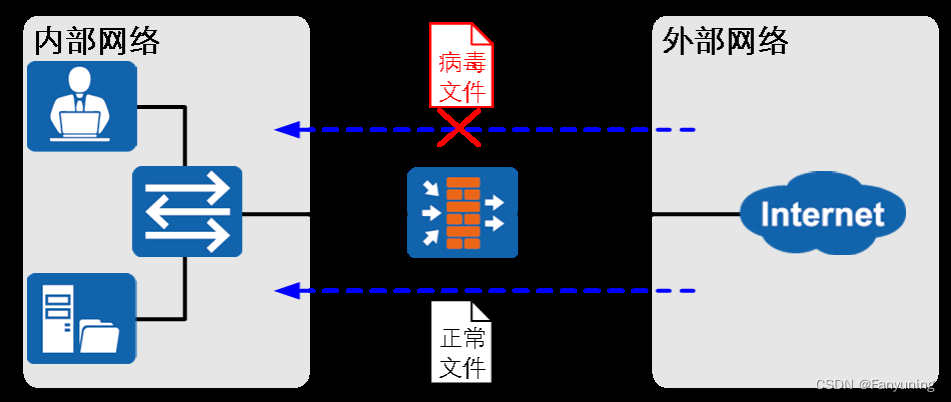

网关反病毒

- 内网用户可以访问外网,且经常需要从外网下载文件。

- 内网部署的服务器经常接收外网用户上传的文件。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1855

1855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?