前段时间,外媒报道称全球电机制造巨头尼得科Nidec Corporation 证实今年8月遭受了勒索软件攻击。此次攻击的幕后黑手为8BASE和Everest,攻击团伙通过盗取公司员工的VPN账户凭证,成功入侵了存储机密信息的服务器,窃取了包括内部文件、合作伙伴信函、采购文件在内的超过5万份敏感文。在尼得科拒付赎金后,将这些信息全部公开。

办公安全新挑战:传统VPN与现代云环境的“不适配”

随着远程工作模式的普及和企业数字化转型的加速,企业基础架构正逐步向云端迁移,尤其是向软件即服务(SaaS)应用的转变。远程办公人员数量激增,自带设备(BYOD)办公成为常态,跨组织合作日益频繁。网络接入的位置和时间变得不确定,增加了用户行为的不可控性。

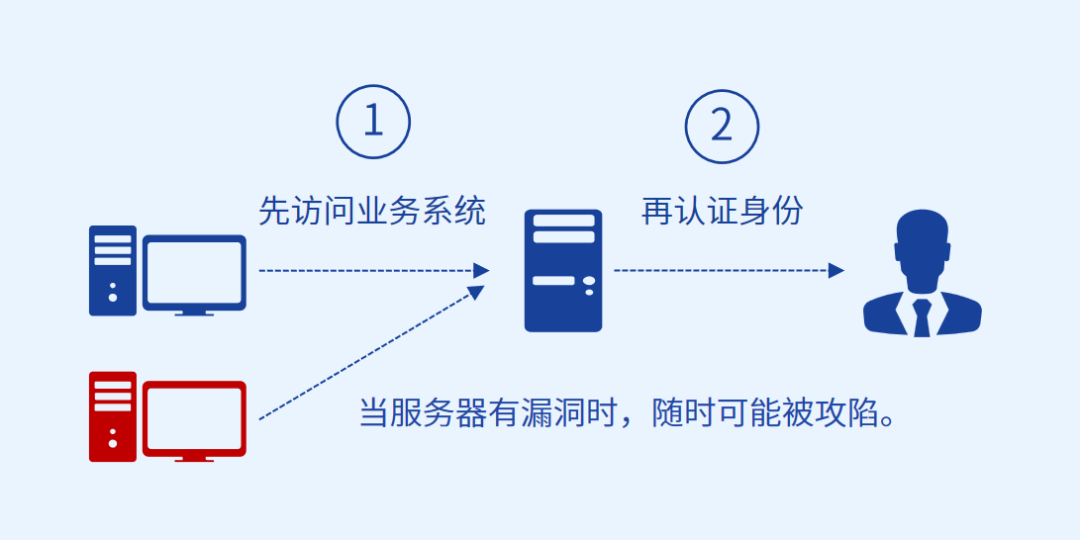

传统应用访问机制:

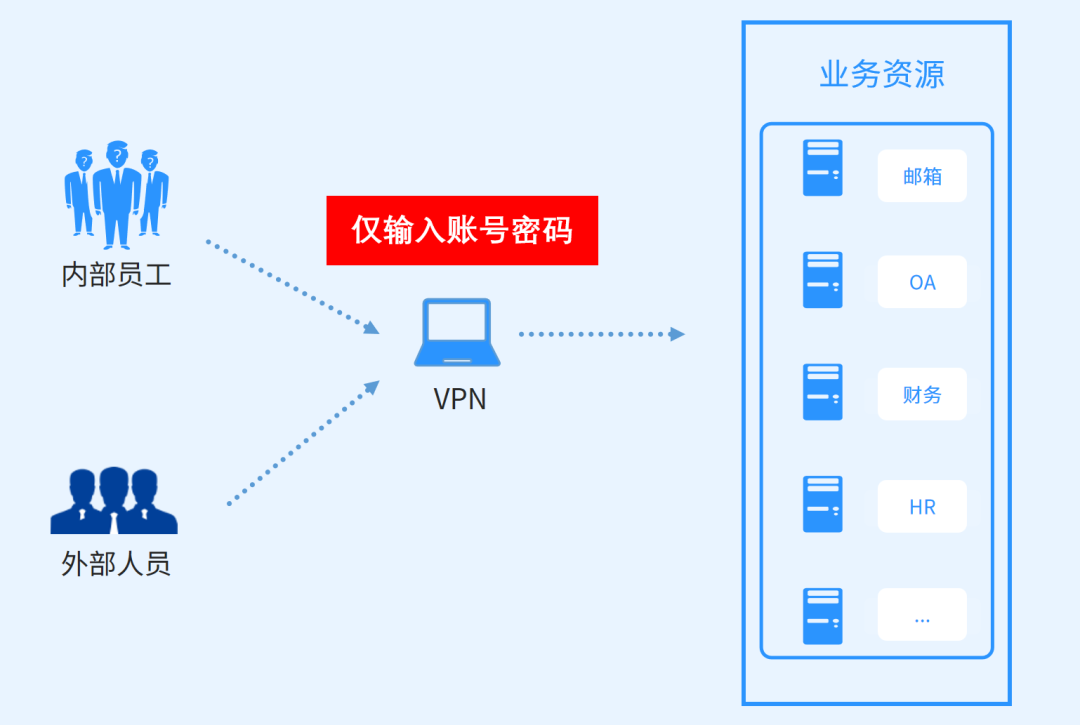

尽管传统VPN在过去为远程访问提供了一定的安全保障,但随着企业基础设施的云化、远程办公需求急速增长,传统VPN的局限性逐渐显现,其基于静态边界的安全模型缺乏多因素身份验证、精细化授权机制、对终端安全状态的评估,按需扩展难、管理维护复杂、难以适应云环境和多云多数据中心的应用场景。

身份认证机制薄弱:

传统VPN通常仅支持简单的身份验证方式,未强制实施多因素认证(MFA),难以有效防止账号借用或盗用情况。

攻击面扩大:

VPN连接将用户所在的不安全网络扩展到企业网络,且无法细粒度地控制用户访问资源,无法阻挡横向攻击。此外,VPN漏洞频发,使得企业网络更容易成为黑客攻击的目标。

VPN加密能力局限性:

VPN的加密通常仅限于数据传输层面,无法实时评估终端的安全状态,也缺乏对“云”、“网”、“端”多维度安全需求的全面支持。

接入体验差、延时性高:

传统VPN通过不同的服务器重新路由请求,在处理高带宽需求和大量并发连接时,网络速度会显著下降。

零信任:重塑现代办公安全模式的三大优势

随着零信任落地及商业模式走向成熟,零信任已逐渐成为政府与企业数字化转型的安全首选战略,各国在近五年都出台了零信任相关政策,如NSA发布的《拥抱零信任安全模型》、NCSC发布的《零信任架构设计原则》、我国近年发布的《面向云计算的零信任体系》系列标准等。

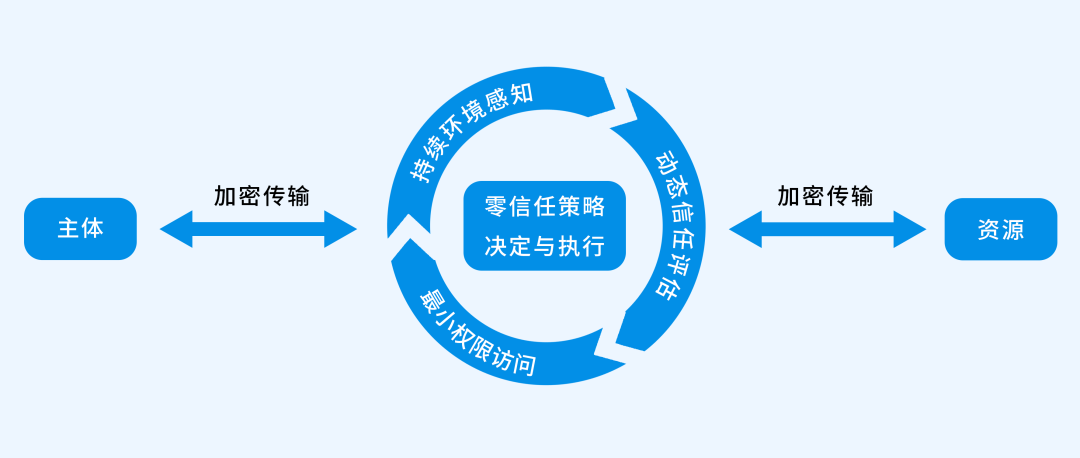

零信任安全模型秉持“持续验证,永不信任”的原则,从传统的以数据中心为核心的模式,转变为以身份为中心的新范式。“任何尝试访问内部网络应用的主体——无论是人还是设备,都必须经过严格的验证流程,才能获得相应的访问权限”这一体系彻底打破了网络位置与信任度之间的默认关联,确保只有经过验证的实体才能接触到关键资源,从而极大地提升了资源访问的安全性。

随着企业数字化转型过程中安全挑战的日益凸显,零信任架构因其能有效应对这些难题而逐渐成为业界关注的焦点。

默认身份不可信,持续动态评估

对任何尝试访问网络或资源的实体进行严格的身份验证,对访问用户的网络位置、时间、终端风险等因素持续评估,意味着即使某个用户在已接入内网的这段时间,若检测到异常行为,其访问行为会被限制。

“最小权限”精细划分,最大程度减少横向移动风险

根据不同的部门人员角色的工作要求,精细化地授予访问权限,确保每位员工仅获得完成其工作所必需的权限,限制不必要的数据访问,限制恶意行为者在系统内部横向移动的能力。

灵活调整访问策略

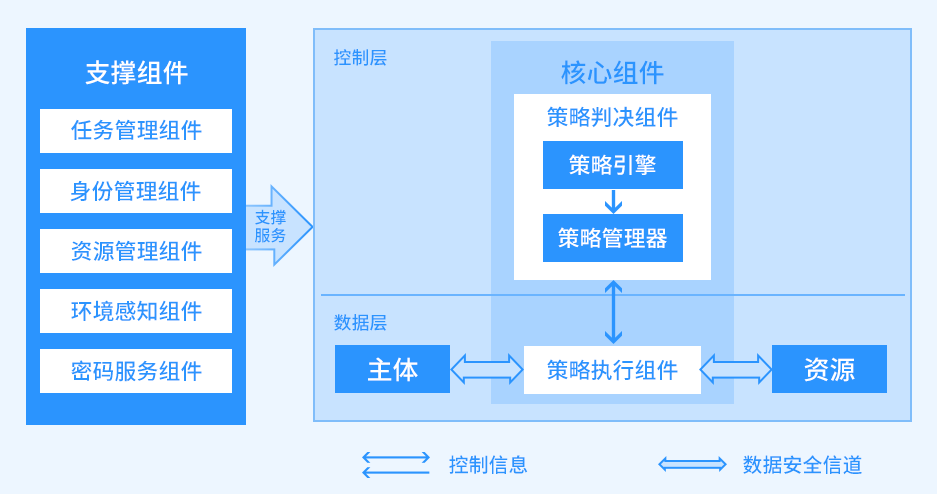

控制层生成动态控制策略,数据层负责执行策略,对用户的访问实时进行动态权限控制,更加灵活地扩展和适应不同的需求。

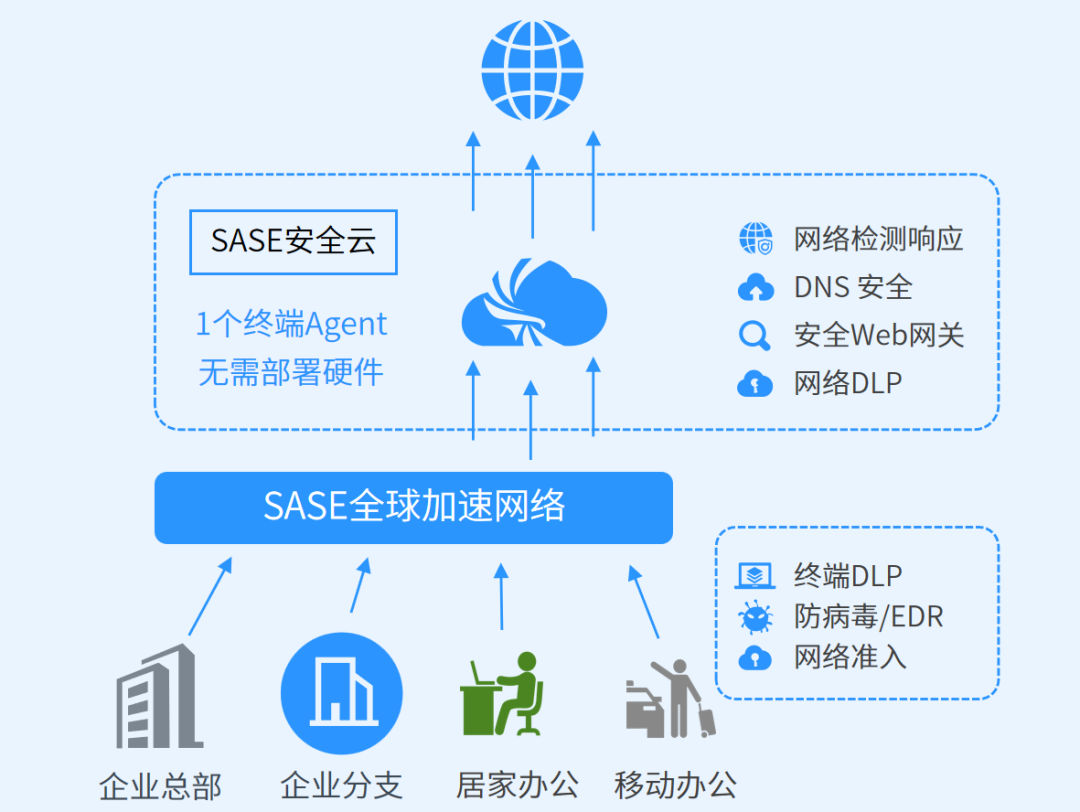

SASE架构驱动的零信任安全策略

零信任安全策略从最初解决企业局部的安全问题,逐步往应对全面网络安全挑战的整体性解决方案发展。即从传统的基于边界防御的架构,转向动态的联动式安全控制架构。

594

594

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?