下载该文件,发现该文件为一个数据包

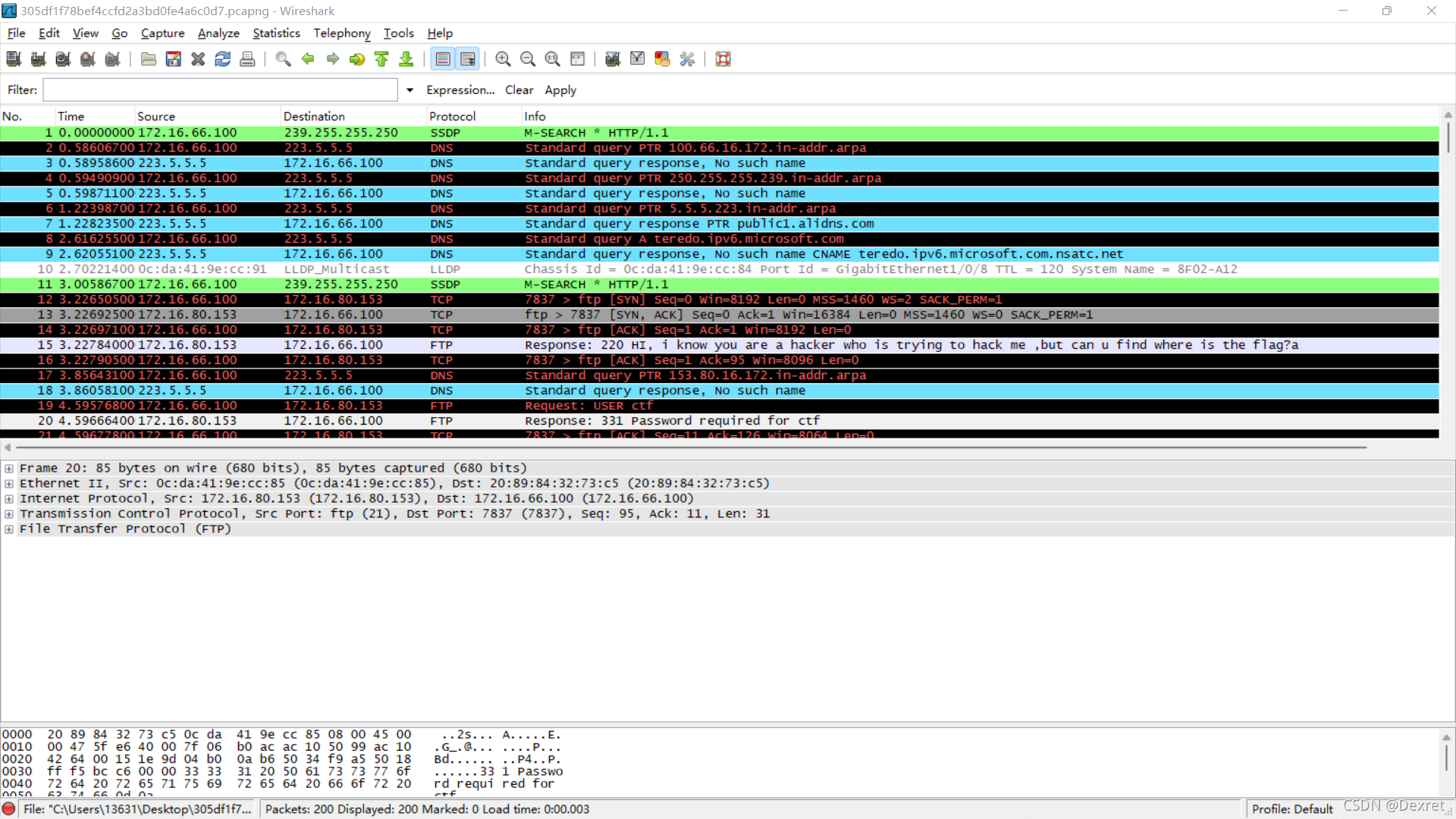

利用wireshark打开该文件

结合题意,发现该题需要我们查询被盗取的文件是什么

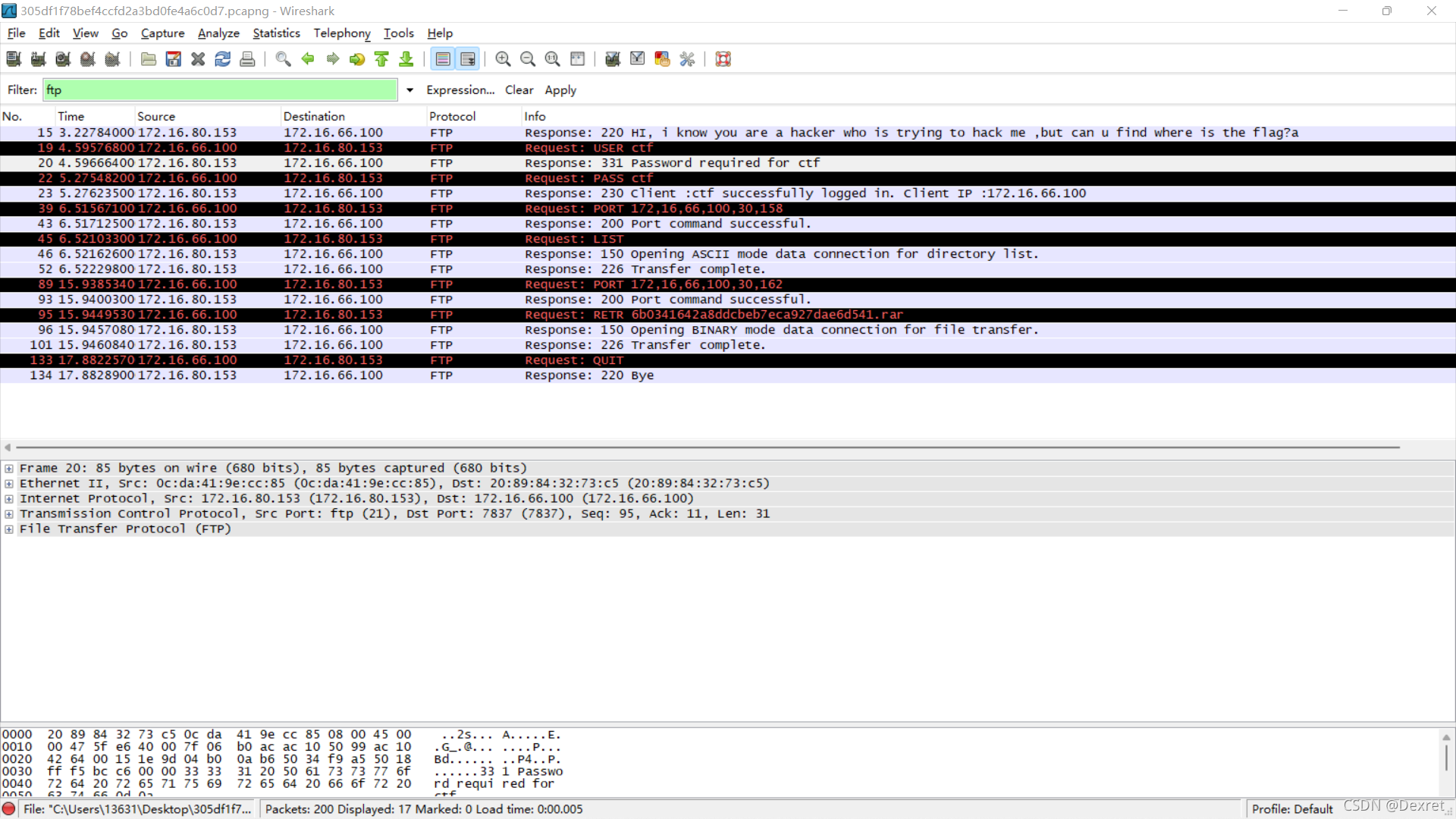

过滤ftp数据包

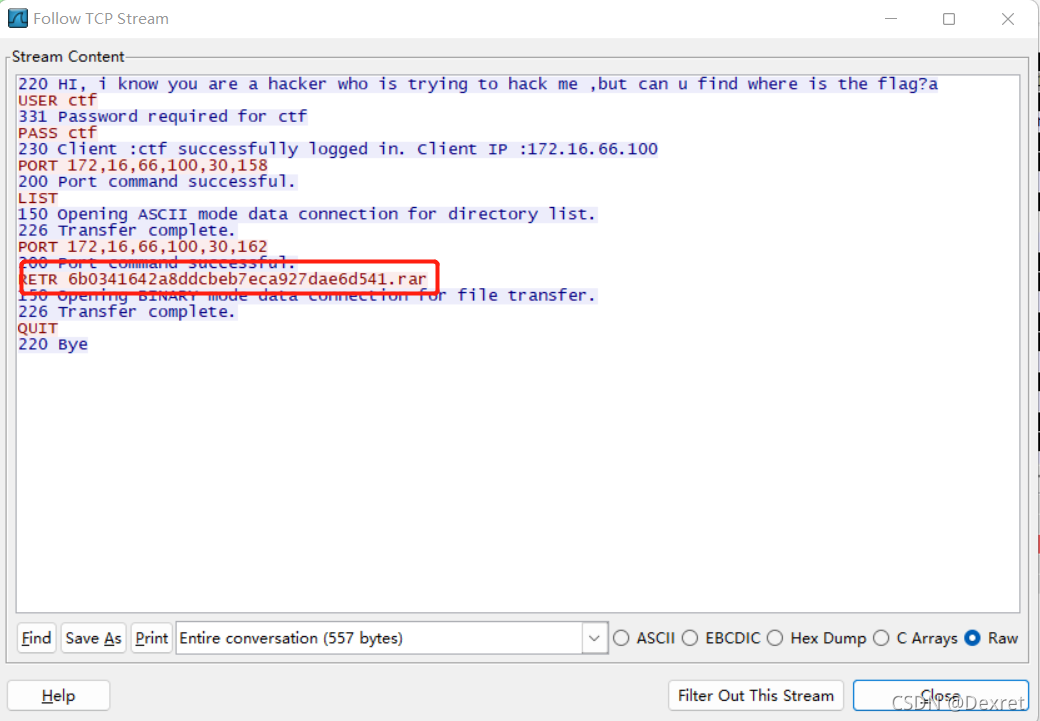

选择一条数据包进行数据流追踪

在这里查看到被盗取的文件为rar文件

利用kail中的binwalk对该数据包进行文件分离

分离后得到一个rar文件包,但是该rar文件包解压时需要密码

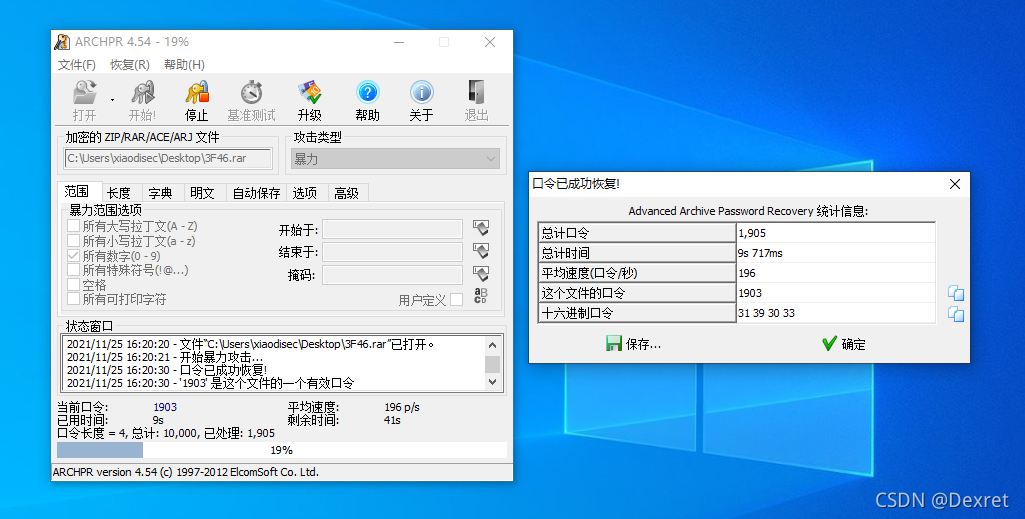

通过ARCHPR对该数据包进行密码爆破

得到该压缩包的密码为:1903

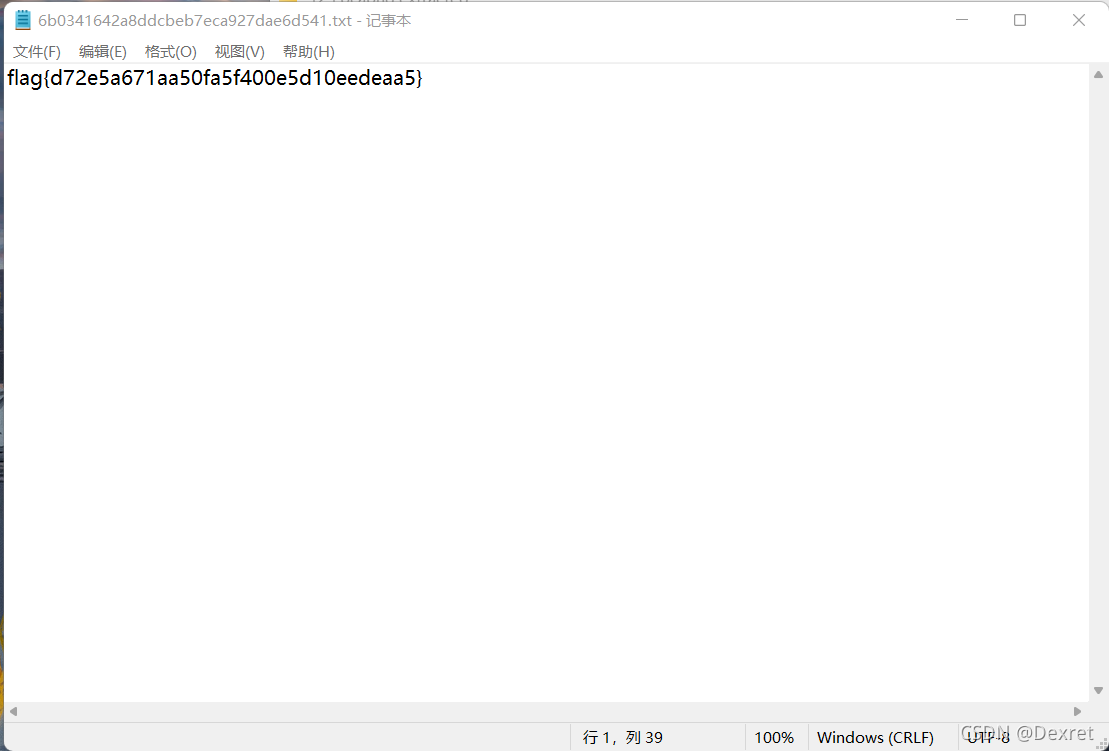

利用爆破后的密码解压该压缩包,发现里面有一个txt文件

打开该文件得到该题的flag

flag{d72e5a671aa50fa5f400e5d10eedeaa5}

本文讲述了如何使用Wireshark分析数据包,定位FTP交易中的RAR文件,并通过binwalk进行文件分离。在遇到加密压缩包时,使用ARCHPR进行密码爆破,成功获取了密码‘1903’并解压出包含flag的TXT文件。这个过程揭示了网络安全中的文件分析与密码破解技术。

本文讲述了如何使用Wireshark分析数据包,定位FTP交易中的RAR文件,并通过binwalk进行文件分离。在遇到加密压缩包时,使用ARCHPR进行密码爆破,成功获取了密码‘1903’并解压出包含flag的TXT文件。这个过程揭示了网络安全中的文件分析与密码破解技术。

1165

1165

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?