登录dvwa环境,并将等级设为low,

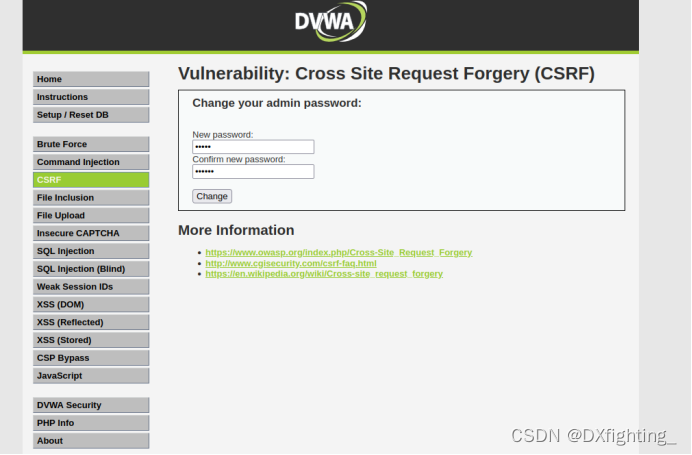

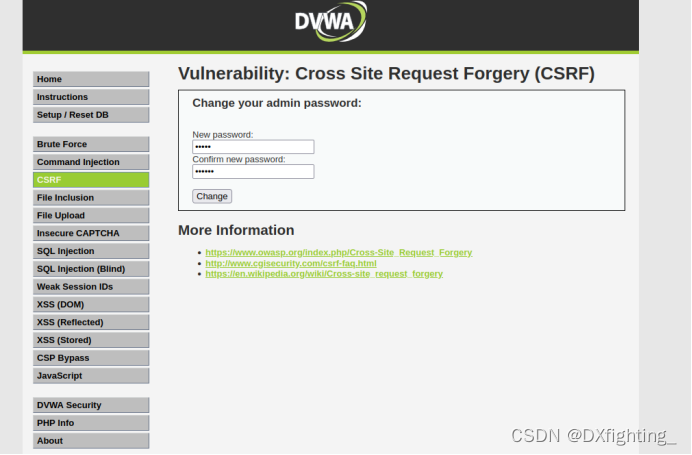

打开csrf看到一个修改密码界面

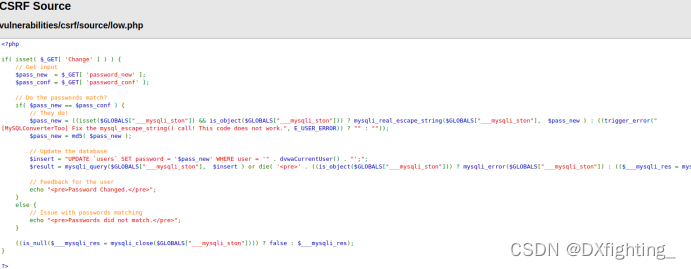

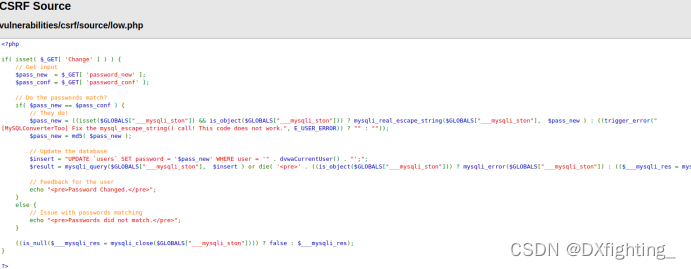

查看源代码,发现这里只对两次输入的密码是不是相同进行判断,未做任何防护

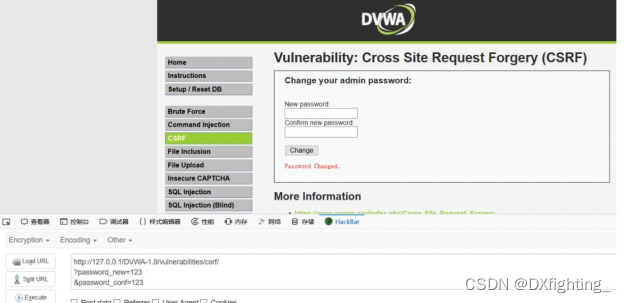

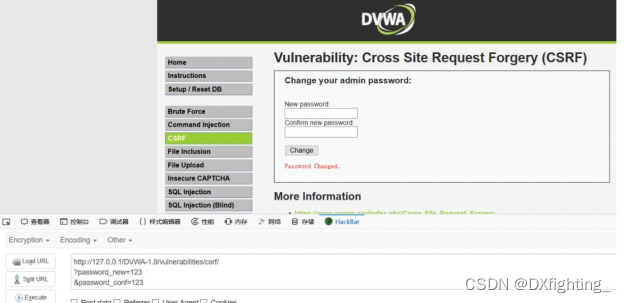

使用hackerbar发现输入的参数在url中,我们可以利用这个特点

本文通过登录DVWA并设置等级为Low,详细介绍了如何利用CSRF漏洞进行密码修改。在修改密码界面,由于仅验证了新旧密码一致,而没有实施额外防护,这为攻击者提供了机会。通过创建包含恶意请求的csrf.Php文件,当用户访问此文件时,密码会被悄无声息地修改。

本文通过登录DVWA并设置等级为Low,详细介绍了如何利用CSRF漏洞进行密码修改。在修改密码界面,由于仅验证了新旧密码一致,而没有实施额外防护,这为攻击者提供了机会。通过创建包含恶意请求的csrf.Php文件,当用户访问此文件时,密码会被悄无声息地修改。

登录dvwa环境,并将等级设为low,

打开csrf看到一个修改密码界面

查看源代码,发现这里只对两次输入的密码是不是相同进行判断,未做任何防护

使用hackerbar发现输入的参数在url中,我们可以利用这个特点

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?